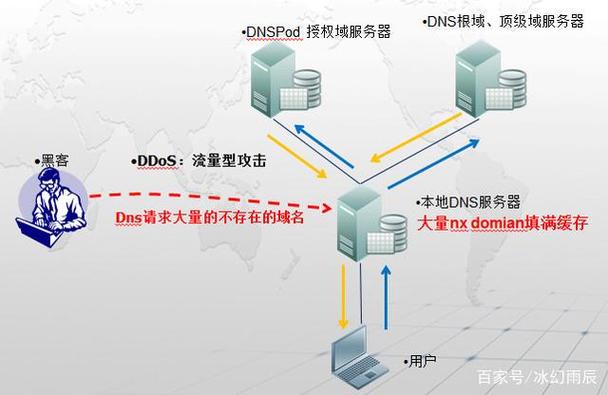

一、DDoS 攻击

DDoS 攻击是一种借助于客户/服务器技术,将多个计算机联合起来作为攻击平台,对一个或多个目标发动 DDoS 攻击,从而成倍地提高拒绝服务攻击的威力,被攻击的主机可能会因为资源耗尽而崩溃,导致无法正常提供服务。

二、CentOS 系统中防御 DDoS 攻击的方法

1、使用防火墙规则

限制特定 IP 的连接数和频率:利用iptables 设置规则,可以限制每个 IP 地址的最大并发连接数,以下命令可以限制单个 IP 每秒只能建立 10 个新连接:

- iptables A INPUT p tcp syn m connlimit connlimitabove 10 j REJECT

限制单个 IP 在一定时间内的连接请求次数:可以使用iptables 的recent 模块来实现,启用recent 模块:

- modprobe ip_conntrack

- modprobe ipt_recent

添加规则来限制单个 IP 在 60 秒内最多只能进行 100 次连接尝试:

- iptables A INPUT m recent name myddos set

- iptables A INPUT m recent name myddos update seconds 60 hitcount 100 j DROP

2、配置 Linux 内核参数

调整 SYN 队列长度:通过修改/etc/sysctl.conf 文件,设置net.ipv4.tcp_max_syn_backlog 的值来调整 SYN 队列长度,将其设置为 8192:

- net.ipv4.tcp_max_syn_backlog = 8192

保存文件后,执行sysctl p 使设置生效。

启用 SYN Cookies:编辑/etc/sysctl.conf 文件,添加或修改以下行以启用 SYN Cookies:

- net.ipv4.tcp_syncookies = 1

保存并执行sysctl p。

调整 TCP 内存分配参数:修改/etc/sysctl.net/ipv4/tcp_rmem 和/etc/sysctl.net/ipv4/tcp_wmem 文件,设置合适的内存分配参数,以提高 TCP 连接的处理能力。

3、使用 DDoS 防御工具

DDoSDeflate:这是一个开源的 DDoS 防御脚本,可以自动监测并屏蔽攻击 IP,安装步骤如下:

下载并安装:

- wget http://www.inetbase.com/scripts/ddos/install.sh

- chmod 700 install.sh

- ./install.sh

修改配置文件:编辑/usr/local/ddos/ddos.conf 文件,根据实际需求调整配置参数,如检查频率、最大连接数、是否屏蔽 IP 等。

启动防御:添加定时任务并启动相关服务:

- crontab /etc/cron.d/ddos.cron

- service iptables restart

- service crond restart

- chkconfig crond on

- chkconfig iptables on

fail2ban:根据日志文件中的失败尝试来动态更新防火墙规则,阻止恶意 IP,安装 fail2ban 并配置相应的 jail 规则,使其能够识别和防御常见的 DDoS 攻击类型,如 SYN Flood、HTTP Flood 等。

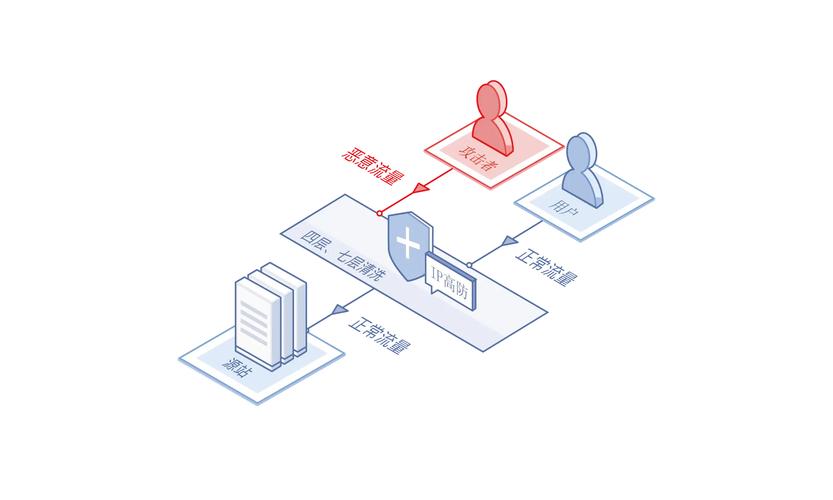

4、网络层面的防护

使用 CDN分发网络可以将流量分散到多个节点,减轻源服务器的压力,配置 CDN 时,确保其缓存策略和回源策略合理,以便在遭受 DDoS 攻击时能够有效地保护源服务器。

与 ISP 合作:联系互联网服务提供商,实施上游流量清洗和过滤,ISP 通常具有更强大的网络基础设施和专业的安全防护设备,可以帮助过滤掉大部分恶意流量。

5、监控和响应

定期监控服务器日志和网络流量:使用工具如netstat、iftop、nload 等实时查看网络连接和流量情况,及时发现异常的流量峰值或大量的连接请求,定期检查服务器的日志文件,如/var/log/messages、/var/log/secure、/var/log/httpd/access_log 等,查找可能的攻击迹象。

建立应急响应机制:制定详细的应急响应计划,明确在检测到 DDoS 攻击时的应对流程和责任分工,一旦发现攻击,立即启动防御措施,如启用防火墙规则、调整内核参数、通知相关部门等。

三、硬件防护

考虑使用专门的硬件防火墙或 DDoS 防护设备,提供更专业的防护能力,这些设备通常具有更高的性能和更先进的防护算法,能够有效地抵御大规模的 DDoS 攻击。

四、FAQs

1、Q:如何判断 CentOS 系统是否正在遭受 DDoS 攻击?

A:可以通过多种方式来判断,一是使用netstat ntu 命令查看当前系统的网络连接状态,若发现某个 IP 地址的请求数异常高,可能是遭受了 DDoS 攻击;二是观察服务器的性能指标,如 CPU、内存、带宽等是否出现异常升高,同时伴有大量无法完成的连接请求;三是查看服务器的日志文件,寻找是否有大量来自同一 IP 段或短时间内频繁的连接尝试记录。

2、Q:修改了 DDoS 防御相关的配置文件后,是否需要重启相关服务才能生效?

A:对于不同的配置和服务,情况有所不同,修改sysctl 相关的内核参数文件后,需要执行sysctl p 命令使设置立即生效;而对于一些防火墙规则和服务配置文件的修改,可能需要重启相应的服务,如service iptables restart、service httpd restart 等,以确保新的配置生效。