在CentOS系统中,用户登录管理是一个关键任务,它涉及到系统的访问控制、安全性和用户权限的分配,以下是对CentOS用户登录的详细介绍:

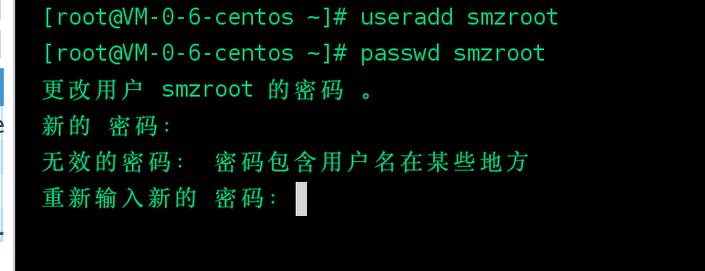

1、创建与删除用户

创建用户:使用useradd命令可以创建一个新用户,要创建一个名为tuw的用户,可以使用命令useradd s /bin/sh d /home/tuw m tuw,这里s选项指定了用户的登录Shell,d选项指定了用户的主目录,m选项确保如果主目录不存在则自动创建。

删除用户:使用userdel命令可以删除一个已存在的用户,如果要同时删除用户的主目录和邮件队列,可以使用r选项,如userdel r 用户名。

2、设置与修改密码

设置密码:为新创建的用户设置密码,可以使用passwd命令,如passwd 用户名,系统会提示输入并确认密码。

修改密码:对于已经存在的用户,同样使用passwd命令来修改密码。

3、授权sudo权限

授予sudo权限:为了让普通用户执行需要root权限的命令,可以通过修改/etc/sudoers文件来授予用户sudo权限,首先使用chmod u+w /etc/sudoers命令给sudoers文件写权限,然后使用文本编辑器添加类似username ALL=(ALL) NOPASSWD: ALL的行,最后使用chmod uw /etc/sudoers命令收回写权限。

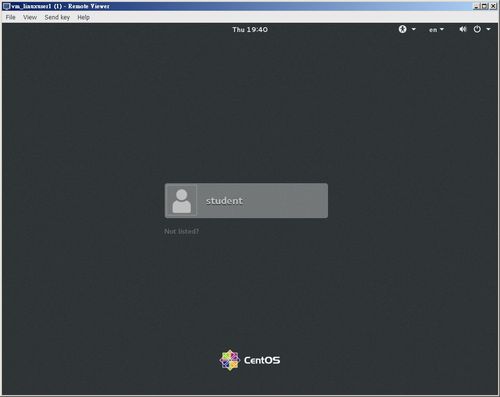

4、远程登录配置

允许SSH登录:通过编辑/etc/ssh/sshd_config文件,可以在其中添加AllowUsers root 用户名来允许特定用户通过SSH远程登录,修改完成后,需要重启sshd服务以使更改生效。

5、查看登录信息

查看当前登录用户:使用who或w命令可以查看当前登录到系统的用户及其活动信息。

查看历史登录记录:last命令用于显示系统的历史登录记录,包括用户的登录时间和来源IP等信息。

6、禁止用户登录

锁定用户:使用passwd l 用户名可以锁定用户账户,使其无法登录,解锁用户可以使用passwd u 用户名。

修改shell:将用户的默认shell更改为/sbin/nologin或/bin/false也可以禁止其登录,这通常通过编辑/etc/passwd文件来实现。

7、限制登录尝试

防止暴力破解:通过配置PAM(可插拔认证模块)来限制用户登录尝试次数,可以有效防止暴力破解攻击,可以在/etc/pam.d/sshd中添加auth required pam_tally2.so onerr=fail deny=3 unlock_time=600来限制用户连续3次登录失败后账户被锁定600秒。

8、审计与日志

审计登录尝试:使用pam_tally2模块可以记录用户的登录尝试次数,并在达到设定阈值时锁定账户。

查看日志:/var/log/secure文件中记录了登录相关的日志信息,包括成功的登录、失败的登录尝试以及账户锁定事件等。

9、特殊用户管理

root用户:通常不推荐直接使用root用户进行日常操作,而是创建普通用户并通过sudo提升权限,这样可以降低因误操作导致系统损坏的风险。

服务账户:某些服务可能需要运行在特定的系统账户下,这些账户通常不应该用于常规登录。

CentOS中的用户登录管理是一个涉及多个方面的复杂过程,包括用户的创建、删除、密码管理、权限分配、远程登录配置、登录信息查看、禁止用户登录、限制登录尝试、审计与日志以及特殊用户管理等,通过合理配置这些方面,可以确保系统的安全性和稳定性,同时满足不同用户的访问需求。