CentOS Rsyslog:日志管理的得力助手

CentOS 系统下的 rsyslog,就像是系统日志世界的“交通指挥官”,默默承担着收集、处理和转发系统日志信息的重要任务,对于刚接触 CentOS 系统的新手小白来说,了解 rsyslog 的工作原理和基本配置,那可太重要啦!它不仅能帮你更好地监控系统运行状态,还能在系统出问题时,为你提供关键线索,就像福尔摩斯手里的放大镜一样🧐。

一、啥是 rsyslog?🤔

rsyslog CentOS 系统中用来生成、管理并转发系统日志信息的程序,系统里各种软件、服务在运行过程中会产生大量日志,这些日志记录了它们的一举一动,比如哪天谁来访问了服务器、哪个程序报错了等等,rsyslog 就像一个勤劳的小蜜蜂🐝,把这些分散在各个角落的日志信息收集起来,按照一定的规则整理好,然后根据需要发送到不同的地方去,方便管理员查看和分析。

二、为啥要用 rsyslog?😎

想象一下,如果没有 rsyslog,系统里的日志就会像没人管的野孩子一样,到处乱跑,混乱不堪,有了它,我们可以:

1、集中管理日志:把分散在不同文件、不同位置的日志都收集到一个统一的日志服务器上,这样查看和管理就方便多啦。

2、筛选和过滤日志:就像在水果堆里挑出坏果子一样,我们可以根据设定的规则,只保留有价值的日志信息,把那些无关紧要的日志过滤掉,避免被海量无用信息淹没。

3、实时监控:能够实时地关注系统的重要事件和错误信息,一旦出现问题,马上就能收到通知,及时采取措施解决,就像给系统安装了一双时刻警惕的眼睛👀。

三、rsyslog 的基本配置📋

(一)配置文件在哪?

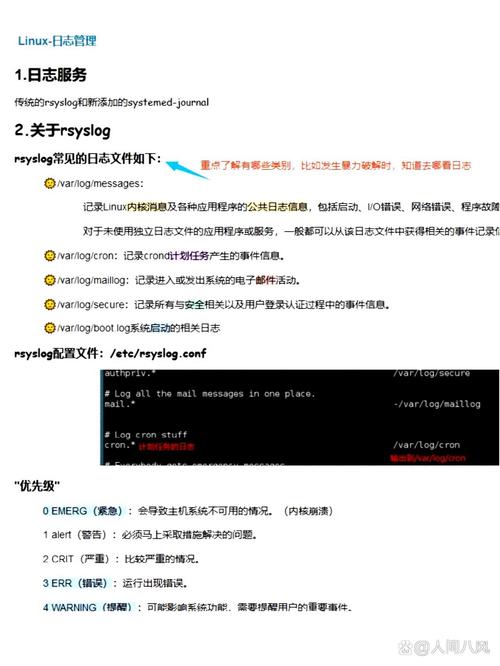

CentOS 系统中,rsyslog 的主要配置文件一般位于/etc/rsyslog.conf 和/etc/rsyslog.d/ 目录下的一些以.conf 结尾的文件中,这些配置文件就像是 rsyslog 的“工作手册”,告诉它应该怎么做。

(二)简单配置示例

比如说,我们想让系统把内核产生的日志信息发送到一个叫/var/log/kernel.log 的文件中,可以在/etc/rsyslog.conf 文件中添加这样一行:

- kern.* /var/log/kernel.log

这里的kern. 就是选择内核相关的所有日志信息( 表示所有级别),/var/log/kernel.log 就是指定要存储这些日志的文件路径,是不是很简单?

再比如,如果我们想把用户登录相关的日志发送到远程的日志服务器(假设 IP 地址是 192.168.1.100),可以这样配置:

- auth,authpriv.* @@192.168.1.100

auth,authpriv. 表示用户认证相关的日志,@@ 表示通过网络发送到指定的远程主机,192.168.1.100 就是远程日志服务器的 IP 地址。

四、rsyslog 的模块和功能🧐

(一)输入模块(Input Modules)

负责接收来自各种来源的日志信息,常见的有:

imfile:从本地文件读取日志,就像从书架上拿书一样,把文件里的日志内容读进来。

imtcp:通过 TCP 网络协议接收远程发送过来的日志,适用于不同服务器之间的日志传输。

imudp:和 imtcp 类似,不过是通过 UDP 协议接收日志,速度更快一些,但不如 TCP 可靠。

(二)输出模块(Output Modules)

决定把处理好的日志信息发送到哪里去,主要有:

omfile:把日志写入本地文件,这是最常用的方式之一。

omstdout:直接把日志输出到终端屏幕上,方便实时查看,不过不太适合大量日志的情况。

omforward:将日志转发到其他 rsyslog 服务器或者日志收集系统,实现日志的集中管理。

(三)过滤器(Filters)

过滤器就像是一个筛子🥄,可以根据我们设定的条件对日志进行筛选,我们只想看某个特定程序的日志,或者只关注某种级别的错误信息(如严重错误),都可以用过滤器来实现。

- if $programname == 'sshd' then /var/log/ssh.log

- & stop

这行配置的意思是,如果日志来源的程序名是sshd(SSH 服务),就把这条日志记录到/var/log/ssh.log 文件中,然后停止进一步处理这条日志。

五、rsyslog 的实际应用案例📊

(一)服务器安全监控

在一个公司的服务器集群中,管理员可以通过 rsyslog 收集所有服务器上的安全相关日志,SSH 登录尝试、防火墙规则触发等信息,然后通过设置过滤器和报警机制,当发现异常的登录行为(如多次登录失败)时,及时通知管理员进行处理,有效防范黑客攻击和数据泄露风险。

(二)系统性能分析

开发人员在调试程序时,经常需要查看系统资源的使用情况和程序运行产生的日志,通过 rsyslog 把相关的日志信息集中收集起来,并进行分类整理,就可以很方便地分析程序的性能瓶颈在哪里,比如是磁盘 I/O 过高还是内存占用过大等问题,从而针对性地进行优化。

六、rsyslog 的常见问题和解决方法💡

(一)日志没有按预期记录怎么办?

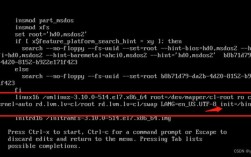

先检查配置文件是否正确,有没有拼写错误或者路径错误,然后查看 rsyslog 的服务状态,用命令systemctl status rsyslog 看看它是否正常运行,如果服务没启动,可以尝试重启一下服务:systemctl restart rsyslog。

(二)远程日志转发失败?

首先确认网络是否正常连通,检查防火墙设置是否阻止了日志转发的端口(默认是 514 端口),也要确保远程日志服务器配置正确,能够接收来自本机的日志信息。

呢,CentOS 下的 rsyslog 是一个非常强大的工具,只要我们掌握了它的基本原理和配置方法,就能更好地管理系统日志,保障系统的稳定运行,虽然刚开始接触可能会觉得有点复杂,但别担心,多动手实践几次,就像玩游戏升级打怪一样,慢慢你就会成为日志管理的小能手啦!💪相信通过不断地学习和探索,你一定能玩转 rsyslog,让它为你的 CentOS 系统保驾护航!🎉