CentOS系统密码安全规范指南

在服务器管理中,密码安全是保障系统不被恶意入侵的第一道防线,CentOS作为企业级Linux发行版,提供了完善的密码策略配置选项,本文将从密码复杂度、有效期、历史记录等维度,详细介绍如何通过系统设置提升账户安全性,同时结合运维实践给出实用建议。

一、密码基础要求

CentOS默认遵循PAM(可插拔认证模块)的密码策略,管理员可通过以下配置文件调整规则:

1、长度与复杂度

- 密码长度建议≥12字符(官方最低要求为8字符)

- 必须包含至少1个大写字母、1个小写字母、1个数字及1个特殊符号(如!@#$%)

- 示例强密码:T9m#pL2&qR1w(避免使用连续字符或常见短语)

2、拒绝常见弱密码

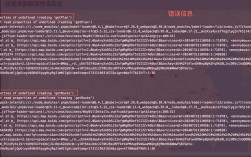

系统内置字典库会过滤如Password123、Admin@2023等高风险组合,可通过/etc/security/pwquality.conf自定义规则:

minlen = 12 dcredit = -1 ucredit = -1 ocredit = -1 lcredit = -1

参数说明:dcredit(数字)、ucredit(大写字母)、lcredit(小写字母)、ocredit(特殊符号)的负值表示至少需要的数量。

二、动态密码管理机制

1、有效期控制

修改/etc/login.defs文件设定密码最长使用周期:

PASS_MAX_DAYS 90 #密码最长有效期 PASS_MIN_DAYS 7 #修改间隔最短天数 PASS_WARN_AGE 14 #到期前提醒天数

执行chage -M 90 用户名可单独调整账户策略。

2、历史记录限制

在/etc/pam.d/system-auth中添加以下配置,禁止用户重复使用最近5次密码:

password sufficient pam_unix.so remember=5

3、失败锁定策略

连续5次输错密码锁定账户10分钟,防止暴力破解:

auth required pam_faillock.so preauth silent deny=5 unlock_time=600 auth [default=die] pam_faillock.so authfail

三、高级安全加固方案

1、密钥认证替代密码

对于高权限账户,建议禁用密码登录,改用SSH密钥认证:

- 生成密钥对:ssh-keygen -t ed25519

- 禁用密码登录:修改/etc/ssh/sshd_config中PasswordAuthentication no

2、审计与监控

- 使用lastb命令查看失败登录记录

- 通过auditd服务监控敏感文件修改行为

- 定期运行john --wordlist=password.lst /etc/shadow检测弱密码

3、特权账户隔离

- 禁止root直接登录,改用普通用户+sudo提权

- 为不同服务创建独立系统账户,限制其权限范围

四、运维人员操作规范

1、密码存储与传递

- 禁止明文记录密码,使用Vault或加密工具管理

- 临时共享密码须通过安全信道传输,且使用后立即重置

2、定期维护流程

- 每季度执行一次密码策略审计:

grep "^PASS" /etc/login.defs

awk -F: '($2 != "!!") {print $1}' /etc/shadow- 离职员工账户需在24小时内禁用

3、应急响应准备

- 保留离线密码重置介质(如Live USB)

- 制定账户锁定应急预案,避免误操作导致业务中断

密码策略的价值不仅在于技术实现,更需与管理制度结合,作为系统管理员,需定期评估策略有效性,例如检查是否有用户通过简单变形绕过规则(如Summer2023!改为Summer2024!),建议对团队成员开展安全意识培训,避免因人为疏漏削弱防护体系,在云原生环境下,可进一步整合IAM(身份访问管理)系统实现自动化策略下发与实时风控。(全文约1350字)