如何在CentOS 6.8系统中配置与管理SSH服务

SSH(Secure Shell)是一种通过加密技术实现远程登录和文件传输的协议,广泛应用于服务器管理中,对于仍在使用CentOS 6.8系统的用户而言,正确配置SSH服务不仅能提升操作效率,还能有效增强系统安全性,本文将从基础配置、安全优化到常见问题排查,全面解析SSH在CentOS 6.8中的使用方法。

一、SSH服务的安装与基础配置

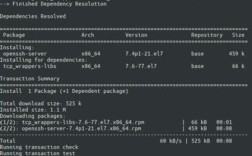

CentOS 6.8默认已集成OpenSSH服务,若未安装,可通过以下命令完成:

yum install openssh-server openssh-clients

安装完成后,启动服务并设置为开机自启:

service sshd start chkconfig sshd on

关键配置文件解析

SSH的核心配置文件为/etc/ssh/sshd_config,以下为常用参数说明:

1、端口设置:

Port 22

默认端口为22,建议更改为非标准端口(如5000)以降低被扫描攻击的风险。

2、禁用Root登录:

PermitRootLogin no

此设置可防止攻击者直接通过Root账户尝试暴力破解。

3、登录超时控制:

LoginGraceTime 60

用户需在60秒内完成登录,否则自动断开连接。

**二、SSH安全加固策略

CentOS 6.8因版本较旧,需特别注意安全防护,以下为推荐的安全优化措施:

1. 使用密钥认证替代密码登录

密钥认证比密码更安全,操作步骤如下:

- 本地生成密钥对:

ssh-keygen -t rsa

- 将公钥上传至服务器:

ssh-copy-id -i ~/.ssh/id_rsa.pub user@server_ip

- 在sshd_config中禁用密码登录:

PasswordAuthentication no

2. 限制IP访问范围

通过防火墙(如iptables)仅允许可信IP连接SSH端口:

iptables -A INPUT -p tcp --dport 5000 -s 192.168.1.0/24 -j ACCEPT iptables -A INPUT -p tcp --dport 5000 -j DROP

3. 升级OpenSSH版本

CentOS 6.8默认的OpenSSH版本可能存在漏洞,可通过源码编译升级至最新稳定版:

wget https://cdn.openbsd.org/pub/OpenBSD/OpenSSH/portable/openssh-9.0p1.tar.gz tar -xzf openssh-9.0p1.tar.gz cd openssh-9.0p1 ./configure --prefix=/usr --sysconfdir=/etc/ssh make && make install

**三、常见问题与解决方案

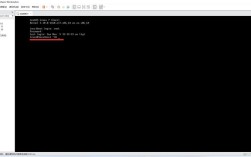

1. 连接超时或拒绝

- 检查防火墙是否放行SSH端口;

- 确认服务状态:service sshd status;

- 查看日志:tail -f /var/log/secure。

2. 密钥登录失败

- 确保~/.ssh/authorized_keys权限为600;

- 检查服务端配置是否启用密钥认证:PubkeyAuthentication yes。

3. 兼容性问题

升级OpenSSH后若出现兼容性错误,可尝试回退至旧版,或调整加密算法配置:

Ciphers aes256-ctr,aes192-ctr,aes128-ctr MACs hmac-sha2-512,hmac-sha2-256

四、个人观点:为何CentOS 6.8用户需重视SSH安全

尽管CentOS 6.8已结束官方支持,但仍有部分场景需继续使用,SSH作为远程管理的核心入口,其安全性直接影响整个系统的稳定性,通过密钥认证、IP白名单和版本升级,用户可显著降低风险,建议在条件允许时迁移至受支持的系统版本,以获得更全面的安全更新。

合理配置SSH不仅是技术需求,更是运维责任的体现,每一次安全加固,都是对数据与服务的负责。