在Linux系统中,用户权限管理是保障服务器安全的核心环节,CentOS 6.5作为一款经典的操作系统版本,虽然已逐步退出主流支持,但仍被部分企业用于特定场景,如何通过合理配置sudoers文件实现权限精细化控制,是运维人员必须掌握的技能。

sudoers文件的作用与风险

sudoers文件位于/etc/sudoers,定义了哪些用户或用户组能以何种权限执行命令,直接编辑该文件存在风险:

1、语法错误可能导致所有sudo权限失效

2、权限分配不当会引发越权操作

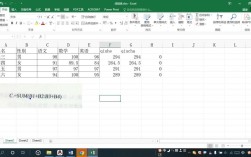

推荐使用visudo命令进行编辑,该工具会自动检查语法有效性,例如执行:

visudo -f /etc/sudoers

若出现错误,系统会明确提示错误位置,避免因配置失误导致服务器管理瘫痪。

基础配置规则解析

每个配置行遵循固定格式:

用户/用户组 主机=(可切换身份) 允许执行的命令

用户组需添加%前缀

NOPASSWD参数控制是否需要密码验证

典型配置案例:

user01 ALL=(root) /usr/bin/yum, /sbin/service %dev_team server01=(appuser) /opt/scripts/

第一条规则允许user01以root身份执行软件包管理和服务控制命令;第二条赋予dev_team组成员在特定服务器上以appuser身份运行脚本目录下的程序。

高级权限控制技巧

1、命令别名:简化重复定义

Cmnd_Alias NETWORKING = /sbin/route, /sbin/ifconfig User_Alias ADMINS = user01, user02 ADMINS ALL = NETWORKING

2、时间限制:通过/etc/sudoers配合cron实现时段控制

user03 ALL=(root) NOPASSWD: /sbin/reboot, !/sbin/shutdown -h now

此配置禁止使用立即关机指令,但允许重启操作且无需密码验证。

安全配置实践建议

- 遵循最小权限原则:仅开放必要命令的执行权限

- 定期审计sudoers文件:建议每月检查权限分配是否仍符合实际需求

- 禁用高危命令:例如直接操作磁盘分区或修改系统关键配置文件

- 启用日志记录:在/etc/sudoers中添加:

Defaults logfile="/var/log/sudo.log"

所有sudo操作将记录到指定日志文件,便于事后追溯。

典型错误场景与修复

场景1:用户误删sudoers文件

解决方案:

1、通过单用户模式进入系统

2、使用备份文件恢复:

cp /etc/sudoers.bak /etc/sudoers

场景2:权限分配过于宽泛

错误配置示例:

user04 ALL=(ALL) ALL

应调整为:

user04 webserver=(www-data) /usr/bin/systemctl restart nginx

在维护CentOS 6.5系统时,权限管理需要平衡便利性与安全性,通过精细化配置sudoers文件,不仅能防止误操作导致的服务中断,还能有效防御内部越权行为,对于仍在运行老旧系统的环境,建议建立双人复核机制——任何sudoers文件的修改都需经过第二人验证,同时保留修改前后的diff记录,这种管理方式虽然增加了一定沟通成本,但能大幅降低配置错误引发的系统性风险,技术决策的本质是在各种约束条件下寻找最优解,权限控制策略的制定更需要结合具体业务场景反复权衡。(全文完)