CentOS进程流量管理与分析指南

在服务器管理中,进程流量监控与分析是保障系统稳定与安全的核心任务之一,对于使用CentOS系统的运维人员而言,掌握如何高效追踪、管理进程的网络行为,不仅能优化资源分配,还能快速定位潜在风险,本文将深入解析CentOS环境下进程流量的监控方法、工具选择及常见问题解决方案。

一、为什么需要关注进程流量?

服务器运行过程中,每个进程都可能通过端口与外部网络通信,异常的流量波动可能由以下原因引起:

1、资源滥用:某些进程因配置错误或代码漏洞占用过高带宽,导致其他服务受阻;

2、恶意攻击:如DDoS攻击或木马程序通过隐蔽端口传输数据;

3、业务需求变化:高并发访问或数据传输任务需针对性优化带宽分配。

通过实时监控进程流量,管理员可快速识别问题源头,并采取限速、阻断或优化策略。

二、CentOS进程流量监控工具推荐

1.iftop:实时流量可视化工具

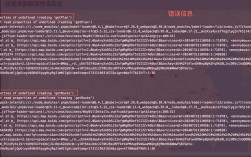

iftop是一款基于命令行的网络流量监控工具,可动态显示各进程的实时带宽使用情况,安装命令:

yum install epel-release -y yum install iftop -y

运行后,按P键可切换显示端口与进程信息,按T键可查看流量累计值。

2.nethogs:按进程分类统计流量

与iftop不同,nethogs直接按进程分组展示流量数据,适合快速定位高占用程序,安装与启动:

yum install nethogs -y nethogs eth0 # 指定网卡名称

3.nload:网卡流量概览工具

若需宏观掌握服务器整体流量趋势,nload可通过分屏展示不同网卡的进出流量,支持实时刷新:

yum install nload -y nload

三、深度分析:如何排查异常流量?

步骤1:锁定高流量进程

通过上述工具确定流量异常的进程名称或PID(进程ID),使用nethogs发现某Java进程持续占用100Mbps带宽。

步骤2:关联进程与端口

通过netstat或ss命令查询进程占用的端口:

netstat -tulnp | grep [PID]

确认端口用途是否合理,例如MySQL默认端口3306若被未知进程占用,可能存在风险。

步骤3:追踪流量来源与目标

使用tcpdump抓包分析具体通信内容(需谨慎处理敏感数据):

tcpdump -i eth0 port [端口号] -w traffic.pcap

导出文件后,可通过Wireshark工具进一步解析IP来源、协议类型及数据内容。

四、流量优化与安全策略

**带宽限制:tc命令

通过Linux流量控制工具tc,可为特定进程或IP设置带宽上限,限制PID为1234的进程最大下载速度为10Mbps:

tc qdisc add dev eth0 root handle 1: htb tc class add dev eth0 parent 1: classid 1:1 htb rate 10mbit tc filter add dev eth0 protocol ip parent 1:0 pid 1234 flowid 1:1

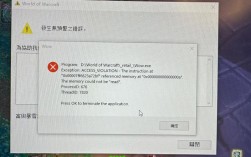

2.防火墙规则:FirewallD

针对异常IP或端口,可使用FirewallD临时阻断通信:

firewall-cmd --add-rich-rule='rule family="ipv4" source address="192.168.1.100" port port="8080" protocol="tcp" reject' --timeout=300

**SELinux策略加固

启用SELinux并配置严格模式,防止未授权进程访问网络资源:

setenforce 1 # 临时启用 vi /etc/selinux/config # 永久修改为enforcing

五、自动化监控方案

对于长期运维,建议部署自动化监控系统:

Prometheus + Grafana:通过Node Exporter采集服务器指标,定制流量告警面板;

Zabbix:设置触发器,当某进程流量超过阈值时自动通知管理员;

自定义脚本:结合crontab定期运行流量统计脚本,生成日志报表。

个人观点

服务器流量管理并非一劳永逸,需结合实时监控、历史数据分析与安全策略动态调整,尤其在云原生环境下,容器化进程的流量更易波动,建议将流量监控纳入DevOps流程,通过CI/CD工具实现策略自动化,定期审查进程权限与网络配置,避免因冗余服务或陈旧规则导致资源浪费。

通过上述方法,CentOS用户可显著提升系统稳定性,并在复杂网络环境中占据主动。