CentOS 5使用指南:关键要点与注意事项

CentOS 5作为一款经典的企业级Linux发行版,曾因其稳定性和兼容性受到广泛欢迎,尽管官方已于2017年终止支持,但仍有部分场景需要依赖这一系统,本文将围绕实际应用场景,探讨如何安全、高效地使用CentOS 5,并规避潜在风险。

为何仍有人使用CentOS 5?

在技术快速迭代的今天,旧版系统的存续往往与特定需求相关。

1、遗留系统兼容性:某些企业级软件或硬件设备仅支持CentOS 5内核,升级可能导致兼容性问题。

2、数据迁移成本:历史项目或数据库迁移至新系统需投入大量时间与资源,短期难以实现。

3、学习与研究:部分开发者需复现旧环境以调试代码或分析历史版本问题。

使用已停更的系统存在显著风险,尤其是安全漏洞无法修复,若必须使用,需采取严格防护措施。

CentOS 5使用前的准备工作

1. 确认系统必要性

在部署前,需明确是否真的无法替代。

- 是否可通过容器技术(如Docker)隔离旧环境?

- 是否支持在虚拟机中运行CentOS 5以降低风险?

2. 最小化安装与组件管理

- 仅安装必要软件包,关闭非核心服务(如telnet、ftp)。

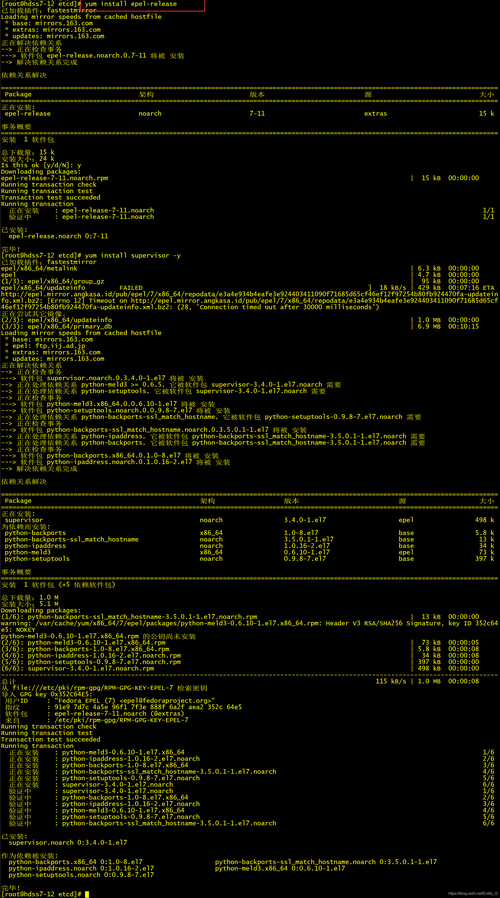

- 使用yum命令时,需手动添加第三方仓库(如EPEL存档版本),但需谨慎验证来源可靠性。

3. 内核与安全补丁

- 升级至CentOS 5最终版本(5.11),并手动集成社区维护的关键补丁。

- 替换老旧内核(如2.6.18)为长期支持版本(若有),但需充分测试稳定性。

安全加固策略

1. 网络隔离与访问控制

- 将CentOS 5设备部署在内网隔离区域,禁止直接暴露于公网。

- 配置防火墙(iptables)规则,仅允许必要端口通信。

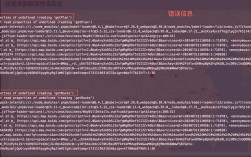

iptables -A INPUT -p tcp --dport 22 -j ACCEPT # 开放SSH iptables -A INPUT -j DROP # 拒绝其他所有入站连接

2. 用户权限管理

- 禁用root远程登录,强制使用普通用户+sudo权限模式。

- 定期清理无效账户,设置复杂密码策略(长度≥12位,含大小写与特殊字符)。

3. 日志监控与审计

- 启用syslog服务,将日志集中存储至外部服务器。

- 使用工具如logwatch或自定义脚本分析异常登录、文件篡改等行为。

常见问题与解决方案

问题1:软件依赖冲突

CentOS 5默认仓库已关闭,安装新软件时可能因依赖链断裂导致失败,建议:

- 从可信存档站点(如vault.centos.org)手动下载rpm包,按顺序安装。

- 优先使用静态编译的二进制文件(如Go语言程序),避免依赖库问题。

问题2:硬件驱动缺失

老旧硬件可能在CentOS 5中缺少驱动支持,可尝试:

- 从设备厂商官网获取历史版本驱动。

- 降级内核至兼容版本(需权衡安全风险)。

问题3:性能瓶颈

默认调度器与内存管理机制可能不匹配现代硬件,优化建议:

- 调整I/O调度策略为deadline或noop(适用于SSD)。

- 禁用不必要的后台服务,释放系统资源。

迁移与替代方案

若条件允许,应尽快制定迁移计划,推荐路径包括:

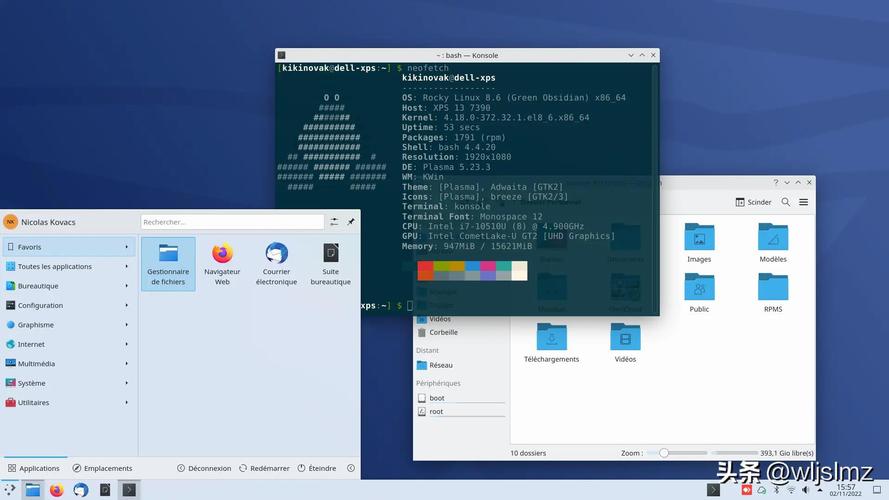

1、升级至CentOS 7/8:官方提供迁移工具(如redhat-upgrade-tool),但需充分测试业务连续性。

2、转向兼容分支:如Rocky Linux或AlmaLinux,延续CentOS的稳定性与社区支持。

3、容器化改造:将旧应用封装为Docker镜像,运行于新版宿主机,兼顾安全与兼容性。

个人观点

CentOS 5的技术价值不可否认,但依赖过时系统如同“走钢丝”,对于必须使用的场景,安全措施需做到极致;对于长期规划,迁移至现代平台是唯一可持续的选择,技术决策应平衡短期成本与长期风险,避免因小失大。