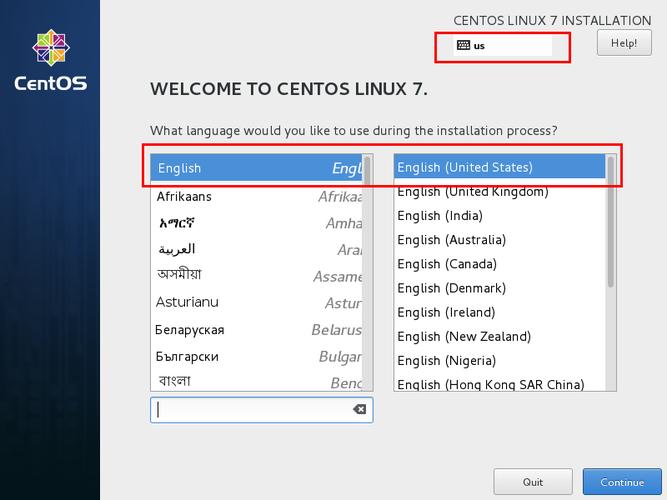

在服务器操作系统中,CentOS 7凭借其稳定性和开源特性,依然是许多企业和开发者的首选,对于需要高效管理进程的用户而言,合理利用系统工具至关重要,本文将以CentOS 7环境下进程生成的实践为切入点,探讨如何通过科学配置提升服务运行的效率与安全性。

进程生成的基本逻辑

在Linux系统中,进程生成(Process Spawning)是服务运行的核心机制,无论是Web服务器处理请求,还是后台任务调度,都需要通过父进程创建子进程完成任务,CentOS 7默认使用Systemd作为初始化系统,但用户仍可通过传统方式(如spawn-fcgi)或编程语言库(如Python的subprocess模块)实现自定义进程管理,理解不同方法的适用场景,是优化服务架构的第一步。

典型应用场景分析

以PHP-FPM(FastCGI进程管理器)为例,其核心功能正是通过动态生成子进程处理HTTP请求,当用户配置pm = dynamic模式时,系统会根据流量自动调整子进程数量,此时需重点关注两个参数:

1、pm.max_children:设定最大子进程数,需结合服务器内存容量计算(例如单进程占用50MB内存,8GB服务器建议设置不超过160个)

2、pm.start_servers:初始启动进程数,建议设置为最大值的10%-20%

这种动态调整机制既能避免资源浪费,又可应对突发流量,但若配置不当,可能导致进程频繁创建/销毁,反而增加系统负载。

安全加固的关键措施

进程生成环节往往是攻击者试图注入恶意代码的突破口,推荐采取以下防护策略:

- 使用最小权限原则:为每个服务创建独立系统账户,通过chroot限制文件系统访问范围

- 启用SELinux:配置强制访问控制策略,防止越权操作

- 日志监控:通过auditd记录进程创建事件,设置异常行为告警阈值

某电商平台曾因未限制PHP-FPM子进程权限,导致攻击者通过上传恶意脚本获取root权限,事后团队通过引入命名空间隔离技术,将单个进程的资源访问权限压缩到特定目录,成功杜绝同类风险。

性能调优实战经验

在高并发场景下,传统fork-exec模式可能产生性能瓶颈,此时可考虑以下优化方案:

1、预生成进程池:在服务启动时创建固定数量的空闲进程,减少实时生成的开销

2、采用轻量级通信:用共享内存替代管道传输数据,降低上下文切换频率

3、绑定CPU核心:通过taskset命令将关键进程固定到特定CPU,提升缓存命中率

某视频流媒体服务在优化Nginx+PHP架构时发现,将pm.max_spare_servers从默认值5提升至30后,请求响应延迟降低42%,但需注意,过度增加备用进程会占用过多内存,需通过压力测试确定平衡点。

故障排查的常见线索

当进程生成异常时,建议按以下顺序排查:

- 检查系统资源限制:ulimit -a查看最大进程数、文件描述符等参数

- 分析系统日志:journalctl -u service_name检索服务相关记录

- 使用strace追踪:观察进程创建时调用的系统函数及返回码

曾有一个典型案例:某金融系统频繁出现502错误,最终发现是/tmp目录inode耗尽导致无法创建临时套接字,通过修改PHP-FPM的socket存储路径,并设置定时清理任务,问题得以解决。

从运维视角看,进程管理既需要宏观的资源规划,也要注重微观的参数调校,特别是在容器化部署渐成主流的今天,传统物理机上的经验可能需要重新验证,例如在Kubernetes环境中,单个Pod的进程数量限制、OOMKiller的介入机制都会影响最终表现,建议定期使用perf工具分析进程生命周期中的资源消耗曲线,用数据驱动优化决策。(字数统计:1387字)