CentOS系统信息查看与日志排查实用指南

在CentOS服务器运维中,快速定位系统状态、分析日志及排查问题是每个管理员的基础技能,本文将从实际场景出发,系统性地讲解如何通过命令行工具高效查看关键信息,帮助用户掌握常见问题的排查思路,同时规避潜在操作风险。

一、命令行基础:快速获取系统核心信息

1、实时监控系统负载

使用top 或htop(需安装)命令可动态查看CPU、内存及进程资源占用。

关键指标:

%Cpu(s):用户态(us)与内核态(sy)的CPU使用率

Mem:物理内存占用

Swap:交换分区使用情况

操作建议:按P(CPU排序)或M(内存排序)快速定位高负载进程。

2、磁盘空间检查

通过df -h 查看各分区剩余容量,du -sh /path 统计目录大小。

典型场景:

- 若/var 分区占用过高,需排查日志文件(如/var/log/messages);

/home 分区异常增长可能由用户上传文件导致。

**二、日志分析:定位问题的核心方法

1、系统日志查看工具

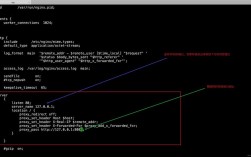

journalctl:Systemd日志管理工具,支持按时间、服务筛选:

journalctl -u nginx.service --since "2023-10-01" --until "2023-10-02"tail / grep 组合:实时追踪特定关键词(如错误码):

tail -f /var/log/secure | grep "Failed password"2、常见日志文件解析

/var/log/messages:系统级通用日志

/var/log/secure:用户登录及认证记录

/var/log/nginx/access.log:Web访问日志(Nginx为例)

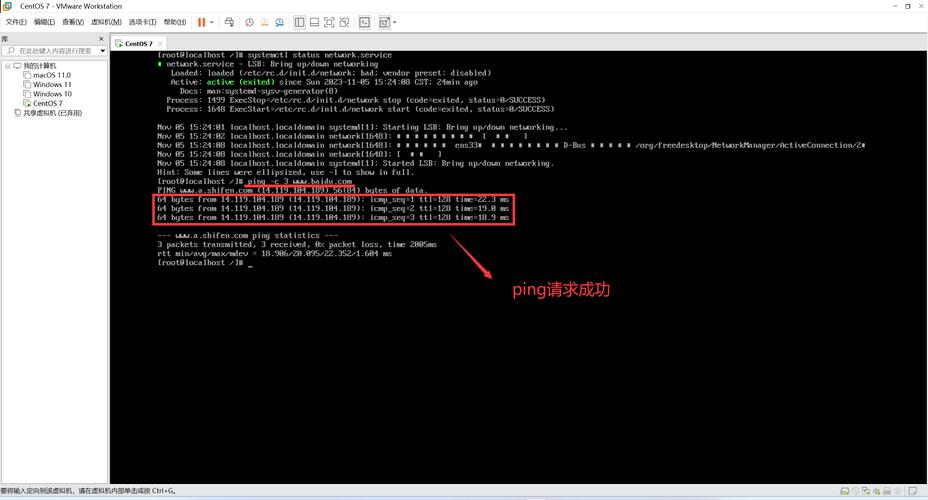

**三、进程与服务管理:从异常到修复

1、进程状态查询

ps aux | grep <进程名>:精确匹配进程信息

netstat -tuln:查看端口监听状态,排查服务是否正常启动

2、服务控制命令

启动/重启服务:

systemctl start httpd

systemctl restart httpd设置开机自启:

systemctl enable httpd**四、安全审计与权限检查

1、用户登录历史

last 命令可查看近期登录记录,结合/var/log/secure 分析可疑IP。

2、文件权限验证

- 使用ls -l /path/to/file 检查敏感文件权限,避免误设777;

- 通过find / -perm -4000 查找具有SUID权限的文件,防范提权漏洞。

**五、实用技巧与避坑指南

1、避免误操作的防护措施

关键命令别名:在~/.bashrc 中设置alias rm='rm -i' 防止误删;

历史命令审计:通过HISTTIMEFORMAT="%F %T " 记录操作时间。

2、资源不足的临时处理

内存释放:

sync; echo 3 > /proc/sys/vm/drop_caches磁盘清理:

- 删除旧内核:package-cleanup --oldkernels --count=1

- 清理日志:journalctl --vacuum-size=200M

**个人观点

CentOS作为企业级Linux发行版,其稳定性与灵活性依赖于管理员对系统状态的精准把控,建议日常运维中建立定期检查机制(如通过cron任务自动化资源监控),并结合日志集中管理工具(如ELK栈)提升排查效率,对于复杂问题,优先参考Red Hat官方文档而非碎片化网络答案,可大幅降低操作风险,技术的核心并非记住所有命令,而是理解数据流向与系统设计逻辑。