CentOS系统su命令日志全解析

在Linux服务器运维中,su命令是管理员切换用户身份的核心工具,频繁的身份切换可能带来潜在的安全风险。记录并分析su日志,是保障服务器安全的关键步骤,本文将详细讲解CentOS系统中su日志的配置、查看方法及安全实践,帮助管理员高效追踪用户行为。

一、为什么需要监控su命令日志?

su(Switch User)命令允许用户在不注销当前会话的情况下切换至其他账户,尤其是root超级用户,这一功能若被滥用,可能导致以下问题:

1、权限滥用:普通用户通过su获取root权限后,可能误操作或恶意破坏系统。

2、入侵痕迹掩盖:攻击者通过切换账户隐藏真实身份,逃避审计。

3、合规性要求:企业IT审计通常要求记录所有特权操作,以满足安全规范。

完整的su日志记录是服务器安全防护的基石。

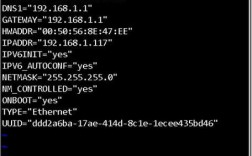

二、配置CentOS系统记录su日志

默认情况下,CentOS不会详细记录su命令的使用详情,需通过以下两步启用日志功能:

**1. 修改PAM配置

PAM(Pluggable Authentication Modules)是Linux的身份验证框架,通过修改/etc/pam.d/su文件,强制记录su操作:

- 打开su的PAM配置文件

- vim /etc/pam.d/su

- 在文件末尾添加以下行(若已存在则取消注释)

- session required pam_tty_audit.so enable=

此配置会记录所有用户的su操作,包括成功与失败的尝试。

**2. 配置rsyslog服务

CentOS默认使用rsyslog管理日志,编辑/etc/rsyslog.conf,添加自定义日志路径:

- 创建su专用日志文件

- touch /var/log/sulog

- 编辑rsyslog配置

- vim /etc/rsyslog.conf

- 添加以下规则

- authpriv.* /var/log/sulog

重启rsyslog服务以生效:

- systemctl restart rsyslog

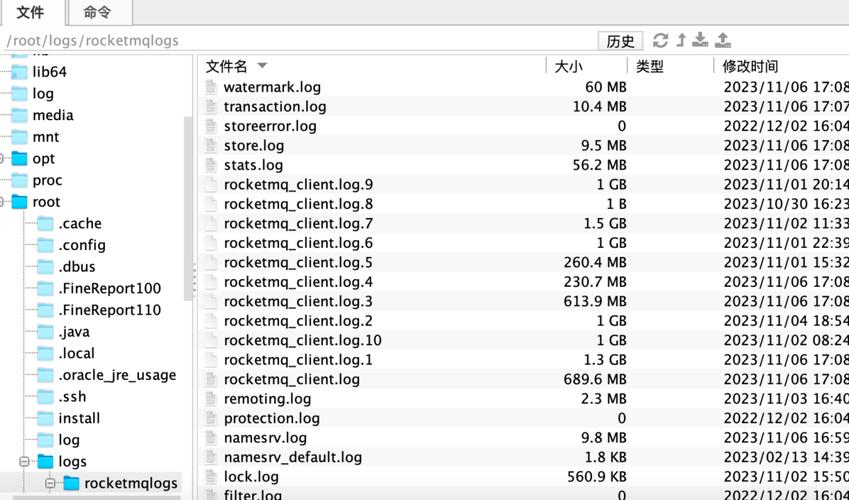

**三、查看与分析su日志

日志文件/var/log/sulog会记录以下关键信息:

时间戳:操作发生的具体时间。

操作用户:发起su命令的原始账户。

目标用户:切换后的账户(通常是root)。

终端类型:操作来源的终端设备。

成功/失败状态:权限切换是否成功。

典型日志示例:

- Jun 15 10:23:45 localhost su: pam_tty_audit(su:session): uid=1000->0, tty=/dev/pts/0

- Jun 15 10:24:01 localhost su: FAILED SU (to root) user1 on /dev/pts/0

第一条日志表示用户从UID 1000(普通用户)成功切换至UID 0(root);第二条日志记录了一次失败的切换尝试。

**四、安全加固建议

仅记录日志并不足以保障安全,需结合以下措施:

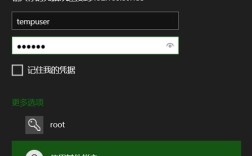

**1. 限制su命令的使用权限

通过pam_wheel模块限制仅wheel组成员可使用su:

- 编辑/etc/pam.d/su

- auth required pam_wheel.so use_uid

随后将授权用户加入wheel组:

- usermod -aG wheel username

**2. 定期审计日志

使用工具(如logwatch或auditd)自动分析日志,重点关注:

高频失败尝试:可能为暴力破解行为。

非常规时间操作:例如凌晨时段的root切换。

未知来源终端:非信任IP或设备的登录。

**3. 启用实时告警

通过配置auditd规则或第三方监控工具(如Zabbix),在检测到异常su操作时触发邮件或短信通知。

**五、个人观点

su日志的监控常被视为“基础工作”,但其价值在应急响应中尤为突出,一次偶然的日志检查,可能提前发现内部越权行为或外部入侵尝试,建议管理员不仅关注日志的“有无”,更要建立定期分析机制,将日志数据转化为 actionable insights(可行动的洞察),针对频繁切换root的账户,可进一步限制其sudo权限;对于多次失败的su尝试,可自动封锁来源IP,唯有将日志与主动防御结合,才能构建真正的安全闭环。