守护CentOS系统安全:rkhunter的实战应用

在服务器运维领域,系统安全始终是不可忽视的核心任务,尤其对于CentOS这类广泛使用的Linux发行版,如何快速识别潜在风险并采取防御措施,是每位管理员必须掌握的技能,本文将深入探讨如何通过rkhunter工具构建服务器安全防线,并分享实际场景中的操作经验。

**一、rkhunter是什么?

rkhunter(Rootkit Hunter)是一款专为检测Rootkit、后门程序及可疑系统活动的开源工具,它通过比对文件哈希值、检查系统命令是否被篡改、扫描隐藏文件等方式,帮助管理员快速发现异常,与依赖病毒库的传统杀毒软件不同,rkhunter更侧重于系统完整性验证,尤其适合长期运行的服务器环境。

二、CentOS安装rkhunter的完整流程

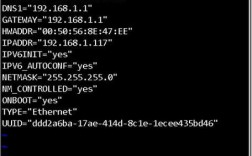

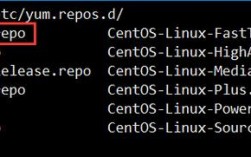

由于CentOS默认仓库未包含rkhunter,需通过EPEL(Extra Packages for Enterprise Linux)扩展源安装:

安装EPEL仓库 sudo yum install epel-release -y 更新系统并安装rkhunter sudo yum update -y sudo yum install rkhunter -y

安装完成后需初始化数据库:

sudo rkhunter --propupd

此命令会生成文件属性基准数据,作为后续扫描的比对依据。

**三、基础操作:扫描与结果解读

1. 执行全系统扫描

sudo rkhunter --check --sk

--check 启动完整检测流程,包括文件校验、网络接口检查等

--sk 自动跳过用户交互环节(适用于脚本场景)

2. 查看日志定位问题

扫描结果默认保存在/var/log/rkhunter/rkhunter.log,重点关注以下条目:

Warning:需人工核实的可疑项(如配置文件变更)

Notice:提示性信息(如未开启某些检测模块)

Critical:高风险警报(如发现已知Rootkit特征)

示例场景处理:

若日志提示/usr/bin/netstat被修改,可先通过rpm -Vf /usr/bin/netstat验证文件是否被合法更新,若未找到合理解释,应立即隔离服务器并进一步排查。

**四、进阶配置:定制化检测策略

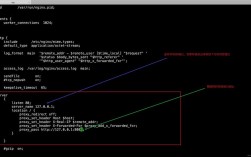

编辑配置文件/etc/rkhunter.conf可实现精细化控制:

1. 设置白名单降低误报

忽略指定目录下的文件变化 ALLOWDEVFILE=/dev/shm/nginx_cache SCRIPTWHITELIST=/usr/local/bin/custom_script

2. 强化检测规则

启用所有检测模块 ENABLE_TESTS=all 检查隐藏的进程和端口 CHECK_HIDDEN_PIDS=on CHECK_HIDDEN_PORTS=on

3. 自动化任务集成

通过crontab设置每日自动扫描并邮件通知:

0 2 * * * root /usr/bin/rkhunter --cronjob --report-warnings-only | mail -s "Rkhunter Daily Report" admin@example.com

**五、运维经验:规避常见陷阱

1、定期更新规则库

sudo rkhunter --update

建议每周执行一次,同步最新Rootkit特征库。

2、结合其他工具交叉验证

- 使用chkrootkit进行二次检测

- 通过ClamAV扫描恶意文件

- 利用Lynis执行全面安全审计

3、警惕“误报”背后的真实风险

某次扫描曾报告/lib/modules目录存在异常模块,初步排查未发现异常,后续通过lsmod对比加载模块列表,最终定位到某次内核升级残留的旧版驱动文件,及时避免了潜在的兼容性问题。

**六、安全防护的持续性思考

技术工具的价值在于为管理员提供决策依据,而非替代人工判断,实践中曾遇到服务器被植入挖矿木马,尽管rkhunter未直接识别恶意进程,但其报告的异常cron任务为溯源提供了关键线索,这提示我们:

- 任何安全工具都需配合系统日志分析、网络流量监控等形成闭环

- 定期验证备份的可用性,确保能在30分钟内完成系统恢复

- 建立“最小权限”运行原则,避免服务账户权限过度开放

当前网络攻击已趋向隐蔽化和持久化,仅依赖单一工具难以应对复杂威胁,将rkhunter纳入多层次防御体系,结合入侵检测系统(如OSSEC)和实时文件监控(如Auditd),才能构建起真正的纵深防御。

安全从来不是“一次性配置”,而是持续对抗的过程,通过rkhunter这类轻量级工具培养日常巡检习惯,配合对系统行为的深入理解,方能在攻防博弈中占据主动,毕竟,最好的防御永远是比攻击者多想一步。