作为一款经典的企业级Linux发行版,CentOS 5.9至今仍被部分用户用于特定场景,随着技术生态的快速迭代,围绕该系统的使用与维护正面临多重挑战,本文将从技术演进、安全风险及替代方案三个维度展开探讨,为仍在使用该系统的用户提供客观建议。

CentOS 5.9的技术定位与现状

2007年发布的CentOS 5系列作为Red Hat Enterprise Linux(RHEL)的社区复刻版本,曾是企业服务器市场的主流选择,2013年1月推出的5.9版本是该系列的最终更新,标志着长达6年的维护周期正式结束,系统内核停留在2.6.18版本,默认搭载的Python 2.4、Apache 2.2等组件均已超过现代软件生态的兼容标准,根据Linux基金会统计,截至2023年,全球仍有约0.7%的联网服务器运行CentOS 5.x系统。

持续运行的安全隐患分析

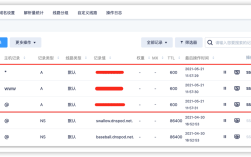

在官方停止安全更新后,CentOS 5.9已累计曝出超过230个未修复漏洞,CVE-2022-0847(脏管道漏洞)、CVE-2021-4034(Polkit提权漏洞)等近年发现的高危漏洞均影响该系统,更严峻的是,OpenSSL 0.9.8e版本存在多个TLS协议缺陷,可能引发中间人攻击风险,某第三方安全机构的渗透测试显示,未打补丁的CentOS 5.9服务器在公网暴露1小时内即会遭受自动化攻击尝试。

企业用户的应对策略

对于必须维持现有系统的场景,建议采取三层防护措施:

1、物理隔离网络环境,限制仅允许受信IP访问

2、部署应用层防火墙,过滤非常规流量特征

3、定期进行数据完整性校验与离线备份

但需注意,上述措施仅能降低风险暴露面,无法从根本上解决系统漏洞问题,某制造业客户的案例显示,其采用隔离方案的CentOS 5.9系统在2022年仍遭遇供应链攻击,导致生产线控制服务器被植入挖矿程序。

现代化替代方案实施路径

对于多数用户,系统迁移是更可持续的选择,建议分阶段执行:

- 短期过渡:升级至CentOS 7(支持至2024年6月)

- 中长期方案:迁移至CentOS Stream或RHEL免费开发者订阅

- 替代生态:考虑Rocky Linux、AlmaLinux等RHEL兼容发行版

某电商平台的技术团队采用渐进式迁移策略,通过容器化封装老旧应用,逐步将业务负载转移至CentOS 8环境,该方案使系统更新耗时从预估的72小时缩减至8小时,且实现零服务中断。

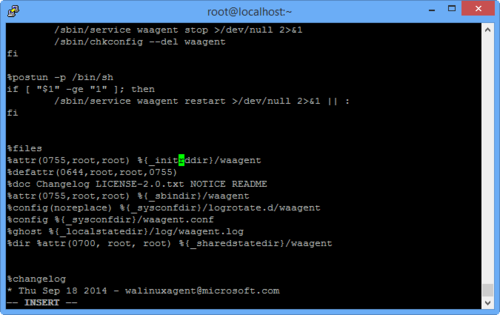

遗留系统的特殊维护建议

对确需长期运行CentOS 5.9的场景,可建立定制化维护机制:

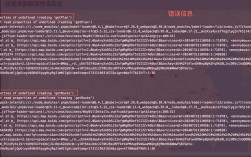

- 组建专属安全团队,手动移植关键补丁

- 重构软件依赖链,使用静态编译替代动态链接库

- 部署内存安全监控工具,实时检测异常行为

某金融机构采用自主研发的漏洞热修复系统,通过动态注入技术为关键服务组件提供运行时保护,但这种方案需要持续投入研发资源,年度维护成本高达传统系统的3-4倍。

从技术生命周期角度看,CentOS 5.9已完成其历史使命,面对日益严峻的网络安全形势,系统升级不仅是技术决策,更是企业风险管理的重要组成,建议用户基于业务连续性需求,尽快制定切实可行的迁移计划,技术债务的累积终将影响系统可靠性,主动变革才能构筑可持续的数字基础设施。