理解firewalld的核心概念

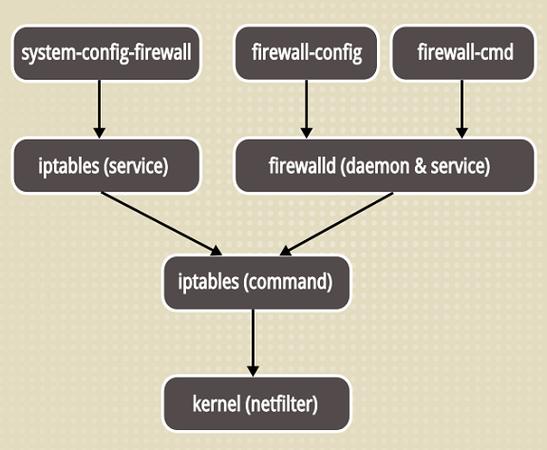

在CentOS 7中,firewalld作为默认的防火墙管理工具,替代了传统的iptables,其核心优势在于支持动态规则更新,无需重启服务即可生效,理解其底层逻辑是配置的关键,firewalld通过“区域(zone)”和“服务(service)”两个核心概念管理流量:

区域:定义网络接口的信任级别,如public(公共网络)、home(家庭网络)等,不同区域对应不同规则。

服务:预定义的一组端口和协议,例如http(80/tcp)、ssh(22/tcp),简化配置流程。

默认情况下,firewalld启用public区域,仅允许SSH等基础服务通过,管理员需根据业务需求调整规则,平衡安全与功能。

基础操作命令与配置流程

1、查看防火墙状态

firewall-cmd --state

若返回“running”,说明firewalld已启用。

2、启用或停用防火墙

systemctl start firewalld # 启动 systemctl stop firewalld # 停止 systemctl enable firewalld # 开机自启

3、重新加载配置

修改规则后,需执行以下命令使配置生效:

firewall-cmd --reload

4、查看当前区域规则

firewall-cmd --list-all

输出包含已开放的服务、端口及接口绑定信息。

实战配置场景

场景1:开放Web服务端口

若服务器需提供HTTP/HTTPS服务,可添加预定义的http和https服务:

firewall-cmd --permanent --add-service=http firewall-cmd --permanent --add-service=https firewall-cmd --reload

验证是否生效:

firewall-cmd --list-services | grep http

场景2:自定义端口开放

如需开放非标准端口(例如8080/TCP):

firewall-cmd --permanent --add-port=8080/tcp firewall-cmd --reload

若要移除端口,将--add-port替换为--remove-port。

场景3:限制IP访问

仅允许特定IP(如192.168.1.100)访问SSH:

firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address="192.168.1.100" service name="ssh" accept' firewall-cmd --permanent --remove-service=ssh # 移除默认SSH开放规则 firewall-cmd --reload

此配置结合富规则(rich rule)与默认服务管理,实现精细控制。

高级功能与安全建议

1、区域绑定与接口管理

若服务器有多个网卡,可将不同接口分配到不同区域,将eth0绑定到dmz(非军事区):

firewall-cmd --zone=dmz --change-interface=eth0 --permanent

2、应急恢复策略

误操作可能导致SSH连接中断,建议提前配置“应急区域”(panic mode):

firewall-cmd --panic-on # 立即阻断所有流量 firewall-cmd --panic-off # 恢复

使用时需通过物理控制台操作。

3、规则持久化

所有临时修改(未加--permanent参数)在重启后会失效,建议测试后及时固化配置。

个人观点

firewalld的灵活性使其成为CentOS环境下的理想选择,但过度依赖图形化工具可能掩盖底层细节,建议管理员深入理解zone与service的关联逻辑,结合firewall-cmd命令行实践,实际部署中,可定期导出规则备份(firewall-cmd --runtime-to-permanent),并利用日志监控(journalctl -u firewalld)排查异常流量,技术迭代迅速,但安全永远是稳定运行的基石。