CentOS系统下隧道建立的详细指南

在服务器管理与网络配置中,隧道技术是一种通过封装数据包实现跨网络通信的关键手段,无论是为了加密传输、绕过网络限制,还是搭建远程访问通道,掌握CentOS系统下的隧道建立方法都至关重要,本文将介绍几种常见的隧道实现方式,并提供具体操作步骤,帮助用户根据需求选择合适方案。

**一、隧道技术的基础概念

隧道(Tunneling)的本质是通过一种协议传输另一种协议的数据,通过SSH协议封装HTTP流量,或在IPv4网络中传输IPv6数据包,其核心作用是解决网络隔离、提升安全性或优化传输路径。

在CentOS系统中,常用的隧道工具包括:

1、SSH隧道:基于加密的远程登录协议,适合临时安全通道。

2、VPN(如OpenVPN):建立虚拟专用网络,适合长期稳定的加密通信。

3、WireGuard:轻量级高性能VPN,配置简单且资源占用低。

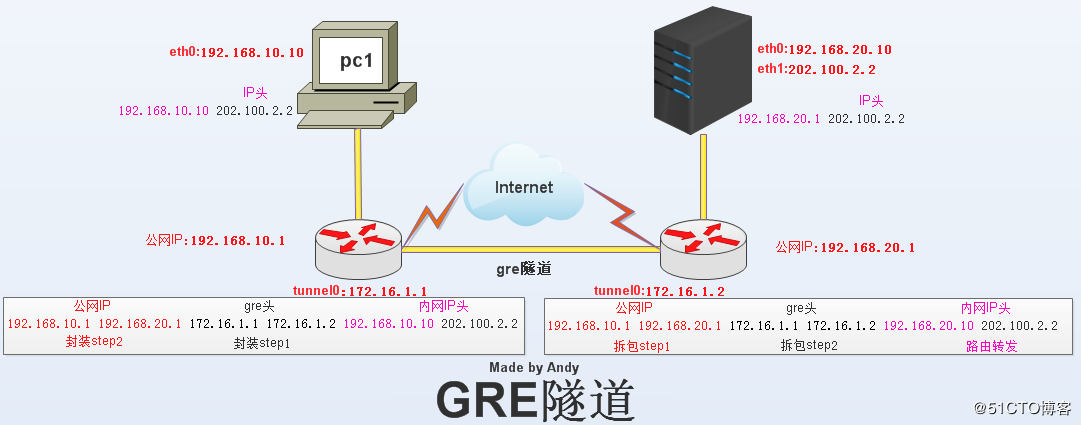

4、IP隧道(如GRE):用于点对点直连,适合企业内网互联。

每种方案各有优劣,需根据实际场景选择。

**二、SSH隧道的配置与应用

SSH隧道是入门级用户的首选,因其无需额外安装软件,且操作简单。

1. 本地端口转发(Local Port Forwarding)

适用场景:将本地端口映射到远程服务器,访问受限资源。

操作步骤:

- ssh -L 本地端口:目标地址:目标端口 用户名@远程服务器IP

示例:将本地8080端口转发到远程数据库的3306端口:

- ssh -L 8080:localhost:3306 user@192.168.1.100

2. 远程端口转发(Remote Port Forwarding)

适用场景:将远程服务器端口映射到本地,实现内网穿透。

操作步骤:

- ssh -R 远程端口:目标地址:目标端口 用户名@远程服务器IP

3. 动态端口转发(SOCKS代理)

适用场景:通过SSH创建代理,实现全局流量加密。

- ssh -D 本地端口 用户名@远程服务器IP

注意事项:

- 确保SSH服务已启动且防火墙放行22端口。

- 长期使用建议结合autossh工具,防止连接中断。

三、WireGuard:高性能VPN搭建

WireGuard以简洁高效著称,适合对速度要求高的场景。

**1. 安装WireGuard

- sudo yum install epel-release -y

- sudo yum install wireguard-tools -y

**2. 生成密钥对

- wg genkey | tee privatekey | wg pubkey > publickey

3. 配置服务端(Server)

创建配置文件/etc/wireguard/wg0.conf:

- [Interface]

- Address = 10.0.0.1/24

- PrivateKey = <服务器私钥>

- ListenPort = 51820

- [Peer]

- PublicKey = <客户端公钥>

- AllowedIPs = 10.0.0.2/32

4. 配置客户端(Client)

客户端配置文件示例:

- [Interface]

- PrivateKey = <客户端私钥>

- Address = 10.0.0.2/24

- [Peer]

- PublicKey = <服务器公钥>

- Endpoint = 服务器IP:51820

- AllowedIPs = 0.0.0.0/0

**5. 启动服务

- sudo systemctl start wg-quick@wg0

- sudo systemctl enable wg-quick@wg0

优势分析:

- 内核级运行,延迟低于传统VPN。

- 配置仅需数十行代码,维护成本低。

**四、安全性与优化建议

隧道技术虽便利,但配置不当可能导致安全风险:

1、最小化权限原则

- 仅开放必要端口,避免使用默认端口(如SSH的22)。

- 通过firewalld或iptables限制访问IP范围。

2、强化认证机制

- SSH隧道推荐使用密钥登录,禁用密码认证。

- WireGuard可配置预共享密钥(Preshared Key)提升安全性。

3、日志与监控

- 定期检查/var/log/secure(SSH日志)及WireGuard连接状态。

- 使用nload或iftop监控隧道流量,防止滥用。

4、性能调优

- 调整MTU值避免分片,如WireGuard默认MTU为1420。

- 多线路场景可结合BGP协议实现流量负载均衡。

**五、常见问题与解决方法

1、隧道连接不稳定

- 检查网络延迟,使用mtr诊断路由。

- 调整Keepalive参数:ServerAliveInterval 60(SSH配置)。

2、端口冲突或无法访问

- 通过netstat -tulnp确认端口占用情况。

- 防火墙需放行协议端口(如WireGuard的UDP 51820)。

3、速度不达预期

- 更换加密算法(如WireGuard默认使用ChaCha20)。

- 启用TCP BBR拥塞控制算法。

观点与建议

隧道技术是网络管理中的“瑞士军刀”,但其价值取决于合理使用,个人经验是:SSH适合轻量级需求,WireGuard更适配高并发场景,而企业级内网推荐IPSec或GRE,无论选择哪种方案,安全性始终应置于首位,定期更新系统、备份配置,并通过模拟攻防测试验证防护措施,才能确保隧道真正服务于业务,而非成为攻击入口。