在CentOS上部署AnyConnect服务的完整指南

随着远程办公需求的增加,搭建安全、稳定的企业级VPN服务成为许多管理员的重要任务,Cisco AnyConnect作为一款成熟的VPN解决方案,凭借其跨平台兼容性和高安全性,被广泛用于企业网络环境,本文将以CentOS系统为基础,详细讲解如何通过脚本快速部署AnyConnect服务(使用开源替代方案ocserv),帮助用户高效完成配置,同时确保符合安全与性能的最佳实践。

**一、部署前的准备工作

1、系统要求

- CentOS 7或8(推荐使用最小化安装)。

- 至少1GB内存,2核CPU。

- 开放TCP/UDP 443端口(若启用DTLS)。

2、环境配置

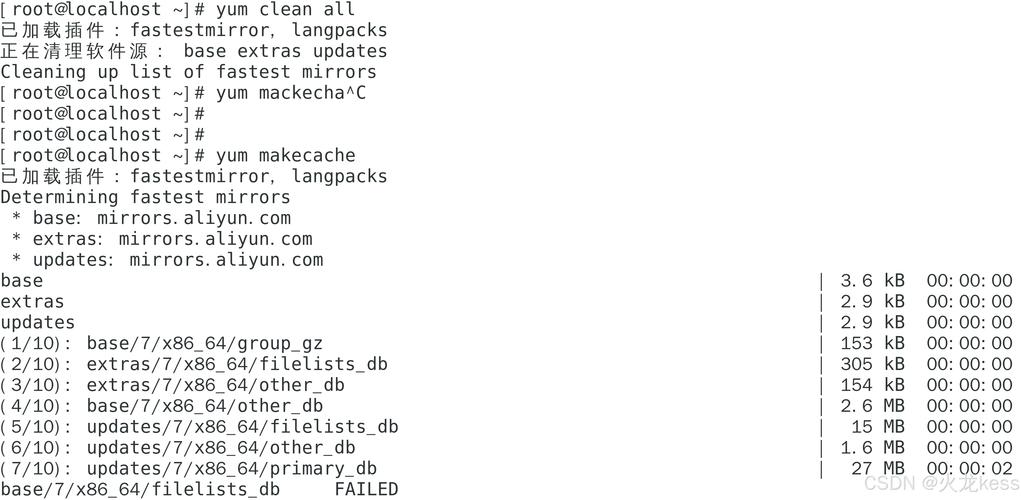

更新系统并安装基础依赖:

- yum update -y

- yum install -y epel-release git gcc automake autoconf libtool openssl-devel readline-devel lz4-devel

二、安装与配置Ocserv(AnyConnect兼容服务端)

Ocserv是开源的AnyConnect协议服务端实现,支持主流Linux系统,以下为编译安装步骤:

1、下载并编译源码

- git clone https://github.com/openconnect/ocserv.git

- cd ocserv

- ./autogen.sh

- ./configure --prefix=/usr --sysconfdir=/etc

- make && make install

2、生成SSL证书

为保障通信安全,需配置有效证书(以自签名证书为例):

- openssl req -newkey rsa:2048 -nodes -keyout /etc/ocserv/server.key -x509 -days 365 -out /etc/ocserv/server.crt

*提示:生产环境建议使用受信任的CA签发证书。

3、编辑主配置文件

修改/etc/ocserv/ocserv.conf,关键参数示例如下:

- # 认证方式:密码+证书

- auth = "plain[/etc/ocserv/ocpasswd]"

- tls-priorities = "NORMAL:%SERVER_PRECEDENCE:%COMPAT:+VERS-TLS1.2:+AES-128-CBC"

- server-cert = /etc/ocserv/server.crt

- server-key = /etc/ocserv/server.key

- dns = 8.8.8.8

- dns = 8.8.4.4

- route = 192.168.1.0/255.255.255.0

4、创建用户账号

使用ocpasswd工具添加用户:

- ocpasswd -c /etc/ocserv/ocpasswd username

**三、启动服务与防火墙配置

1、启动及开机自启

- systemctl start ocserv

- systemctl enable ocserv

2、配置防火墙(Firewalld)

- firewall-cmd --permanent --add-port=443/tcp

- firewall-cmd --permanent --add-port=443/udp

- firewall-cmd --reload

3、验证服务状态

- systemctl status ocserv

- ss -tulnp | grep ocserv

**四、客户端连接与排错技巧

1、AnyConnect客户端配置

- 下载Cisco AnyConnect客户端(支持Windows/macOS/Linux)。

- 输入服务器IP或域名,使用创建的用户名和密码登录。

2、常见问题排查

无法连接:检查防火墙规则、端口占用(netstat -tulnp)。

证书错误:确认客户端时间与服务器同步,或重新部署可信证书。

路由失效:检查配置文件中的route项是否覆盖目标网段。

**五、安全加固建议

1、启用双因素认证(2FA)

结合Google Authenticator或TOTP工具,提升账户安全性。

2、限制登录尝试次数

修改ocserv.conf,添加:

- max-auth-retries = 3

- ban-points = 10

3、定期更新与监控

- 通过yum update及时升级ocserv。

- 使用日志分析工具(如Fail2ban)阻止暴力破解。

观点

部署AnyConnect服务时,平衡便捷性与安全性是关键,通过脚本自动化可减少人为错误,但需定期审计配置与日志,对于高敏感场景,建议结合硬件令牌或证书双向认证,并严格遵循最小权限原则分配用户访问范围,运维人员应保持对漏洞公告的关注,避免因依赖过时组件导致风险。