CentOS提权:风险认知与防护实践

在Linux服务器管理中,CentOS因其稳定性被广泛使用,但系统安全始终是管理员的核心挑战之一,提权(Privilege Escalation)作为攻击者获取更高权限的常见手段,一旦发生,可能导致数据泄露、服务瘫痪等严重后果,本文将从技术原理、常见漏洞及防御策略三个维度,帮助用户构建系统安全的有效防线。

**一、提权的基本原理与危害

提权分为水平提权(横向移动)和垂直提权(纵向升级),在CentOS环境中,垂直提权更为危险:攻击者通过漏洞或配置缺陷,将普通用户权限提升至root权限,从而完全控制系统,利用内核漏洞绕过权限检查,或滥用SUID程序执行恶意代码。

此类攻击的危害不仅在于权限失控,更可能引发连锁反应:敏感文件被篡改、后门程序驻留、甚至成为内网渗透的跳板。

二、CentOS提权的常见路径

1. 内核漏洞利用

CentOS内核若未及时更新,可能遗留已知漏洞,例如CVE-2021-4034(Polkit提权漏洞),攻击者通过构造恶意环境变量,可绕过权限验证直接获取root shell。

防护建议:

- 定期执行yum update 升级内核及关键组件;

- 关注CVE公告,及时修补高风险漏洞。

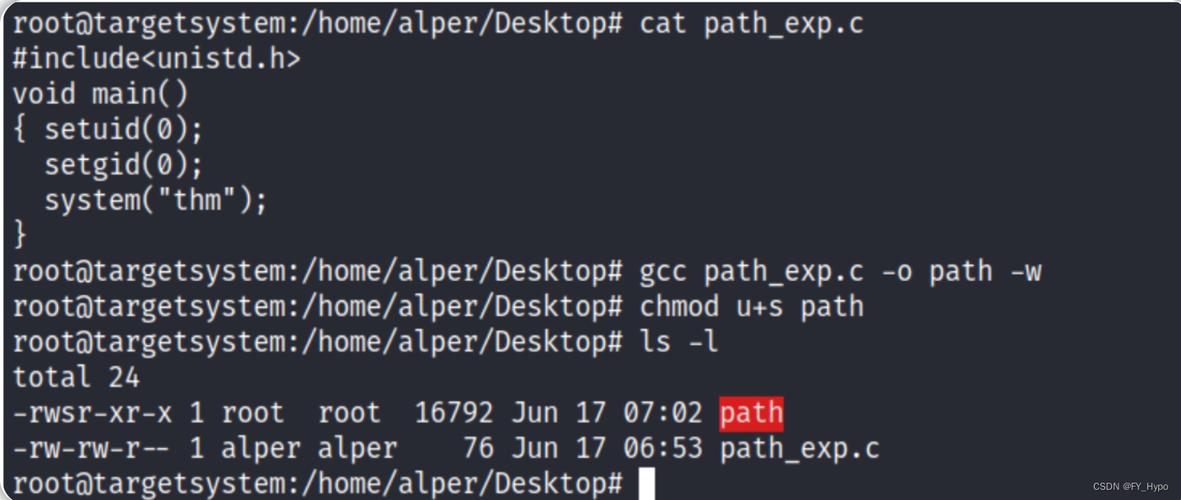

2. SUID/SGID权限滥用

SUID程序以所有者权限运行,若程序存在缺陷(如缓冲区溢出),攻击者可注入代码实现提权,常见风险程序包括passwd、mount等。

防护建议:

- 使用find / -perm -4000 检查SUID文件,删除非必要文件的SUID权限;

- 通过chmod u-s <文件路径> 手动降权。

3. Sudo配置缺陷

若普通用户被错误授予高危命令的sudo权限(如sudo vim),攻击者可通过编辑器逃逸或加载恶意插件执行任意命令。

防护建议:

- 使用visudo 严格限制sudo权限,遵循最小化原则;

- 禁止通过sudo调用交互式编辑器或Shell。

4. 定时任务(Cron Job)漏洞

全局可写的定时任务脚本可能被篡改,添加恶意代码后随任务执行获得root权限。

防护建议:

- 检查/etc/crontab 及/etc/cron.d/ 目录权限,确保仅root可修改;

- 使用chmod 600 限制脚本访问权限。

**三、系统加固与主动防御策略

1. 权限最小化原则

- 用户权限分配遵循“够用即可”,避免普通用户拥有/usr/bin、/etc等目录的写权限;

- 使用SELinux或AppArmor强制访问控制,限制进程行为。

2. 日志监控与入侵检测

- 启用auditd服务记录关键事件(如文件修改、用户提权);

- 部署OSSEC等工具实时分析日志,触发异常告警。

3. 安全工具辅助排查

Lynis:自动化安全审计工具,识别配置弱点;

Rkhunter:检测Rootkit及隐藏后门;

ClamAV:扫描恶意文件,阻断攻击载体。

4. 沙盒隔离高风险服务

对Web服务、数据库等易受攻击组件,使用Docker或Podman容器化部署,通过命名空间隔离降低提权影响范围。

四、个人观点:安全是持续对抗的过程

CentOS提权漏洞的防御绝非一劳永逸,攻击技术不断演进,管理员需建立动态防护思维:从被动修补转向主动加固,结合自动化工具与人工审计,形成多层防御体系,安全意识培训同样重要——80%的漏洞利用始于配置错误或人为疏忽,唯有技术与管理并重,才能真正守护系统安全。