CentOS系统与移动设备安全:潜在风险与防护策略

近年来,随着移动互联网的快速发展,智能手机已成为个人隐私与数据安全的重要载体,服务器操作系统如CentOS因其稳定性与开源特性,被广泛应用于企业级服务中,部分用户担忧:是否存在利用CentOS系统对手机发起攻击的可能性?本文将从技术角度解析这一问题的真实性,并提供针对性的安全建议。

CentOS系统的功能定位与攻击可行性

CentOS(Community Enterprise Operating System)是基于Linux的开源操作系统,主要用于服务器环境,支持高负载任务和长期稳定运行,其设计初衷并非针对移动设备攻击,而是服务于Web服务器、数据库管理等场景,技术本身是中立的,攻击者的意图与手段决定了工具的用途。

理论上,若攻击者通过CentOS服务器搭建恶意环境,可能间接威胁手机安全。

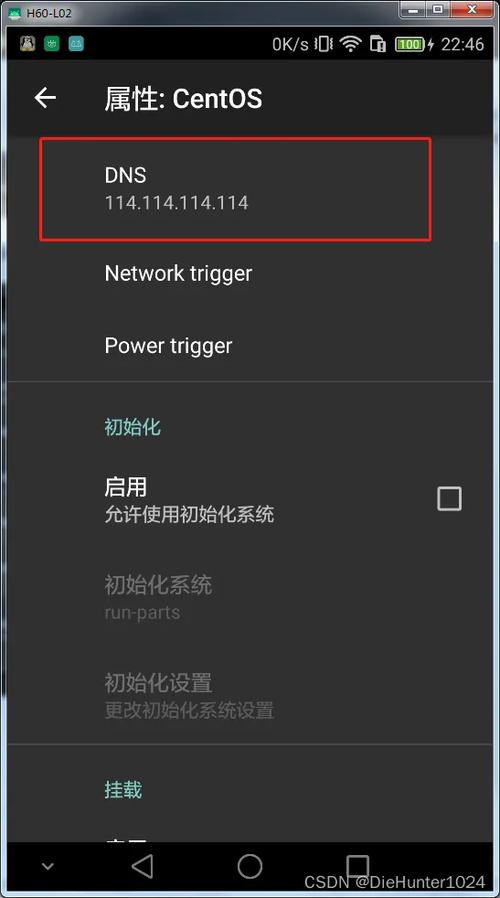

1、中间人攻击(MITM):通过CentOS服务器劫持网络流量,窃取手机通信数据(如短信、登录凭证)。

2、恶意软件分发:利用服务器托管钓鱼网站或木马程序,诱导用户下载感染手机。

3、漏洞利用:若手机系统存在未修补的漏洞,攻击者可通过服务器发起远程渗透。

需明确的是,此类攻击的核心并非CentOS本身,而是攻击者对服务器权限的滥用,以及目标设备的安全防护不足。

**常见攻击场景与真实案例分析

场景一:公共Wi-Fi下的网络监听

攻击者可能通过CentOS服务器架设虚假公共Wi-Fi热点,当用户连接后,服务器可记录手机传输的数据(如支付信息、社交账号),此类攻击的关键在于网络环境的伪装,而非操作系统类型。

案例:2021年某咖啡厅公共Wi-Fi被入侵事件中,攻击者利用Linux服务器截获用户手机数据,导致数十人银行卡信息泄露。

**场景二:钓鱼网站托管

CentOS服务器常被用于部署网站,若攻击者搭建仿冒银行或社交平台的钓鱼页面,并通过短信、邮件诱导用户访问,手机用户可能因输入敏感信息而中招。

防御要点:

- 用户需警惕不明链接,核实网站域名真实性。

- 服务器管理员应定期扫描恶意文件,关闭未授权端口。

如何防范CentOS服务器被滥用于攻击?

无论是个人用户还是企业管理员,均需从以下层面加强防护:

**1. 服务器端安全加固

定期更新系统与软件:CentOS虽已停止维护,但其衍生版本(如Rocky Linux)仍提供安全补丁,需及时修复漏洞。

配置防火墙规则:使用firewalld或iptables限制非必要端口访问,仅开放业务所需服务(如HTTP/HTTPS)。

启用入侵检测系统(IDS):部署工具如Snort或Suricata,实时监控异常流量。

**2. 手机用户自我保护措施

避免连接陌生Wi-Fi:尤其警惕无需密码的开放网络。

安装可信安全软件:使用具备恶意网址拦截功能的APP,降低访问钓鱼网站风险。

关闭非必要权限:限制APP对通讯录、定位等信息的访问。

**3. 企业级防护建议

日志审计与分析:通过ELK(Elasticsearch, Logstash, Kibana)堆栈监控服务器活动,识别异常登录行为。

零信任架构(Zero Trust):对内部与外部访问请求均进行严格身份验证,减少横向渗透可能。

**技术伦理与合法使用边界

CentOS作为开源工具,其价值体现在合法场景中的应用,任何将其用于攻击的行为均违反法律与道德准则,根据《网络安全法》,非法入侵他人设备、窃取数据可面临刑事责任。

对技术人员而言,需坚守职业道德,将技能用于系统加固而非破坏;普通用户则应提升安全意识,避免成为攻击链中的薄弱环节。

个人观点

作为网站站长,我始终认为安全是技术与意识的双重博弈,CentOS系统的安全性取决于管理员的维护水平,而手机防护则需要用户主动参与,面对日益复杂的网络威胁,唯有通过持续学习、更新知识库,才能构建真正的防御壁垒。

(字数:约1250字)