CentOS服务器遭遇木马攻击的识别与应对指南

近年来,Linux系统因其稳定性和开源特性,成为企业服务器的首选操作系统,随着使用率提升,针对CentOS等Linux系统的恶意攻击也日益增多,木马程序便是其中典型威胁,本文将基于实际案例和技术分析,为服务器管理员提供一套完整的木马识别、清除与防御方案,帮助维护系统安全。

一、CentOS木马的常见类型与入侵特征

1、后门木马

攻击者通过漏洞植入后门程序,常见如Linux.BackDoor.Xnote家族,通过SSH弱密码或未修复的CVE漏洞入侵,其典型行为包括:

- 修改系统crontab任务,定时连接远程C2服务器;

- 在/dev/shm或/tmp目录生成隐藏进程;

- 劫持系统动态链接库(如libprocesshider.so)实现进程隐藏。

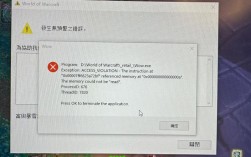

2、挖矿木马

通过占用服务器CPU/GPU资源进行加密货币挖矿,利用Confluence漏洞传播的XMRig变种,特征包括:

- 系统负载异常飙升(top命令显示未知进程);

- 网络流量突增(可通过iftop或nethogs监测);

- 在/etc/ld.so.preload中注入恶意配置。

3、勒索木马

近期出现的Linux勒索软件(如Erebus)会加密关键文件并索要赎金,其攻击路径通常为:

- 利用老旧软件版本(如未升级的Apache或MySQL);

- 通过恶意脚本批量加密/home和/var目录;

- 留下README_FOR_DECRYPT.txt勒索文件。

**二、木马入侵的快速检测方法

1. 系统资源监控

- 使用top或htop查看异常进程,注意CPU占用率超过80%且无业务关联的进程。

- 通过netstat -antp | grep ESTABLISHED检查可疑外连IP,尤其是连接至非常用端口(如3333、5555)。

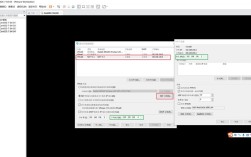

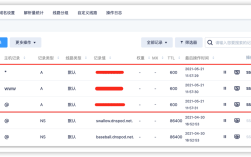

2. 文件系统排查

- 查找近期被篡改的文件:

find / -mtime -3 -type f -exec ls -l {} \;- 检查隐藏目录与权限异常文件:

ls -al /tmp | grep ".. " # 查找以点号开头的隐藏文件

3. 日志分析

- 重点审查/var/log/secure(SSH登录记录)、/var/log/messages(系统事件):

grep "Failed password" /var/log/secure # 定位暴力破解尝试 grep "Invalid user" /var/log/auth.log # 检测异常登录用户

**三、木马清除实战步骤

步骤1:隔离受感染主机

- 立即断开服务器网络连接,防止横向扩散。

- 备份关键日志与数据库(避免覆盖原始证据)。

步骤2:终止恶意进程

- 通过ps auxf定位可疑进程,记录其PID后强制终止:

kill -9 [PID]

- 若进程反复自启动,需检查/etc/rc.local、/etc/cron.等启动项。

步骤3:清理残留文件

- 删除木马本体及衍生物:

rm -f /tmp/.X11-unix/[恶意文件名]

- 修复被篡改的系统配置(如/etc/resolv.conf被修改为恶意DNS)。

步骤4:修复安全漏洞

- 更新系统及软件补丁:

yum update --security

- 重置SSH密码,禁用root远程登录,启用密钥认证。

四、防御策略:构建主动防护体系

1、最小化权限原则

- 为每个服务分配独立低权限用户,限制sudo权限范围。

- 使用SELinux或AppArmor实现强制访问控制。

2、入侵检测系统(IDS)部署

- 部署OSSEC或Wazuh,监控文件完整性变化与异常行为。

- 配置实时告警规则(如单IP频繁登录失败)。

3、定期安全审计

- 使用Lynis进行自动化安全扫描,生成加固建议。

- 对Web应用进行渗透测试,修复SQL注入、RCE等漏洞。

4、备份与灾备方案

- 采用3-2-1备份原则(3份副本、2种介质、1份离线)。

- 定期演练数据恢复流程,确保备份有效性。

观点

服务器安全是一场持续攻防战,尤其在开源生态中,攻击者始终在寻找新的漏洞利用方式,作为管理员,需摒弃“Linux系统天然安全”的误区,建立从预防、检测到响应的完整闭环,只有将自动化工具与人工经验结合,才能真正降低风险——毕竟,攻防的胜负往往取决于谁先发现对方的弱点。