CentOS连接失败:排查思路与解决方案

在使用CentOS系统的过程中,服务器或本地环境突然出现连接失败的问题,可能会让用户感到困扰,无论是通过SSH远程登录、FTP传输文件,还是数据库访问,连接失败的原因多种多样,本文将从实际场景出发,分析常见原因并提供详细的解决步骤,帮助用户快速定位问题。

**一、连接失败的常见场景

1、SSH远程登录超时

输入ssh命令后长时间无响应,或提示“Connection timed out”。

2、服务端口无法访问

Web服务(Nginx/Apache)的80端口无法通过浏览器访问,或数据库(MySQL)的3306端口连接被拒绝。

3、本地与服务器间网络不通

执行ping命令时丢包严重,甚至完全无法通信。

**二、核心排查步骤

**1. 检查网络配置与连通性

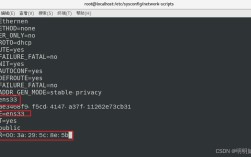

验证IP与端口状态

使用ifconfig或ip addr查看服务器IP是否正确配置。

通过telnet [IP] [端口]或nc -zv [IP] [端口]测试目标端口是否开放。

若端口无响应,可能服务未启动或被防火墙拦截。

排查本地网络问题

尝试从其他设备或网络环境连接服务器,确认是否为本地网络故障。

使用traceroute [IP]追踪路由路径,检查是否存在中间节点阻断。

**2. 确认服务状态与配置

服务是否运行

执行systemctl status [服务名](如sshd、httpd)查看服务状态。

若服务未启动,使用systemctl start [服务名]尝试重启。

配置文件错误

检查服务的配置文件(如SSH的/etc/ssh/sshd_config),确认端口、监听地址(如ListenAddress 0.0.0.0)、访问权限等参数是否正确。

**3. 防火墙与安全组规则

CentOS防火墙(firewalld/iptables)

运行firewall-cmd --list-all查看放行端口,未放行时使用以下命令添加:

firewall-cmd --permanent --add-port=[端口]/tcp firewall-cmd --reload

若使用iptables,需检查规则链是否允许目标端口流量。

云服务器安全组

阿里云、AWS等云平台需在控制台配置安全组,开放对应端口的入站规则。

**4. 权限与用户限制

SSH登录权限

检查/etc/ssh/sshd_config中是否设置PermitRootLogin yes(允许root登录),或通过AllowUsers限制特定用户登录。

文件与目录权限

FTP连接失败可能是由于目录权限不足,使用chmod或chown调整权限。

**5. 系统资源与日志分析

资源占用过高

运行top或htop查看CPU、内存占用,高负载可能导致服务无响应。

查看日志定位问题

SSH日志:tail -f /var/log/secure

Web服务日志:tail -f /var/log/nginx/error.log

日志中通常包含具体的错误描述(如“Connection refused”或“Permission denied”)。

**三、高频问题与解决方案

**场景1:SSH连接超时

可能原因

服务器防火墙未开放22端口;SSH服务未启动;网络路由异常。

解决步骤

1. 确认sshd服务状态:systemctl status sshd

2. 检查防火墙规则,放行22端口。

3. 通过控制台(如云服务器的VNC)登录服务器,修复网络配置。

**场景2:数据库连接被拒绝

可能原因

MySQL仅绑定本地地址(bind-address=127.0.0.1);用户权限未开放远程访问。

解决步骤

1. 修改/etc/my.cnf,设置bind-address=0.0.0.0。

2. 登录数据库,执行:

GRANT ALL PRIVILEGES ON *.* TO 'user'@'%' IDENTIFIED BY 'password';

FLUSH PRIVILEGES;**场景3:端口开放但服务不可用

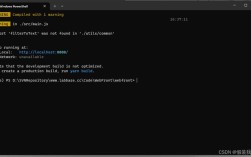

可能原因

服务配置错误;SELinux限制端口访问。

解决步骤

1. 临时禁用SELinux:setenforce 0

2. 或添加SELinux规则:semanage port -a -t http_port_t -p tcp [端口]

**四、预防与优化建议

1、定期检查服务状态

使用systemctl enable [服务名]设置开机自启,并通过监控工具(如Prometheus)实时报警。

2、更新系统与软件

运行yum update修复已知漏洞,避免因版本不兼容导致服务异常。

3、备份配置文件

修改关键配置前,通过cp [文件] [文件].bak创建备份,便于快速回滚。

4、限制非必要访问

通过防火墙仅允许可信IP访问管理端口(如SSH的22端口),降低安全风险。

个人观点

CentOS连接问题往往源于配置细节,而非系统本身缺陷,遇到故障时,建议遵循“从网络到服务,从外到内”的排查逻辑,逐步缩小范围,养成记录操作日志的习惯,能为后续问题分析提供重要线索,对于长期运行的服务器,自动化运维工具(如Ansible)的引入,将大幅提升稳定性与排查效率。