深入掌握CentOS SSH登录:高效安全的远程管理利器

当您需要管理远程的CentOS服务器时,SSH(Secure Shell)是绝对的核心工具,它如同服务器管理的生命线,提供了加密的远程登录和命令执行能力,本文将带您全面了解在CentOS上使用SSH登录的关键软件与最佳安全实践。

OpenSSH:CentOS默认的黄金标准

CentOS系统本身已预装了强大的OpenSSH套件,包含服务端(sshd)和客户端(ssh)组件,这是绝大多数管理员的首选,原因在于:

- 深度集成: 作为系统原生组件,与CentOS更新和维护流程无缝衔接,确保稳定与兼容性。

- 安全可靠: 采用成熟的加密协议(如最新的SSH-2协议),有效抵御窃听、连接劫持等网络威胁,保障数据传输的私密性和完整性。

- 轻量高效: 资源占用少,命令行操作简洁直接,特别适合脚本化与自动化管理任务。

基础操作示例:

- 启动/管理服务:

sudo systemctl start sshd # 启动服务 sudo systemctl enable sshd # 设置开机自启 sudo systemctl status sshd # 查看服务状态

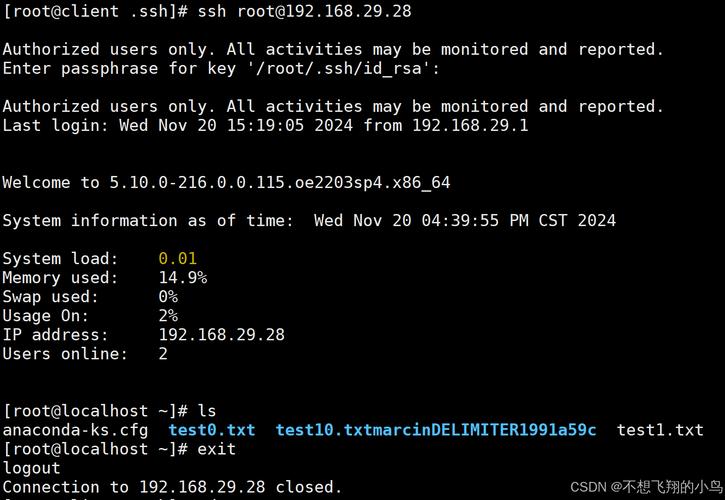

- 客户端连接:

ssh username@your_server_ip # 首次连接需确认主机密钥指纹

跨平台SSH客户端:灵活管理的钥匙串

虽然CentOS自带命令行客户端,但在Windows、macOS或其他Linux桌面环境下工作时,图形化或增强型客户端能极大提升效率:

PuTTY (Windows经典之选):

- 轻量级、免费开源,几乎是Windows管理员的标准配置。

- 支持SSH, Telnet, Rlogin, 串口连接。

- 提供会话管理、密钥管理工具(

PuTTYgen,Pageant)。

OpenSSH Client (Windows 10+/macOS/Linux):

- Windows 10及更高版本和macOS/Linux均已内置OpenSSH命令行客户端。

- 使用方法与Linux终端一致(

ssh user@host),适合习惯命令行的用户,确保操作环境统一。

SecureCRT (Windows/macOS/Linux - 商业软件):

- 功能丰富的商业终端,提供卓越的会话管理(标签页、分组)、高级脚本支持、文件传输集成(SFTP、SCP、Xmodem等)。

- 支持多种协议(SSH, Telnet, Rlogin, Serial, TAPI, RAW)。

- 适合需要高级功能和企业级支持的专业用户。

MobaXterm (Windows全能工具箱):

- 免费版功能已非常强大,集成了终端(支持多标签)、X11服务器、SFTP浏览器、网络工具等。

- 内置多种远程协议支持(SSH, RDP, VNC, FTP, MOSH…)。

- 自带大量Unix命令(GNU工具集),堪称Windows下的“全能工作站”。

强化SSH安全:不容忽视的配置要点

仅安装工具远远不够,严格的安全配置是防护服务器的基石:

强制密钥认证,禁用密码登录:

- 原理: 使用非对称加密(如RSA、Ed25519),本地生成密钥对(私钥保密,公钥放服务器),登录时,客户端用私钥“签名”挑战信息,服务器用公钥验证。

- 优势: 彻底消除暴力破解密码的风险,私钥的复杂性远非普通密码可比。

- 配置 (

/etc/ssh/sshd_config):PasswordAuthentication no # 禁用密码认证 PubkeyAuthentication yes # 启用公钥认证

- 操作: 使用

ssh-keygen生成密钥,ssh-copy-id user@host上传公钥。

禁用Root用户直接登录:

- 风险: root账户是首要攻击目标,直接允许root登录等于将最高权限暴露在攻击者面前。

- 配置 (

/etc/ssh/sshd_config):PermitRootLogin no # 禁止root用户直接SSH登录

- 实践: 使用普通用户登录,再通过

sudo提权执行管理操作。

修改默认SSH端口 (22):

- 目的: 大幅减少自动化扫描工具和初级攻击者的侵扰。

- 配置 (

/etc/ssh/sshd_config):Port 22333 # 改为自定义的高端口号(如1024-65535)

- 注意: 修改后需更新防火墙规则(如

firewalld:sudo firewall-cmd --permanent --add-port=22333/tcp,sudo firewall-cmd --reload),连接时需指定端口ssh -p 22333 user@host。

使用强密码学算法与协议:

- 配置建议 (

/etc/ssh/sshd_config):Protocol 2 # 仅使用更安全的SSH-2协议 Ciphers chacha20-poly1305@openssh.com,aes256-gcm@openssh.com,aes128-gcm@openssh.com # 优先选择现代强加密算法 KexAlgorithms curve25519-sha256,curve25519-sha256@libssh.org,diffie-hellman-group-exchange-sha256 # 使用强密钥交换算法 MACs hmac-sha2-512-etm@openssh.com,hmac-sha2-256-etm@openssh.com,umac-128-etm@openssh.com # 使用带ETM模式的消息认证码

- 配置建议 (

限制登录用户与来源IP:

- 配置 (

/etc/ssh/sshd_config):AllowUsers user1 user2@192.168.1.* # 仅允许指定用户(user1和来自192.168.1网段的user2)登录 # 或 AllowGroups sshusers # 仅允许属于'sshusers'用户组的用户登录 DenyUsers baduser # 明确拒绝特定用户 DenyGroups badgroup # 明确拒绝特定用户组

- 配置 (

启用并合理配置Fail2Ban:

- 作用: 监控SSH登录日志,自动检测短时间内多次失败的登录尝试,并临时封锁来源IP地址。

- 安装:

sudo yum install epel-release && sudo yum install fail2ban - 配置: 主要修改

/etc/fail2ban/jail.local,针对[sshd]进行设置(如bantime,findtime,maxretry)。

实用建议与技巧

- 保持更新: 定期运行

sudo yum update openssh openssh-server openssh-clients确保SSH组件拥有最新的安全补丁。 - 连接管理: 使用

~/.ssh/config文件管理常用连接配置(主机别名、端口、用户名、密钥文件),简化连接命令(如ssh myserver)。 - 会话保持: 在

/etc/ssh/sshd_config中适当调整ClientAliveInterval和ClientAliveCountMax参数,或使用终端复用器(如tmux、screen)防止会话超时断开。 - 文件传输: 熟练运用

scp(安全复制)或sftp(安全FTP)命令,它们是SSH协议提供的便捷文件传输方式,图形化客户端(如WinSCP、FileZilla)通常也支持SFTP协议。 - 审计与监控: 定期检查SSH日志(

/var/log/secure或/var/log/auth.log),关注异常登录尝试,利用工具(如lastb,last)查看登录历史。

熟练掌握CentOS的SSH登录工具和严谨的安全配置,是每一位服务器管理者的必备技能,选择最适合自身工作流的客户端工具,并严格实施密钥认证、端口修改、禁用root登录等核心安全措施,能够筑起远程管理的坚实防线,安全与效率并重,方能在复杂的网络环境中游刃有余地掌控您的CentOS服务器。