理解 CentOS 文件与用户权限:系统安全的基石

在 CentOS 的世界里,文件与用户权限绝非可有可无的摆设,它们是守护系统秩序、保障数据安全的精密门禁,想象一下,服务器如同存放珍贵物品的库房,权限系统就是一套严密的锁具与钥匙分配方案,理解并正确配置它们,是每位系统管理员的必修课,更是服务器稳定运行的根基。

权限的核心:用户、组与其他

CentOS 的权限体系围绕三个关键实体构建:

- 用户 (User, u): 文件的创建者或所有者,天然拥有对该文件的最强控制权。

- 组 (Group, g): 一组用户的集合,文件可以归属于一个特定的组,该组内的所有成员共享相同的文件访问权限,这极大地简化了对具有相同职能用户(如开发团队、运维组)的权限管理。

- 其他 (Other, o): 指既不是文件所有者,也不属于文件所属组的任何其他用户,通常赋予最低权限。

权限类型:读、写、执行

每个文件或目录针对用户、组和其他这三类实体,分别定义了三种基本操作权限:

- 读 (Read, r): 对于文件,允许查看文件内容(如使用

cat,less命令),对于目录,允许列出目录下的文件和子目录名称(如使用ls命令)。 - 写 (Write, w): 对于文件,允许修改文件内容(编辑、覆盖)或删除文件(需同时拥有目录的写权限),对于目录,允许在目录内创建、删除、重命名文件和子目录。

- 执行 (Execute, x): 对于文件,允许将该文件作为程序或脚本运行(如执行

./script.sh),对于目录,允许进入该目录(使用cd命令),并访问目录内的元信息(要访问目录内文件的内容或属性,仍需文件自身的相应权限)。

解读权限表示法

权限信息主要通过两种方式查看和理解:

符号表示法 (ls -l 输出): 使用

ls -l命令查看文件或目录的详细信息,权限部分位于最左侧,由 10 个字符组成:

- 第 1 位:文件类型 ( 普通文件,

d目录,l符号链接等)。 - 第 2-4 位:所有者 (u) 的权限 (

r,w,x或其组合, 表示无此权限)。 - 第 5-7 位:所属组 (g) 的权限。

- 第 8-10 位:其他用户 (o) 的权限。

-rw-r--r--表示一个普通文件,所有者可读可写,所属组和其他用户仅可读。

- 第 1 位:文件类型 ( 普通文件,

数值表示法 (八进制): 将每类权限 (u, g, o) 的

r,w,x分别视为一个二进制位(有权限为 1,无权限为 0),然后转换为一个八进制数字:r= 4w= 2x= 1 将同一类用户(u/g/o)的权限值相加,即得到该类的权限数字,再将三个数字按顺序(u, g, o)组合。rwxr-xr--:- u: rwx = 4+2+1 = 7

- g: r-x = 4+0+1 = 5

- o: r-- = 4+0+0 = 4

- 数值权限即为

754。

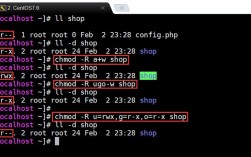

关键工具:掌控权限

chmod(Change Mode): 用于修改文件或目录的权限。- 符号模式:更直观,格式:

chmod [ugoa][+-=][rwx] 文件/目录[ugoa]: u(所有者), g(组), o(其他), a(所有用户/all)[+-=]: +(添加权限), -(移除权限), =(设置精确权限)[rwx]: 权限- 示例:

chmod u+x script.sh(给所有者添加执行权限)chmod go-w conf.txt(移除组和其他用户的写权限)chmod a=rw data.log(设置所有用户为读写权限)

- 数值模式:更简洁高效,格式:

chmod 数值 文件/目录- 示例:

chmod 644 file.txt(u:rw-, g:r--, o:r--) - 常用数值:

755:目录或可执行脚本的典型权限 (u:rwx, g:r-x, o:r-x)644:普通配置文件的典型权限 (u:rw-, g:r--, o:r--)600:仅所有者可读写 (u:rw-, g:---, o:---)700:仅所有者可读写执行 (u:rwx, g:---, o:---)

- 示例:

- 符号模式:更直观,格式:

chown(Change Owner): 用于修改文件或目录的所有者和/或所属组,通常需要 root 权限。- 格式:

chown [新所有者][:新所属组] 文件/目录 - 示例:

chown user1 file.txt(仅修改所有者为 user1)chown :developers project/(仅修改所属组为 developers)chown user2:admins script.sh(同时修改所有者为 user2 和所属组为 admins)chown -R user:group directory/(递归修改目录及其下所有内容的所有者和组,-R选项非常重要)

- 格式:

chgrp(Change Group): 专门用于修改文件或目录的所属组,功能已被chown :group涵盖,使用较少,格式:chgrp 新组 文件/目录umask(User File Creation Mask): 这是一个 shell 内置命令,它决定了新建文件或目录时的 默认权限,它指定了需要从完全权限中 屏蔽掉 的权限位。

- 文件默认完全权限:666 (rw-rw-rw-)

- 目录默认完全权限:777 (rwxrwxrwx)

umask值通常是一个三位八进制数(如 022, 002, 077)。- 计算方法:新文件权限 = 666 - umask;新目录权限 = 777 - umask (注意,这里的减法是按位逻辑减)。

- 常见

umask:002:新文件权限 664 (rw-rw-r--),新目录权限 775 (rwxrwxr-x),适用于组成员需要协作的场景。022:新文件权限 644 (rw-r--r--),新目录权限 755 (rwxr-xr-x),最常用,所有者有读写,组和其他只读(目录可执行进入)。077:新文件权限 600 (rw-------),新目录权限 700 (rwx------),最严格,仅所有者可访问。

- 查看当前 umask:直接输入

umask。 - 临时设置 umask:

umask 值(如umask 022)。 - 永久设置 umask:修改用户 shell 配置文件(如

~/.bashrc或/etc/profile)。

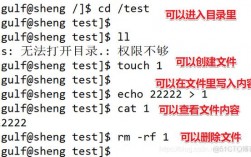

目录权限的特殊性

目录的权限行为与文件有显著区别,务必牢记:

- 执行 (x) 权限:是进入目录、访问目录内文件元信息(如

ls -l看到的属性)的钥匙,没有x权限,即使有r权限,也无法列出目录内容或访问目录内任何文件(即使文件权限很开放)。 - 写 (w) 权限:允许在目录内创建、删除、重命名文件和子目录。要删除或重命名一个文件,用户需要对该文件所在目录具有

w权限,而不仅仅是对文件本身,文件自身的w权限只控制能否修改文件内容。 - 读 (r) 权限:仅与列出目录内容(

ls)有关,没有r权限,即使有x权限,用户能cd进入目录,但无法列出里面有什么(ls会报错或显示为空)。

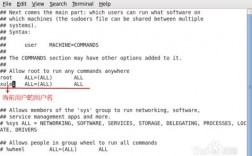

实践中的安全原则

- 最小权限原则 (Principle of Least Privilege): 这是权限管理的黄金法则,只赋予用户和进程完成其工作所必需的最小权限,避免滥用

777或chmod -R 777 /这种危险操作,过度开放权限是系统遭受未授权访问或恶意软件破坏的主要诱因。 - 为特定任务创建专用用户和组: 不要所有服务都使用

root或同一个普通用户,为 Web 服务(如apache或nginx)、数据库服务(如mysql)等创建专用系统用户和组,并严格控制其权限范围,Web 服务器的用户通常不需要对网站根目录有写权限(除特定上传目录外)。 - 谨慎使用

root: 日常操作尽量避免直接使用root账户,使用sudo来执行需要特权的命令,并配置sudoers文件精确控制哪些用户可以执行哪些命令,这能有效减少误操作和恶意软件利用root权限造成的破坏。 - 善用组权限进行协作: 当多个用户需要访问同一批资源时,创建一个组,将相关用户加入该组,然后将文件/目录的所属组设置为该组,并赋予组适当的权限(如

chmod g+rwX shared_dir/),比单独给每个用户设置权限更清晰、更易管理。 - 定期审计权限: 使用

find命令定期检查系统中是否存在权限设置异常(如全局可写)的文件或目录。find / -type f -perm -o+w查找所有其他用户可写的文件。find / -type d -perm -o+w查找所有其他用户可写的目录,检查/tmp,/var/tmp等公共目录的权限是否符合预期。 - 理解特殊权限位 (SUID, SGID, Sticky Bit): 在基本权限之外,还有三个特殊权限位:

- SUID (Set User ID): 设置在可执行文件上,当用户执行此文件时,进程将以文件所有者的身份运行(而非执行者的身份)。

/usr/bin/passwd需要修改/etc/shadow(root 所有),所以设置了 SUID (权限为rwsr-xr-x)。 - SGID (Set Group ID):

- 设置在可执行文件上:执行时进程以文件所属组的身份运行。

- 设置在目录上:在该目录下新建的文件,其所属组会自动继承该目录的所属组(而非创建者的主组),便于协作目录的管理。

- 粘滞位 (Sticky Bit): 设置在目录上(常见于

/tmp),它限制只有文件的所有者、目录的所有者或root才能删除或重命名该目录下的文件(即使其他用户对该目录有w权限),权限显示为rwxrwxrwt。 使用chmod设置特殊权限(数值模式:SUID=4, SGID=2, Sticky=1,加在三位基本权限数值前,如4755;符号模式:u+s,g+s,o+t)。特殊权限位带来便利的同时也增加安全风险,应审慎使用。

- SUID (Set User ID): 设置在可执行文件上,当用户执行此文件时,进程将以文件所有者的身份运行(而非执行者的身份)。

查看用户与组信息

- 用户:

/etc/passwd: 存储用户账户信息(用户名、UID、主组 GID、家目录、登录 shell 等)。id [用户名]: 显示用户的 UID、GID 及其所属的所有组。whoami/who: 显示当前登录用户信息。

- 组:

/etc/group: 存储组信息(组名、GID、组成员列表)。groups [用户名]: 显示指定用户所属的组。

文件权限绝非枯燥的技术条目,它直接决定了服务器能否抵御入侵、数据是否安全无虞,每一次 chmod 或 chown 的敲击,都是对系统防御的一次加固或削弱,掌握权限的精髓,意味着你不再是命令的搬运工,而是系统安全的真正掌控者,真正的安全始于每一个微小但正确的权限设置。