遇到CentOS系统提示“Permission denied”(权限被拒绝)或者无法创建、修改文件?这通常是文件或目录的读写权限设置出了问题,别担心,这是Linux系统中非常常见的情况,即使是经验丰富的用户也可能遇到,理解权限机制是管理好CentOS服务器的关键一步。

核心原因:Linux的权限哲学

Linux(包括CentOS)设计之初就非常注重系统安全和多用户环境,每个文件和目录都有明确的权限属性,规定了谁(用户)可以对它做什么(读、写、执行),这些权限通常围绕三个核心角色:

- 文件所有者 (Owner):创建该文件或目录的用户,通常拥有最高的控制权。

- 所属用户组 (Group):文件或目录所属的用户组,组内的成员可以共享特定的权限。

- 其他用户 (Others):既不是文件所有者,也不在所属用户组里的所有其他用户。

权限本身分为三种基本操作:

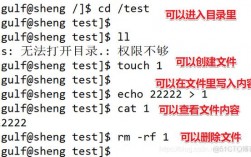

- 读 (r):查看文件内容或列出目录内容。

- 写 (w):修改文件内容或在目录内创建、删除文件。

- 执行 (x):运行程序文件或进入目录(对目录而言)。

当你尝试操作一个文件或目录,系统会检查你的身份(你是所有者?是组成员?还是其他人?),然后对照该文件/目录的权限设置,决定是否允许你执行请求的操作(读、写、执行),如果权限不允许,你就会看到“Permission denied”。

排查“没有读写权限”的常见场景与解决方法

检查当前用户身份

- 问题: 你可能认为自己有权限,但当前操作的用户身份可能不对,你以普通用户

user1登录,但需要操作属于root用户或www-data组的文件。 - 解决:

- 使用

whoami命令确认当前用户名。 - 使用

id命令查看当前用户的详细信息,包括所属的组。 - 对比你需要操作的文件/目录的所有者和组(使用

ls -l查看)。

- 使用

- 问题: 你可能认为自己有权限,但当前操作的用户身份可能不对,你以普通用户

确认文件/目录权限

- 问题: 权限设置本身可能就不允许你需要的操作。

- 解决:

- 使用

ls -l命令查看详细信息。-rw-r--r-- 1 root root 4096 Oct 25 10:00 important.conf drwxr-x--- 2 www-data www-data 4096 Oct 25 09:30 website_files - 第一列

-rw-r--r--和drwxr-x---就是权限字符串,解读如下:- 第一个字符: 代表普通文件,

d代表目录。 - 接下来三字符:所有者权限 (

rw-表示所有者可读可写不可执行)。 - 中间三字符:所属组权限 (

r--表示组用户只可读)。 - 最后三字符:其他用户权限 (

r--表示其他用户只可读)。

- 第一个字符: 代表普通文件,

- 分析:对于

important.conf,只有root能修改(写),www-data组的成员和其他用户只能读,对于website_files目录,只有www-data组(且用户需要有目录的执行权限)能进入和列出文件,其他用户完全无法访问。

- 使用

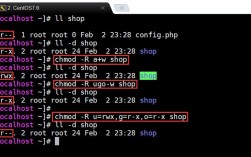

修改权限 (chmod)

- 问题: 确认权限不足后,需要调整。

- 解决: 使用

chmod命令改变权限。务必谨慎操作,尤其涉及系统关键文件。- 符号模式 (推荐易读):

u(用户/所有者),g(组),o(其他人),a(全部)- (添加权限), (移除权限), (设定权限)

r(读),w(写),x(执行)- 示例:

- 给所有者添加写权限:

chmod u+w filename - 给组添加读写权限:

chmod g+rw filename - 移除其他人的所有权限:

chmod o= filename - 设置目录允许所有者读写执行,组读执行,其他人无权限:

chmod u=rwx,g=rx,o= directoryname

- 给所有者添加写权限:

- 数字模式 (八进制):

r=4,w=2,x=1,将所需权限相加。- 所有者权限数字、组权限数字、其他人权限数字依次排列。

- 常见示例:

755:所有者rwx(7),组r-x(5),其他人r-x(5),常用于可执行程序或目录。644:所有者rw-(6),组r--(4),其他人r--(4),常用于普通配置文件。777:所有者、组、其他人都有rwx。极度危险!仅在完全理解风险且绝对必要时临时使用,应尽快恢复更严格的权限。 它极大降低了系统安全性。

- 命令:

chmod 755 filename

- 符号模式 (推荐易读):

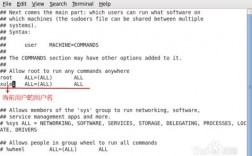

改变所有者或所属组 (chown/chgrp)

- 问题: 文件属于错误的用户或组,导致你无法操作。

- 解决:

chown改变所有者:chown newowner filename(如chown apache important.conf)chown同时改变所有者和组:chown newowner:newgroup filename(如chown user1:developers website_files)chgrp仅改变所属组:chgrp newgroup filename(如chgrp www-data website_files)- 递归修改目录及其内容: 添加

-R选项,如chown -R user1:groupname directory/。同样需谨慎。

SELinux 干扰

- 问题: CentOS 默认启用 SELinux (Security-Enhanced Linux),这是一个强大的强制访问控制系统,即使传统的文件权限(rwx)看起来正确,SELinux 策略也可能阻止访问。

- 解决:

- 检查 SELinux 状态:

sestatus或getenforce(Enforcing 表示启用)。 - 查看相关日志:

/var/log/audit/audit.log是主要日志文件,使用grep 'denied' /var/log/audit/audit.log查找拒绝信息,更专业的工具是ausearch和audit2why/audit2allow。 - 临时调试: 将 SELinux 模式切换为

Permissive:setenforce 0,在此模式下,SELinux 记录违规但不阻止操作,如果问题在 Permissive 模式下消失,基本确定是 SELinux 问题。调试后务必切回Enforcing(setenforce 1) 以保证安全。 - 恢复文件的安全上下文: 文件移动或复制可能导致错误的 SELinux 上下文,使用

restorecon修复:restorecon -vR /path/to/file_or_directory(-v显示详细信息,-R递归)。 - 调整策略 (谨慎): 如果确认是合法操作被 SELinux 阻止,可以使用

semanage fcontext修改默认上下文规则,或使用audit2allow生成自定义策略模块,这需要一定的 SELinux 知识。修改策略前务必理解其含义。 - 禁用 SELinux (最后选择): 修改

/etc/selinux/config文件,设置SELINUX=disabled,然后重启。强烈不推荐! 这会显著降低系统安全性,应优先尝试理解并正确配置 SELinux。

- 检查 SELinux 状态:

挂载的文件系统权限

- 问题: 从其他分区、磁盘或网络共享(如 NFS)挂载的文件系统,其权限可能受挂载选项影响。

- 解决:

- 检查挂载点:

mount或cat /proc/mounts。 - 查看挂载选项,常见的

noexec(禁止执行)、nosuid(忽略 SUID/SGID)、ro(只读) 选项会限制权限。 - 修改

/etc/fstab文件中对应挂载项的选项,移除不必要的限制(如ro改为rw),然后重新挂载 (mount -o remount /mountpoint) 或重启。注意:修改 fstab 需要 root 权限且需谨慎。

- 检查挂载点:

重要安全提醒与最佳实践

- 理解风险: 权限设置是 Linux 安全基石,草率地使用

chmod 777或chown -R可能带来严重安全漏洞,让恶意用户有机可乘。 - 最小权限原则: 只赋予完成任务所必需的最小权限,Web 服务用户通常不需要对系统文件有写权限。

- 优先使用组权限: 如果需要多个用户访问同一资源,将他们加入一个组,然后设置该组对资源的权限,比直接放宽 “其他用户” 权限安全得多。

- 善用 ACLs (访问控制列表): 对于更复杂的权限需求,标准的三组权限可能不够。

setfacl和getfacl命令允许设置更精细的访问控制列表,为特定用户或组设定额外权限。 - 备份与测试: 在修改关键系统文件或目录的权限/所有者之前,务必备份!并在修改后测试相关功能是否正常。

- 利用 sudo: 作为普通用户时,对于需要 root 权限的操作(如修改系统配置文件权限),使用

sudo命令来临时提升权限,而不是直接切换到 root 用户,这有助于审计和减少误操作。 - 理解你的服务: Web 服务器(如 Apache/Nginx)、数据库(如 MySQL/MariaDB)、FTP 服务等,通常以特定系统用户身份运行(如

apache,nginx,mysql),确保这些用户对其需要操作的文件和目录拥有正确的权限和 SELinux 上下文至关重要,配置错误是导致网站无法读写上传目录等问题的常见根源。

个人观点

CentOS 的权限和 SELinux 机制,初看可能有些繁琐甚至令人沮丧,尤其是当你急切需要完成某项任务却被“Permission denied”拦住时,深入理解并正确运用这些机制,恰恰是保障服务器稳定、高效、安全运行的核心能力,它们不是阻碍,而是强大的守护者,每次遇到权限问题,都是一次学习和加固系统安全的机会,避免图省事使用“777”这类“万能钥匙”,静下心来分析用户、组、权限位和可能的 SELinux 上下文,不仅能解决眼前的问题,更能逐步建立起对系统安全性的深刻认知和掌控力,在Linux的世界里,知其所以然远比盲目执行命令重要得多。