在管理CentOS服务器时,SSH(Secure Shell)连接是每个管理员和开发者的必备技能,它不仅提供安全的远程访问,还能确保数据传输的加密性,作为网站站长,我每天都依赖SSH来监控服务器、部署更新和维护站点稳定,这篇文章将详细讲解CentOS SSH连接命令,帮助您高效、安全地操作远程系统,我会从基础命令开始,逐步深入配置和常见问题,确保您能快速上手。

什么是SSH及其在CentOS中的重要性

SSH是一种网络协议,允许您通过加密通道远程登录到服务器,对于CentOS用户来说,它尤为重要,因为CentOS作为Linux发行版,常用于企业级环境,使用SSH,您可以避免明文传输密码的风险,防止中间人攻击,想象一下,在深夜需要紧急修复网站时,SSH能让您从任何地方快速连接到服务器,而无需物理访问,CentOS默认安装SSH客户端,但服务器端可能需要手动设置,我会先介绍如何连接到远程CentOS服务器。

基本SSH连接命令

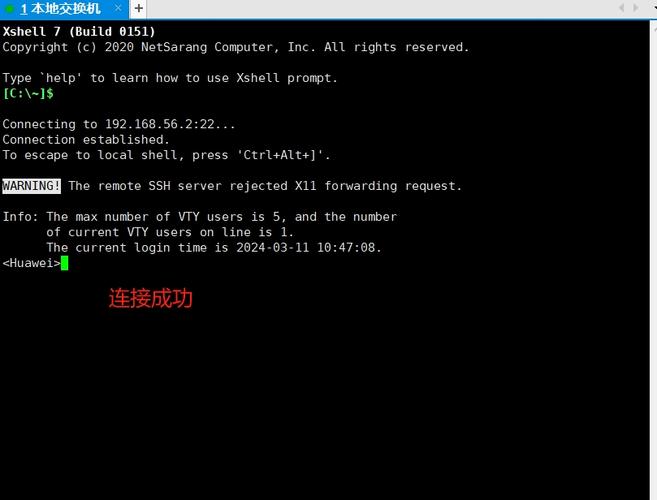

要连接到远程CentOS服务器,您需要知道目标IP地址或主机名、用户名和端口号,基本命令格式简单:ssh username@hostname,如果远程服务器的IP是192.168.1.100,用户名为admin,命令就是ssh admin@192.168.1.100,首次连接时,系统会提示您接受服务器的公钥指纹——输入“yes”确认后,再输入密码即可登录。

但实际使用中,您可能需要指定端口,默认SSH端口是22,但为安全起见,许多管理员会更改它,假设端口改为2222,命令变为ssh -p 2222 admin@192.168.1.100,这里,-p选项用于指定端口号,如果您使用密钥认证(更安全的方式),命令可扩展为ssh -i /path/to/private_key admin@192.168.1.100,其中-i选项指向您的私钥文件,密钥认证避免了密码泄露风险,我强烈推荐它作为最佳实践。

设置SSH服务器端

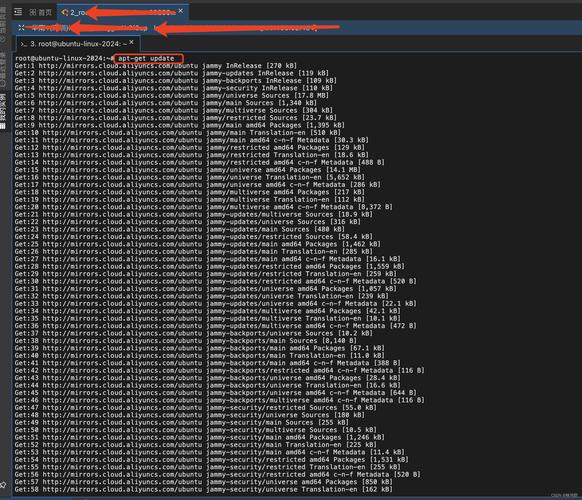

在连接之前,确保远程CentOS服务器已运行SSH服务,CentOS通常使用OpenSSH软件包,安装它很简单:以root用户登录服务器,运行yum install openssh-server(CentOS 7或更早)或dnf install openssh-server(CentOS 8及以后),然后启动服务:systemctl start sshd,并设为开机自启:systemctl enable sshd。

配置SSH服务器以增强安全,编辑配置文件/etc/ssh/sshd_config,使用文本编辑器如vim:vim /etc/ssh/sshd_config,关键设置包括:

- 更改默认端口:找到

Port 22行,改为其他数字如2222。 - 禁用root登录:设置

PermitRootLogin no,防止未授权访问。 - 启用密钥认证:设置

PubkeyAuthentication yes,并确保PasswordAuthentication no以强制使用密钥。 修改后,重启服务:systemctl restart sshd,别忘了检查防火墙:运行firewall-cmd --permanent --add-port=2222/tcp(假设端口2222),然后firewall-cmd --reload,这些步骤大大降低攻击面,我在管理多个站点时始终遵循此流程。

高级命令和选项

SSH命令支持多种选项,适应不同场景。-v(verbose)模式输出详细日志,帮助调试连接问题:ssh -v admin@192.168.1.100,如果遇到超时,试试-o ConnectTimeout=30,设置30秒超时限制,对于文件传输,SCP(Secure Copy Protocol)基于SSH,命令如scp local_file.txt admin@192.168.1.100:/remote/path/,将本地文件复制到远程服务器。

另一个实用功能是端口转发,假设您需要通过SSH访问远程数据库,但端口被防火墙阻止,使用ssh -L 3306:localhost:3306 admin@192.168.1.100,将本地3306端口转发到远程MySQL服务,这在开发环境中非常方便,SSH还支持会话保持:添加-o ServerAliveInterval=60,让连接每60秒发送心跳包,防止断开。

常见问题与解决方法

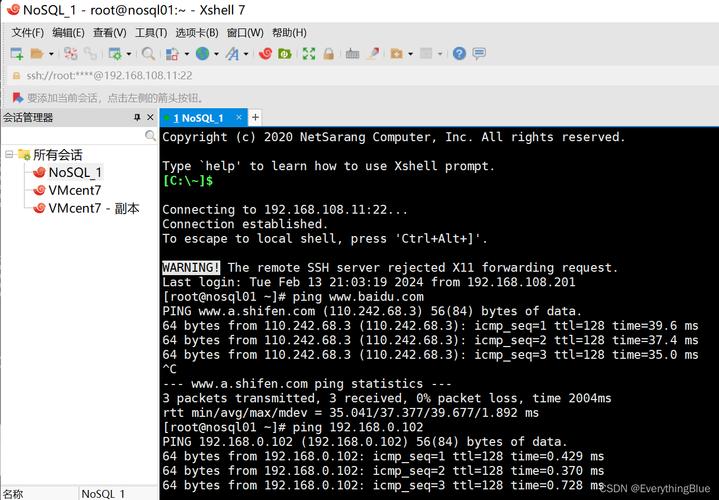

新手常遇到连接失败问题,检查网络:确保服务器IP正确且可访问,使用ping 192.168.1.100测试连通性,如果超时,可能是防火墙或路由问题,验证SSH服务状态:在服务器上运行systemctl status sshd,确认服务活跃,错误消息如“Permission denied”通常源于密码错误或密钥配置问题,确保私钥权限正确(运行chmod 600 ~/.ssh/id_rsa)。

首次连接时,提示“host key verification failed”,表示公钥不匹配,解决方法是删除本地known_hosts文件中的条目:ssh-keygen -R 192.168.1.100,如果使用密钥认证失败,检查服务器上的authorized_keys文件是否包含您的公钥,添加公钥的步骤是:在本地生成密钥对ssh-keygen,然后将公钥id_rsa.pub内容复制到服务器的~/.ssh/authorized_keys文件中。

安全最佳实践

安全是SSH的核心,除了密钥认证,我建议定期更新OpenSSH软件:运行yum update openssh-server或dnf update openssh-server,使用强密码或passphrase保护私钥,监控日志文件/var/log/secure,检查可疑登录尝试,工具如fail2ban可自动封锁多次失败的IP,避免在公共Wi-Fi使用SSH,或结合VPN增加安全层。

作为网站站长,我认为SSH不仅是工具,更是服务器管理的基石,在多年运营中,我亲身体验到密钥认证如何防止数据泄露,一次,站点遭遇暴力攻击,但因禁用密码登录,系统毫发无损,保持软件更新和配置严谨,远比事后修复重要,如果您是初学者,多练习基本命令,逐步探索高级功能,SSH能成为您最可靠的伙伴,让远程管理变得轻松高效。