CentOS 系统管理员必看:深入掌握 sudo 权限管理

核心答案明确: CentOS 系统当然可以使用 sudo 命令!它不仅是可行的,更是现代 Linux 系统管理中强烈推荐的安全与权限管理实践。sudo 为系统管理员提供了灵活、安全的权限委派机制,有效规避了直接使用 root 账户带来的巨大风险。

理解 sudo 的核心价值

想象一个场景:多位管理员需要维护服务器,若共享 root 密码,一旦泄露或某位管理员操作失误,整个系统将面临灾难。sudo 完美解决了此痛点:

- 责任明晰: 每个管理员使用个人账户登录,执行特权命令时通过

sudo并输入自身密码,系统日志 (/var/log/secure) 清晰记录谁、在何时、执行了什么特权操作,实现精准审计追踪。 - 最小权限原则: 管理员无需拥有完整

root权限。sudo允许你精确配置:指定特定用户只能运行特定命令(甚至限制命令参数),仅允许运维人员user1用sudo systemctl restart nginx重启 Web 服务,无权执行其他特权操作。 - 提升安全性: 避免

root密码广泛传播,降低密码泄露风险,用户大部分时间在普通权限下操作,减少了误操作破坏系统的可能性。

CentOS 中的 sudo 配置实践

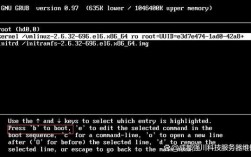

CentOS 默认安装并启用了 sudo 包,配置的核心在于 /etc/sudoers 文件。警告:永远不要直接用普通文本编辑器(如 vi 或 nano)修改此文件! 错误的语法会导致所有 sudo 权限失效,务必使用专用的 visudo 命令:

sudo visudo

visudo 会进行语法检查,防止配置错误导致系统管理功能瘫痪。

常见配置示例:

授予用户完整管理员权限(等效 root):

username ALL=(ALL) ALL用户

username可在任何主机 (ALL)、以任何用户身份 ((ALL))、执行任何命令 (ALL)。授予用户组完整管理员权限:

%wheel ALL=(ALL) ALL属于

wheel组的用户即拥有完整权限,CentOS 默认允许wheel组成员使用sudo。精细控制:允许特定用户执行特定命令:

user2 ALL=(root) /usr/bin/systemctl restart httpd, /usr/bin/systemctl status httpd用户

user2可以以root身份仅执行重启 (restart) 和查看状态 (status) Apache HTTP 服务的命令。免密码执行特定命令(谨慎使用):

user3 ALL=(root) NOPASSWD: /usr/bin/updatedb用户

user3可以无需输入密码直接以root身份运行updatedb命令(更新文件数据库),此配置需评估安全风险。允许执行目录下所有命令(仍有风险):

user4 ALL=(root) /usr/sbin/, /sbin/用户

user4可以运行/usr/sbin/和/sbin/目录下的所有命令(需注意这些目录通常存放特权命令)。

sudo vs. su:为何 sudo 更胜一筹

虽然 su 命令也能切换用户(包括 root),但 sudo 在安全和管理上优势显著:

- 密码策略:

sudo要求用户输入自身密码而非root密码,多人管理时无需共享root密码;用户修改个人密码不影响sudo配置。 - 操作粒度:

su一旦切换为root,用户即拥有全部权限直到退出。sudo则允许对单条命令授权,严格遵循最小权限原则。 - 审计清晰:

sudo日志明确记录命令发起者(原始用户),su仅记录谁切换到了root,无法追踪root会话中的具体操作者。 - 会话控制:

sudo默认在一段时间内(5 分钟)记住密码验证,期间执行后续sudo命令无需重复输入,提高效率。su开启的是持续会话。

个人观点

在 CentOS 或其他任何 Linux 发行版的生产环境管理中,直接使用 root 账户或滥用 su 切换至 root 是一种过时且高风险的做法。sudo 提供的细粒度权限控制、清晰的操作审计和责任追踪是现代系统管理的基石,熟练掌握 /etc/sudoers 的配置是每位 CentOS 系统管理员的必备技能,花时间精心设计 sudo 策略,为每位用户或组分配恰好够用的权限,能极大提升系统整体的安全性和管理的规范性,每一次权限的精确分配,都是对系统稳定运行的一次加固。