CentOS系统中Root权限被拒绝的常见原因与解决方案

在使用CentOS系统时,许多用户会遇到“root拒绝访问”的提示,尤其是通过SSH登录、执行特权命令或修改关键文件时,这种问题不仅影响操作效率,还可能隐藏潜在的系统配置风险,本文将从实际场景出发,分析权限问题的根源并提供有效解决方法,帮助用户快速恢复系统正常操作。

**一、权限问题的常见原因

1、SSH配置限制

CentOS默认禁止root用户直接通过SSH登录,这是出于安全考虑的设计,但部分用户可能因误操作或配置遗漏导致无法通过其他方式获取权限。

2、sudoers文件配置错误

如果用户被添加到sudoers列表但未正确配置权限,执行sudo命令时会提示“用户不在sudoers文件中”。

3、文件或目录权限不足

即使以root身份操作,若目标文件或目录的权限设置为禁止修改(如chmod 000),系统仍会拒绝访问。

4、SELinux或AppArmor策略限制

安全增强模块(如SELinux)可能因策略规则阻止root用户执行特定操作,即使权限看似正确。

5、文件系统损坏或挂载错误

磁盘错误或只读挂载的文件系统会导致写入操作失败,进而触发权限报错。

**二、分步解决方案

场景1:SSH登录时提示“Permission denied”

若通过SSH连接时显示“root@ip地址:Permission denied”,需检查服务端配置:

1、使用非root用户登录服务器,打开SSH配置文件:

sudo vi /etc/ssh/sshd_config

2、查找PermitRootLogin参数,将其改为yes并保存。

3、重启SSH服务:

sudo systemctl restart sshd

4、重新尝试root登录。

注意:开放root远程登录存在安全风险,建议仅在测试环境使用,生产环境中应通过普通用户切换至root。

**场景2:sudo命令无法执行

当普通用户执行sudo时提示权限不足,需将其加入sudoers列表:

1、切换到root用户(若已无法切换,需通过单用户模式修复)。

2、运行visudo命令编辑配置文件:

visudo

3、在文件中添加以下内容(将username替换为实际用户名):

username ALL=(ALL) ALL

4、保存后退出,重新登录用户即可生效。

关键点:避免直接修改/etc/sudoers文件,必须使用visudo命令,防止语法错误导致系统锁死。

**场景3:文件或目录权限异常

即使拥有root权限,若目标资源被设置为不可操作,仍需调整权限:

1、检查文件权限:

ls -l /path/to/file

2、修改权限为可读写(示例):

chmod 755 /path/to/file

3、若属主错误,修正文件所有者:

chown root:root /path/to/file

场景4:SELinux策略拦截操作

若怀疑SELinux导致问题,可临时禁用测试:

1、查看SELinux状态:

sestatus

2、临时关闭SELinux:

setenforce 0

3、若问题解决,需调整策略规则而非永久关闭(生产环境不推荐禁用SELinux)。

**场景5:文件系统异常

当系统提示“Read-only file system”时,可能因磁盘错误触发保护机制:

1、检查磁盘状态:

dmesg | grep error

2、强制重新挂载为读写模式:

mount -o remount,rw /

3、若问题持续,需修复文件系统:

fsck /dev/sdX

**三、典型案例分析

案例1:误删sudoers文件导致权限丢失

某用户误删/etc/sudoers文件,导致所有sudo命令失效,此时需进入救援模式,从备份恢复文件或重新生成默认配置。

操作步骤:

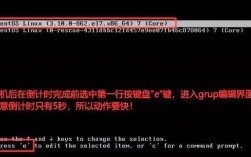

1、重启系统,在GRUB界面选择“救援模式”。

2、挂载根分区:

mount -o rw /dev/sdX /mnt

3、复制默认sudoers文件:

cp /mnt/usr/share/sudo/sudoers.default /mnt/etc/sudoers

案例2:脚本调用root命令失败

某运维脚本中直接使用su root切换用户,但未配置免密交互,导致执行中断。

解决方案:

1、使用sudo替代su,并为脚本分配特定权限。

2、配置SSH密钥登录,避免密码交互。

**四、预防与最佳实践

1、最小权限原则:日常操作使用普通账户,仅在必要时切换至root。

2、定期备份配置:关键文件如sudoers、sshd_config应备份至安全位置。

3、日志监控:通过/var/log/secure和journalctl追踪权限相关事件。

4、自动化工具校验:使用Ansible或Shell脚本定期检查系统权限配置。

系统权限管理是CentOS运维的核心技能之一,遇到“root拒绝访问”问题时,需冷静分析日志与配置,避免盲目修改引发更大风险,从安全角度看,多数限制机制是为了保护系统完整性,理解其设计逻辑比单纯解决问题更为重要。