CentOS sudoers:玩转 Linux 提权秘籍

在浩瀚的 Linux 世界里,CentOS 绝对是众多服务器管理员和开发者钟爱的明星,它稳定、可靠,还特接地气,而说到在 CentOS 上优雅地管理权限,sudoers 文件那可是绕不开的重头戏,咱就来唠唠这个能让系统管理变得轻松又安全的秘密武器,不管你是刚入门的小白,还是想深入钻研的老鸟,都能找到属于自己的那份收获。

初识 sudoers:权限管理的魔法开关

想象一下,你的 CentOS 系统就像一座城堡,里面住着各种用户,有些用户只能逛逛城堡花园,看看风景;而有些用户,像是被赋予了特殊使命的骑士,能进入城堡的核心区域,执行重要任务,sudoers 文件呢,就是那张决定谁能进核心、能干啥事的“通行证”。

sudo 命令就像是一把万能钥匙,让用户不用切换到超级管理员 root 账号,就能临时获得特定命令的高级权限,这多方便啊,就好比你不用每次都找老板要钥匙,自己就能开保险柜拿重要文件,前提是老板提前在 sudoers 里给你授权了。

为啥要用 sudoers?安全第一嘛!

你可能会想,直接用 root 登录不香吗?嘿,可别小看这个问题,直接用 root 账号操作,就像把城堡大门钥匙随便丢在地上,谁捡到都能长驱直入,风险极大,一旦 root 密码泄露,恶意软件或者黑客入侵,整个系统就沦为他们的“ playground”,数据、服务都可能遭殃。

而 sudoers 就不一样了,它给每个用户量身定制权限,就算某个用户密码不小心丢了,攻击者也顶多只能干点这个用户被允许的那点事儿,很难触及系统的关键部分,这就好比给每个用户发了张有使用范围的“消费卡”,超出额度想花钱,门儿都没有。

怎么写 sudoers?像搭积木一样有趣

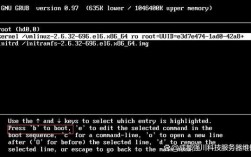

打开 CentOS 系统的 /etc/sudoers 文件(注意,可别直接用文本编辑器瞎改,得用 visudo 命令,它会帮你检查语法错误,防止写错引发大祸),你会发现里面一行行规则,看着有点复杂,其实拆解开就像搭积木。

比如说,有这么一行:

username ALL=(ALL) ALL

这啥意思呢?来,咱拆开看。

“username” 就是那个被授予特权的幸运儿,你可以换成实际的用户名,alice”“bob”。

“ALL” 在这儿出现了两次,第一个 ALL 指的是这个用户可以在所有终端上使用 sudo,不管是本地电脑、远程 SSH 连接,还是别的啥方式,都能行,要是你想限制只能在本地用,那就得写成“localhost”。

第二个括号里的“ALL”表示这个用户可以假装成任何用户来执行命令,通常咱们不会这么干,太危险,一般写成特定用户或用户组更安全,最后一个“ALL”就是能执行所有命令啦,不过也不建议这么豪放,最好明确指定能执行啥命令,/bin/cp”“/sbin/service”这些具体的。

假设咱有个用户叫“john”,只想让他能在本地用 sudo 重启 Apache 服务,那就这么写:

john localhost=(root) NOPASSWD: /sbin/service httpd restart

这一行里,“john”是用户名,“localhost”限制了只能在本地用,“(root)”说明 john 可以假装成 root 来干活,“NOPASSWD:”是说不用输入密码就能执行后面命令,当然啦,为了安全起见,生产环境慎用这招,最后就是具体的命令路径。

实战演练:给新用户开个“特权”

咱来模拟个场景,公司新来了个运维小伙伴“mike”,需要给他配置下 sudo 权限,让他能帮忙部署代码到服务器上,也就是能用 git 相关命令,还能重启下 web 服务。

第一步,用 root 或者有 sudo 权限的用户登录系统,打开终端。

第二步,输入visudo命令编辑 sudoers 文件。

第三步,找到合适的位置(一般是文件末尾),添加这么几行:

mike localhost=(mike) NOPASSWD: /usr/bin/git, /sbin/service httpd restart

解释一下,“mike”是新用户,“localhost”限定本地,“(mike)”意思是他只能以自己身份执行命令,不能随意切换成别人,“NOPASSWD:”让 mike 不用输密码就能用 git 和重启服务,这里根据公司安全策略来定是否加这一项,后面的“/usr/bin/git”是 git 命令路径,“/sbin/service httpd restart”是重启 web 服务的指令。

保存退出后,切换到 mike 用户试试,是不是不用密码就能愉快地部署代码、重启服务了?

小心“陷阱”:别踩这些坑

1、语法错误要人命:写 sudoers 规则时,哪怕一个标点、一个单词写错,整个文件就废了,用户可能瞬间失去所有 sudo 权限,连修复的机会都不给,所以每次修改完,务必用visudo c命令检查下语法,没问题再保存。

2、权限别乱开:刚开始学的时候,容易手一抖给太多权限,最小化权限原则是王道,只给用户完成工作必需的权限,就像给员工发办公用品,剪刀只给需要剪东西的人,没必要人手一把。

3、日志要常看:系统会记录 sudo 的使用情况,在/var/log/secure 或者/var/log/auth.log(不同发行版位置可能不同)里,要是发现有异常的 sudo 操作,比如某个用户频繁尝试执行不该执行的命令,赶紧排查,可能是账号被盗用了。

归纳几句心里话

CentOS 的 sudoers 文件就像是系统安全的守门员,精心配置好它,既能让日常工作效率起飞,又能把安全隐患扼杀在摇篮里,刚开始接触可能会觉得头大,但别慌,多实践几次,从简单的权限配置开始摸索,慢慢就能掌握其中的门道,遇到问题也别怕,网上大把的教程和社区大神能帮你答疑解惑,等你玩转了 sudoers,就会发现,Linux 系统管理也不过如此,轻松拿捏!