在 CentOS 上安全开放 Redis 连接:一步步实践指南

Redis 作为高性能的内存数据库,其远程连接能力对于分布式应用至关重要,但在 CentOS 上启用这一功能并非简单打开开关,它涉及到系统防火墙与 Redis 自身配置的双重调整,下面我们将深入探讨安全实现这一目标的关键步骤。

理解防火墙:守护连接的第一道屏障

CentOS 默认的 firewalld 或传统的 iptables 守护着系统端口,Redis 默认监听 6379 端口,若未开放,外部请求将被拦截。

检查防火墙状态与规则:

# 对于 firewalld sudo systemctl status firewalld sudo firewall-cmd --list-all # 对于 iptables (如使用) sudo systemctl status iptables sudo iptables -L -n

永久开放 Redis 端口 (6379):

# firewalld 操作 sudo firewall-cmd --zone=public --add-port=6379/tcp --permanent sudo firewall-cmd --reload # 重载配置生效 # 验证端口开放 sudo firewall-cmd --zone=public --list-ports

配置 Redis:精准控制访问权限

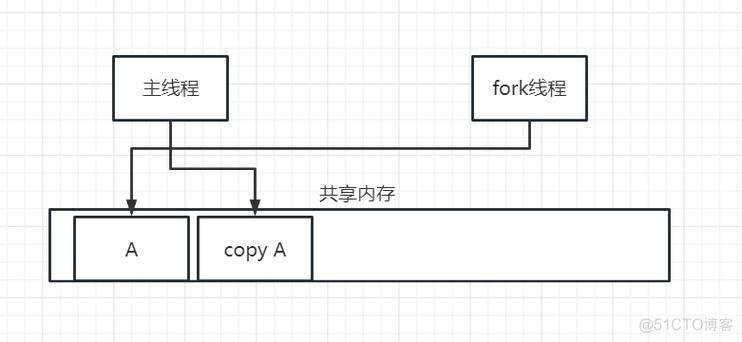

仅开放防火墙远远不够,Redis 自身的绑定与保护模式才是核心。

定位配置文件: 通常位于

/etc/redis.conf或/etc/redis/redis.conf,使用文本编辑器(如vim或nano)打开:

sudo vim /etc/redis.conf

关键配置项修改:

解除本地绑定限制 (

bind): 找到bind 127.0.0.1这一行,若需允许所有 IP 连接,可注释掉(行首加 )或改为bind 0.0.0.0。强烈建议根据实际需求指定可信 IP 地址:bind 192.168.1.100 # 仅允许特定服务器连接 # bind 127.0.0.1 # 注释掉默认绑定

关闭保护模式 (

protected-mode): 当bind未明确设置为0.0.1且未设置密码时,保护模式会阻止外部连接,如需外部访问且已采取其他安全措施(如强密码、绑定 IP),将其设为no:protected-mode no

设置强密码 (

requirepass):这是安全性的基石! 取消注释requirepass行并设置高强度密码:requirepass YourVeryStrongPassword!@#987

重要: 密码需足够复杂,避免使用常见词汇或弱组合。

可选 - 更改默认端口 (

port): 修改默认6379端口可增加隐蔽性(但非绝对安全):

port 6380

若更改端口,防火墙规则也需相应调整。

保存并重启 Redis:

sudo systemctl restart redis sudo systemctl status redis # 检查运行状态

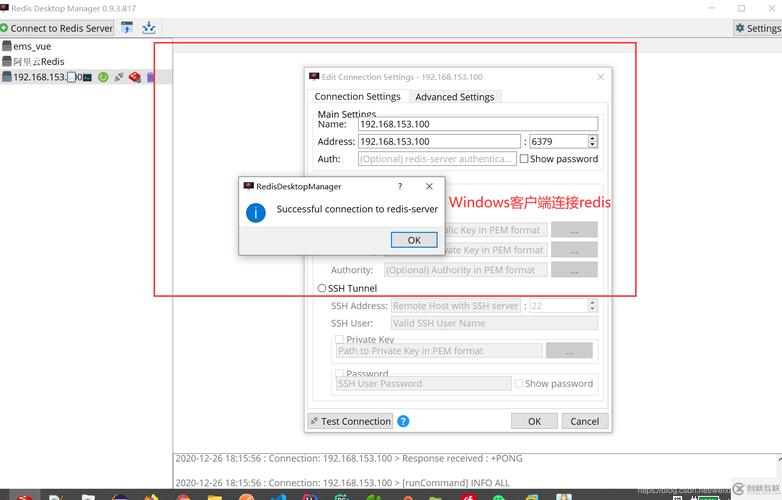

验证连接:确保配置生效

配置后务必验证,避免潜在问题。

本地基础测试:

redis-cli 127.0.0.1:6379> AUTH YourVeryStrongPassword!@#987 # 认证 OK 127.0.0.1:6379> PING PONG

从远程服务器测试: 在另一台机器上使用

redis-cli或编程语言客户端测试:redis-cli -h your_centos_server_ip -p 6379 your_centos_server_ip:6379> AUTH YourVeryStrongPassword!@#987 OK your_centos_server_ip:6379> SET testkey "Connection Successful" OK your_centos_server_ip:6379> GET testkey "Connection Successful"

不可或缺的安全加固建议

开放 Redis 连接伴随安全风险,务必实施严格措施:

- 最小化绑定范围: 严格使用

bind指令限制可连接 IP 地址,仅授权必要的服务器或网络段,避免无差别使用bind 0.0.0.0。 - 强制使用强密码:

requirepass是基本防线,密码长度至少 16 字符,包含大小写字母、数字和特殊符号,并定期更换。 - 考虑网络隔离: 将 Redis 服务器部署在内网环境,仅允许应用服务器通过私有网络访问,杜绝公网直接暴露,VPN 也是可行方案。

- 定期更新 Redis: 保持 Redis 版本为最新稳定版,及时修复已知漏洞。

- 监控与日志审计: 启用 Redis 日志 (

loglevel和logfile配置项),定期检查异常连接尝试或命令执行记录。 - 禁用高危命令: 在配置文件中使用

rename-command限制或重命名如FLUSHALL,FLUSHDB,CONFIG,SHUTDOWN等危险命令。 - 启用 TLS 加密 (Redis 6+): 对于跨公网或高敏感环境,配置 TLS 加密传输数据,防止窃听。

开放 Redis 远程连接是一项需谨慎对待的任务。 默认配置无法直接满足需求,必须通过防火墙规则调整和 Redis 核心参数修改协同实现,便捷性提升的同时,安全风险显著增加,每一次配置变更,都应优先考虑最小权限原则和纵深防御策略——绑定特定 IP、设置高强度密码是基础要求,结合网络隔离与命令限制才能构建相对可靠的防护体系,技术决策往往需要在功能与安全之间寻找平衡点,而 Redis 连接的开放正是这种权衡的典型体现,管理员的价值不仅在于实现功能,更在于预见风险并实施有效管控。

提示: 修改配置文件前务必进行备份!任何对生产环境的更改都应在维护窗口进行并充分测试,安全无小事,谨慎操作方能保障服务稳定与数据安全。