深入解析CentOS环境下限制外网访问的实用方案

在数据泄露频发的时代,超过60%的企业安全事件源于内部服务器未经管控的对外连接,您的CentOS服务器是否敞开了通往互联网的大门?

限制服务器访问外网的必要性

服务器无限制地访问互联网,如同敞开了数据中心的后门,攻击者可能利用受控服务器作为跳板,窃取核心数据或发动更大规模的网络攻击,某知名电商平台曾因一台测试服务器未做外网隔离,导致千万级用户信息泄露。

严格的访问控制能显著降低安全风险,金融行业监管明确要求生产环境与互联网隔离,违反规定将面临巨额罚款,合理限制带宽可保障关键业务流量,避免更新任务挤占数据库同步资源。

实战方案:三大管控策略详解

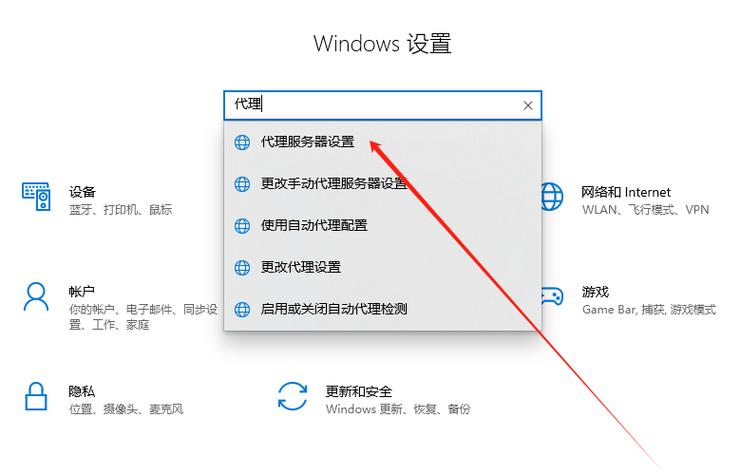

IPTABLES:精准控制网络流量

# 允许访问特定DNS服务器(UDP 53端口) iptables -A OUTPUT -p udp --dport 53 -d 8.8.8.8 -j ACCEPT # 阻断所有其他出站流量 iptables -A OUTPUT -j DROP # 保存规则(CentOS 7+) service iptables save systemctl enable iptables

此配置仅允许向8.8.8.8发送DNS查询,完全阻断其他外联,通过-d参数限定目标IP,--dport指定端口,实现外科手术式管控。

Firewalld:动态防火墙管理

# 创建永久性限制规则 firewall-cmd --permanent --direct --add-rule ipv4 filter OUTPUT 0 -p tcp -m multiport --dports 80,443 -j ACCEPT firewall-cmd --permanent --direct --add-rule ipv4 filter OUTPUT 1 -j DROP # 立即生效配置 firewall-cmd --reload

此规则仅放行HTTP/HTTPS流量(80/443端口),其他请求一律拦截,Firewalld的富规则语法支持更复杂的条件组合,如时间控制、连接状态跟踪。

路由策略:网络层深度封锁

# 删除默认网关(紧急隔离) ip route del default # 设置空网关(持久生效需修改配置文件) echo "GATEWAY=" >> /etc/sysconfig/network

此方法直接切断服务器与外网的物理连接,适用于需彻底隔离的场景,但会中断所有外部通信,包括必要的更新源访问。

关键实施建议与避坑指南

白名单优于黑名单

采用默认拒绝策略(OUTPUT DROP),仅放行必要服务端口,某游戏公司运维团队曾因黑名单遗漏SSH端口,导致比特币挖矿程序外传数据。服务依赖检测

执行netstat -tunlp检查运行服务,若存在yum更新服务,需临时开放repo源IP:

iptables -A OUTPUT -p tcp --dport 80 -d mirrors.aliyun.com -j ACCEPT

双因子验证机制

对管理员操作启用动态口令+SSH密钥认证,即使规则配置失误,也能避免未授权访问。实时监控策略

部署iptables -L -v -n命令监控流量计数,结合Prometheus可视化异常连接,某次审计中发现某服务器每小时发起数万次非常规请求,及时阻断了僵尸网络扩散。

个人观点

在云原生架构普及的当下,单纯依靠主机层防火墙已显不足,建议将网络策略与Kubernetes NetworkPolicy、服务网格Istio的流量管理结合,构建纵深防御体系,每次开放外网端口都应视为临时例外,定期审查规则有效性比初始配置更为关键,安全工程师的职责不仅是设置屏障,更要理解业务流的本质需求,在封锁与畅通间找到精妙平衡点。