深入解析CentOS服务器提权风险与全方位加固策略

在服务器管理领域,提权攻击如同潜伏的致命威胁,一旦攻击者通过Web漏洞或配置缺陷获得初始立足点,便会疯狂寻找系统弱点,企图将普通用户权限提升至高危的root级别,这种攻击成功意味着服务器完全失守,数据面临泄露、篡改或服务瘫痪的极端风险。

提权攻击的常见途径

攻击者常利用以下漏洞尝试权限提升:

- 内核漏洞利用: 如臭名昭著的"Dirty COW"(CVE-2016-5195)或近期爆出的CVE-2024-1086等内核级漏洞,攻击者利用代码直接获取root权限。

- SUID/SGID程序滥用: 配置不当的SUID/SGID可执行文件(如find、vim、nmap甚至自定义脚本),若存在安全缺陷,可被利用执行任意命令。

- 脆弱的服务配置: 以root身份运行的非必要服务(老旧版本的MySQL、Tomcat等),一旦存在远程代码执行漏洞,攻击者直接获得最高权限。

- sudo配置失误: 过度宽松的sudo规则,允许普通用户无需密码即可执行高危命令(如

sudo vi /etc/passwd或任意命令执行)。 - Cron任务劫持: 全局可写的Cron脚本或目录,允许攻击者插入恶意任务,在root上下文中执行。

- PATH环境变量污染: 若用户

PATH包含当前目录()且位置靠前,攻击者可在当前目录放置恶意程序(如伪造的ls),当管理员执行命令时触发。

构筑CentOS服务器提权防御体系

及时更新:安全基石不可动摇

- 核心原则:

yum update是首要防线,定期执行至关重要。 - 自动化更新: 配置

yum-cron实现自动安全更新,编辑/etc/yum/yum-cron.conf,设置apply_updates = yes并启用服务:systemctl enable yum-cron && systemctl start yum-cron

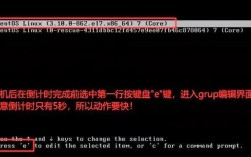

- 内核更新处理: 更新后及时重启服务器以激活新内核,使用工具如

kdump或kexec可减少停机时间(测试环境先行验证)。

- 核心原则:

权限最小化:收紧每一条通道

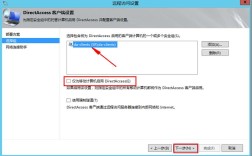

- 用户权限分离: 严格遵循最小权限原则,Web应用使用独立低权限用户运行(如

www-data),杜绝使用root。 - SUID/SGID大清理: 定期审查并移除非必要的SUID/SGID权限,关键命令:

# 查找所有SUID文件 find / -perm -4000 -type f -exec ls -l {} \; 2>/dev/null # 查找所有SGID文件 find / -perm -2000 -type f -exec ls -l {} \; 2>/dev/null # 移除示例 (极度谨慎!确认无害再操作) chmod u-s /path/to/questionable_binary - 加固关键目录权限:

/tmp,/var/tmp: 使用noexec, nosuid选项挂载(/etc/fstab中设置)。/home,/var/www: 确保用户主目录和Web根目录权限严格(如750或755),杜绝全局可写。- 关键系统目录(

/bin,/sbin,/usr/bin,/usr/sbin,/etc)权限保持默认,非root用户不应有写入权限,定期检查:find / -perm -o=w ! -user root -type d。

- 用户权限分离: 严格遵循最小权限原则,Web应用使用独立低权限用户运行(如

精细化sudo管控:赋予精确的能力

- 避免ALL权限: 禁止使用

ALL或NOPASSWD的宽泛授权。 - 精确命令授权: 明确指定允许用户执行的命令及参数。

# 允许用户 'deploy' 仅重启特定服务,需密码 deploy ALL = (root) PASSWD: /usr/bin/systemctl restart nginx, /usr/bin/systemctl restart php-fpm

- 定期审计规则: 使用

sudo -l -U username检查用户权限,利用visudo -c验证语法正确性。

- 避免ALL权限: 禁止使用

服务加固:缩小攻击界面

- SSH安全强化:

- 禁用root直接登录:

PermitRootLogin no。 - 使用密钥认证,禁用密码:

PasswordAuthentication no。 - 限制监听IP(如仅内网):

ListenAddress 192.168.1.100。 - 更改默认端口(非必须,但增加扫描难度)。

- 禁用root直接登录:

- 停用无用服务:

systemctl list-unit-files --type=service检查,禁用如rpcbind, telnet, vsftpd(除非必需)。 - 服务降权运行: 尽可能配置服务(如Nginx, PHP-FPM)以非root用户身份运行,利用

systemd的User=和Group=选项。

- SSH安全强化:

入侵检测与监控:建立安全预警

- 文件完整性监控: 部署AIDE或Tripwire,建立基准数据库,定期扫描检测关键系统文件(

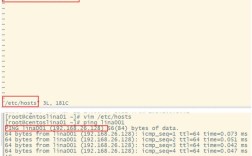

/bin,/sbin,/usr/bin,/usr/sbin,/etc,/boot)是否被篡改。 - 集中化日志分析: 使用rsyslog或syslog-ng将日志发送至专用安全日志服务器(SIEM),重点监控:

/var/log/secure(SSH登录、sudo使用)/var/log/messages/journalctl(系统级事件)/var/log/audit/audit.log(若启用auditd)

- 启用auditd审计: 监控关键文件和特权命令的使用(如

/etc/passwd,/etc/shadow,su,sudo,passwd命令的执行)。 - 根进程监控: 使用工具如

psad或编写脚本监控异常的root进程活动。

- 文件完整性监控: 部署AIDE或Tripwire,建立基准数据库,定期扫描检测关键系统文件(

利用SELinux:强制访问控制的利器

- 启用并保持Enforcing模式: 这是CentOS内置的强大安全模块,检查状态:

sestatus。 - 理解策略: 学习基本命令(

ls -Z,ps -Z),遇到合法服务被阻止时,优先考虑修改文件上下文或布尔值,而非直接禁用SELinux。 - 定制策略(进阶): 对关键应用(如Nginx, MySQL, Tomcat)定制SELinux策略,实现更精细的沙箱隔离。

- 启用并保持Enforcing模式: 这是CentOS内置的强大安全模块,检查状态:

保持警惕与持续维护

服务器安全绝非一次性任务,威胁态势瞬息万变,新的漏洞不断涌现,务必养成以下习惯:

- 定期漏洞扫描: 使用OpenVAS, Nessus等工具主动发现系统及应用层风险。

- 关注安全通告: 订阅CentOS安全邮件列表、CVE数据库以及运行的关键软件的安全公告。

- 备份与演练: 实施可靠的备份策略(异地、离线),并定期验证恢复流程的有效性,这是遭受攻击后最有效的止损手段。

- 审计与复查: 周期性检查用户账户(

/etc/passwd,/etc/shadow)、sudo规则、Cron任务、服务状态和开放端口(netstat -tulnp或ss -tulnp)。

CentOS服务器安全的核心在于纵深防御与持续运营,每一次及时的更新、每一条严谨的权限配置、每一份日志的细致审查,都在为服务器构筑难以逾越的屏障,真正的安全,源自管理员对细节的执着和对风险清醒的认知,在攻防博弈的战场上,保持警惕并付诸行动的管理员,才是服务器最坚实的守护者。