CentOS 开启外网访问:安全连接你的服务器

想象一下:你坐在咖啡馆里,急需管理远程的 CentOS 服务器,却发现根本无法连接,这种挫败感,许多服务器管理员都深有体会,让 CentOS 服务器安全地接受外网访问,是远程管理、部署服务(如网站、数据库)的基础,本文将提供清晰、安全的操作指南。

核心原则:安全为先

开放外网访问如同在家中开窗,便捷与风险并存,操作前务必确认:

- 强密码/密钥: 确保 SSH 使用高强度密码或更安全的密钥认证,禁用 root 直接登录。

- 最小化开放: 仅开启绝对必需的端口和服务(如 SSH 的 22,Web 的 80/443)。

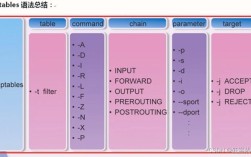

- 防火墙守护: CentOS 内置的防火墙 (

firewalld或iptables) 是首要防线,必须正确配置。 - 网络环境认知: 服务器位于本地机房?云平台(阿里云、AWS、腾讯云)?虚拟机?这决定了配置层级(系统防火墙 vs. 云安全组/ACL vs. 路由器端口转发)。

实战步骤:配置系统防火墙 (CentOS 7/8 推荐使用 firewalld)

确认防火墙状态与运行服务:

sudo systemctl status firewalld # 查看 firewalld 状态 sudo firewall-cmd --state # 更简洁的状态查看 sudo firewall-cmd --list-services # 查看当前放行的服务 sudo firewall-cmd --list-ports # 查看当前放行的端口

firewalld未运行,启动并设置开机自启:sudo systemctl start firewalld sudo systemctl enable firewalld

开放所需端口或服务:

- 开放服务 (推荐):

firewalld预定义了常见服务(如ssh,http,https,ftp),使用服务名更易管理。sudo firewall-cmd --zone=public --add-service=ssh --permanent # 开放 SSH (端口 22) sudo firewall-cmd --zone=public --add-service=http --permanent # 开放 HTTP (端口 80) sudo firewall-cmd --zone=public --add-service=https --permanent # 开放 HTTPS (端口 443)

- 开放特定端口: 如需非标准端口(强烈建议修改默认高风险端口如 22)。

sudo firewall-cmd --zone=public --add-port=8080/tcp --permanent # 开放 TCP 端口 8080 sudo firewall-cmd --zone=public --add-port=3000-4000/udp --permanent # 开放 UDP 端口范围 3000-4000

关键提示:

--zone=public:指定规则作用于public区域(通常对应外网接口)。--permanent:使规则永久生效(重启防火墙或服务器后仍有效)。操作后必须重载防火墙使永久规则立即生效:sudo firewall-cmd --reload

- 使用

--permanent时,务必紧接着执行--reload,也可不加--permanent进行临时测试(重启失效),测试无误后再添加--permanent并reload。

- 开放服务 (推荐):

验证配置: 再次运行查看命令,确认规则已添加:

sudo firewall-cmd --list-services --permanent # 查看永久规则中的服务 sudo firewall-cmd --list-ports --permanent # 查看永久规则中的端口 sudo firewall-cmd --list-all --permanent # 查看 public 区域所有永久规则 sudo firewall-cmd --list-all # 查看 public 区域当前生效规则(应与永久规则一致)

(可选但重要)针对特定来源 IP 开放

进一步提升安全性,只允许受信任的 IP 访问特定端口(如 SSH):

sudo firewall-cmd --zone=public --add-rich-rule='rule family="ipv4" source address="203.0.113.50" service name="ssh" accept' --permanent sudo firewall-cmd --reload

将 0.113.50 替换为你的可信 IP 或 CIDR 网段(如 168.1.0/24),此规则优先于普通的服务/端口开放规则。

网络层面的关键配置

云服务器 (阿里云/ECS, AWS/EC2, 腾讯云/CVM 等):

- 登录云平台控制台,找到你的服务器实例。

- 定位 安全组 (Security Group) 配置项。

- 务必在安全组规则中放行 你在系统防火墙 (

firewalld) 中开放的端口(如 22, 80, 443),安全组作用于云平台虚拟交换机层面,规则不匹配会导致外网访问失败,即使系统防火墙已开放,通常需要添加“入方向”规则,指定协议(TCP/UDP)、端口范围和源地址(0.0.0/0代表所有外网 IP,或指定 IP 段更安全)。

本地服务器 + 路由器/NAT:

- 在服务器的 内部网络 中,确保其拥有一个固定的局域网 IP 地址(通过 DHCP 静态分配或手动设置)。

- 登录连接外部网络的路由器管理界面。

- 找到 端口转发 (Port Forwarding) 或 虚拟服务器 (Virtual Server) 功能。

- 添加规则:将外部访问路由器的 特定端口 (WAN Port) 转发到内部服务器 固定局域网 IP 的 对应端口 (LAN Port),将路由器公网 IP 的 TCP 80 端口转发到内网服务器

168.1.100的 80 端口。

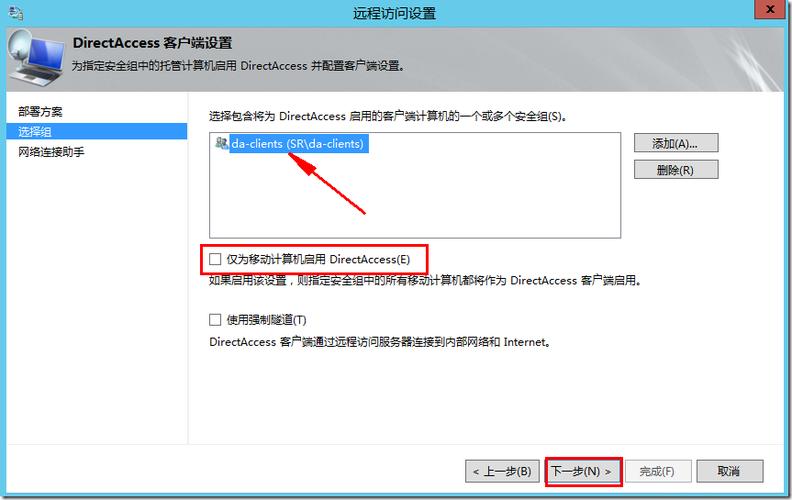

虚拟机 (VMware, VirtualBox 等):

- 确认虚拟机的网络连接模式:

- 桥接 (Bridged): 虚拟机如同独立主机存在于物理网络,需按“本地服务器”方式处理(配置系统防火墙 + 路由器端口转发)。

- NAT: 虚拟机通过宿主机共享上网。默认无法从外网直接访问虚拟机! 需要在虚拟机软件设置中进行 端口转发,将宿主机的某个端口映射到虚拟机的 IP 和端口,同时配置好虚拟机内的系统防火墙。

- 仅主机 (Host-Only): 虚拟机只能与宿主机通信,无法直接外网访问,通常不用于需要外网服务的场景。

- 确认虚拟机的网络连接模式:

验证与故障排查

本地验证:

- 在服务器本机上,尝试连接自己开放的端口:

telnet localhost 22 # 测试 SSH (确保 telnet 已安装 `yum install telnet`) curl http://localhost # 测试 HTTP

成功连接说明服务本身在运行且监听正确。

- 在服务器本机上,尝试连接自己开放的端口:

内网验证:

- 在同一局域网内的另一台机器上,使用服务器的内网 IP 地址尝试连接目标端口(SSH、访问网页等),成功说明系统防火墙配置基本正确。

外网验证:

- 从 完全不同的外部网络(如手机 4G/5G 网络)尝试连接。

- 连接服务器公网 IP + 端口(如

ssh user@your_server_public_ip -p 22, 浏览器访问http://your_server_public_ip)。 - 使用在线端口扫描工具(如

canyouseeme.org)检查端口开放状态(注意隐私和安全风险,仅测试非敏感服务端口)。

- 连接服务器公网 IP + 端口(如

- 从 完全不同的外部网络(如手机 4G/5G 网络)尝试连接。

常见失败原因:

- 系统防火墙未正确配置/未重载: 仔细检查

firewall-cmd --list-all输出,确认规则存在且生效,牢记--permanent+--reload。 - 云安全组/ACL 未放行:最常见的外部原因! 仔细核对云平台安全组规则,确保入方向允许目标端口和协议(TCP/UDP),源地址设置正确(测试时可临时设为

0.0.0/0,成功后收紧)。 - 路由器/NAT 端口转发错误: 检查路由器配置:外部端口、内部服务器 IP、内部端口、协议(TCP/UDP/Both)是否全部匹配,确保服务器内网 IP 固定不变。

- 服务未运行或监听地址错误: 确认服务进程(如

httpd,sshd)正在运行 (systemctl status service_name),并监听在0.0.0(代表所有接口)或具体外网接口上,而非仅0.0.1,检查服务配置文件。 - SELinux 干扰: 如果启用了 SELinux (

sestatus查看状态),它可能阻止服务绑定端口或网络通信,可尝试临时设置为宽容模式setenforce 0测试是否是 SELinux 导致,若是则需要配置正确的 SELinux 策略(使用semanage port等命令)而非永久禁用,生产环境建议保持 SELinux 启用并正确配置。 - 中间网络阻塞: 企业网络、ISP 或国家防火墙可能屏蔽特定端口。

- 系统防火墙未正确配置/未重载: 仔细检查

持续的安全维护

开放外网访问绝非一劳永逸,务必:

- 保持系统更新:

sudo yum update定期执行。 - 监控日志: 关注

/var/log/secure(SSH 相关)、/var/log/messages及服务自身日志 (journalctl -u service_name),及时发现异常登录尝试或攻击。 - 定期审查规则: 清理不再需要的防火墙规则(

firewall-cmd --remove-service=xxx --permanent/--remove-port=yyy/tcp --permanent+reload)和云安全组规则。 - 考虑 Fail2ban: 自动封锁多次登录失败的 IP 地址,有效防御暴力破解。

我的观点 让 CentOS 服务器接受外网访问是释放其潜力的关键一步,但绝不能以牺牲安全为代价,理解防火墙的工作原理(尤其是 firewalld 的 zone 和 service 概念)是基础。最容易被忽视的环节往往是云平台的安全组配置和路由器端口转发,它们独立于系统防火墙,却直接决定了外部流量能否抵达服务器,养成“变更后立即验证”的习惯,并建立定期审查和更新的机制,才能确保服务器在享受互联便利的同时,筑起可靠的安全壁垒,安全不是一次性的任务,而是持续守护的过程。