CentOS 高效搭建UDP转发服务指南

在游戏服务器加速、物联网设备通信或特定网络服务部署中,UDP转发扮演着关键角色,CentOS以其稳定性和强大的网络能力,成为搭建此类服务的理想平台,本文将详细讲解在CentOS系统上构建稳定UDP转发服务的具体操作流程与核心原理。

核心工具选择:ncat (Nmap 项目组件)ncat 功能强大、轻量且易于配置,是处理 UDP 转发任务的可靠选择,它优于 socat 的简洁性,更适合基础转发场景。

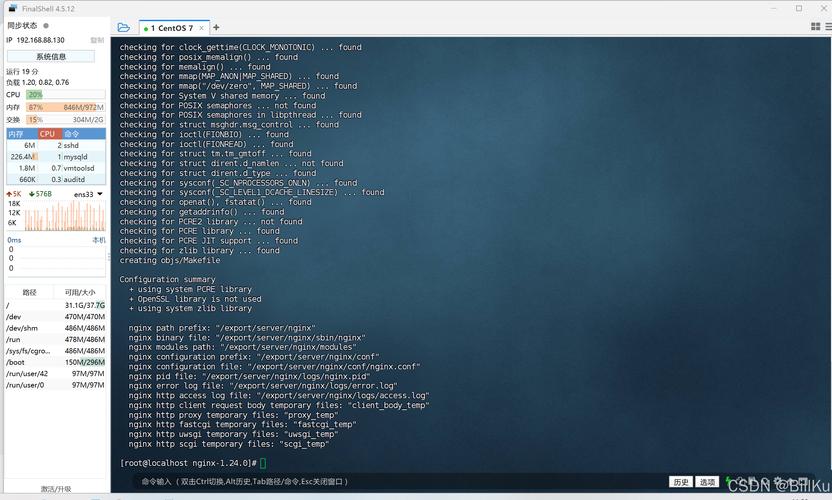

基础环境准备

系统更新与安装:

sudo yum update -y sudo yum install nmap-ncat -y安装

nmap-ncat软件包,确保获得最新稳定版本的ncat。验证安装:

ncat -h查看帮助信息,确认安装成功。

配置 UDP 转发服务

假设需求:将发送到 本机(192.168.1.100) UDP 端口 5000 的数据,转发至 目标服务器(10.0.0.200) 的 UDP 端口 6000。

创建 Systemd 服务文件 (推荐方式): 使用 Systemd 管理服务,确保转发进程开机自启、异常重启,提升可靠性。

创建服务文件:

sudo vi /etc/systemd/system/udp-forward-5000-to-10.0.0.200-6000.service-

[Unit] Description=UDP Forward: Port 5000 -> 10.0.0.200:6000 After=network.target [Service] Type=simple ExecStart=/usr/bin/ncat -l -u -k 192.168.1.100 5000 --sh-exec '/usr/bin/ncat -u 10.0.0.200 6000' Restart=always RestartSec=3 User=nobody # 建议使用低权限用户 Group=nobody [Install] WantedBy=multi-user.target 关键参数解析:

-l: 监听模式。-u: 使用 UDP 协议。-k: 保持监听,在连接关闭后继续接受新连接 (对 UDP 的“会话”模拟很重要)。168.1.100 5000: 指定监听的本机 IP 和端口。强烈建议绑定具体 IP,避免安全风险,若需监听所有接口,可用0.0.0,但务必配合严格防火墙策略。--sh-exec 'ncat -u 10.0.0.200 6000': 对于每个收到的 UDP 数据包,启动一个新的ncat进程将其转发到目标地址和端口。-u指定目标使用 UDP。Restart=always,RestartSec=3: 确保服务崩溃后自动重启。User=nobody,Group=nobody: 使用低权限用户运行,增强安全性。

重载 Systemd 配置并启动服务:

sudo systemctl daemon-reload sudo systemctl start udp-forward-5000-to-10.0.0.200-6000.service sudo systemctl enable udp-forward-5000-to-10.0.0.200-6000.service # 设置开机启动验证服务状态:

sudo systemctl status udp-forward-5000-to-10.0.0.200-6000.service查看输出是否为

active (running)。

防火墙配置 (iptables)

CentOS 7 默认使用 firewalld,但 iptables 规则更直接,以下使用 iptables 示例:

安装 iptables-services (如未安装):

sudo yum install iptables-services -y sudo systemctl enable iptables sudo systemctl start iptables放行入站 UDP 5000 端口:

sudo iptables -I INPUT -p udp --dport 5000 -j ACCEPT保存规则 (CentOS 7):

sudo service iptables save- 注意: 若服务器使用 firewalld,需相应放行端口:

sudo firewall-cmd --permanent --add-port=5000/udp sudo firewall-cmd --reload

- 注意: 若服务器使用 firewalld,需相应放行端口:

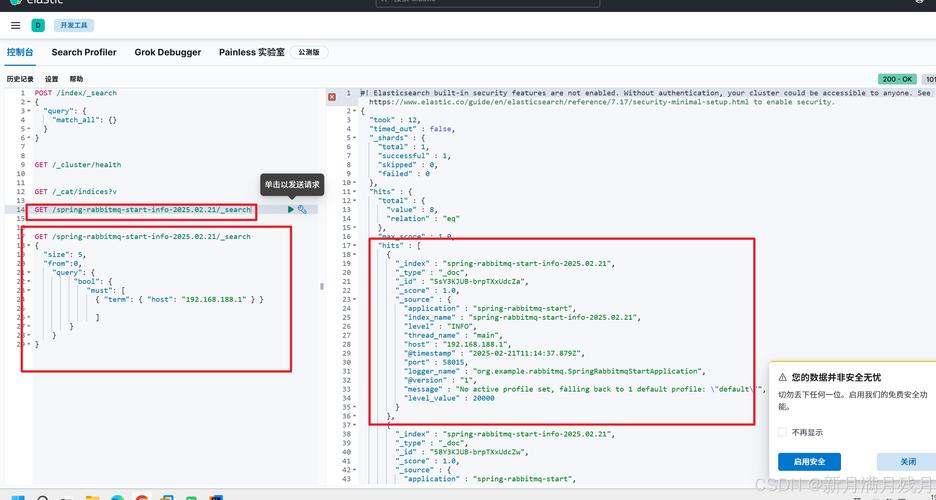

服务测试与验证

使用

netcat测试发送: 在另一台可达 CentOS 服务器的机器 (Client) 上:echo "Hello UDP Forward Test" | nc -u 192.168.1.100 5000在目标服务器 (10.0.0.200) 上监听:

nc -u -l 6000如果在目标服务器的 6000 端口监听到了 "Hello UDP Forward Test" 消息,则证明转发成功。

查看转发服务日志 (可选): Systemd 服务文件配置了标准输出/错误记录 (例如通过

StandardOutput=syslog,StandardError=syslog),可通过journalctl查看:sudo journalctl -u udp-forward-5000-to-10.0.0.200-6000.service -f

高级考量与优化

性能与稳定性:

-k参数的重要性: UDP 无连接特性要求ncat持续监听,-k确保服务在处理完一个数据包后不退出,能持续接收后续数据,这是 UDP 转发区别于 TCP 的关键。- 资源消耗:

--sh-exec为每个包启动新进程,在极高流量场景下,可能成为瓶颈,此时可评估socat(配置更复杂) 或专业负载均衡器/防火墙的 UDP 转发能力。 - 连接限制: Linux 系统有文件描述符限制,如需处理大量并发,需调整

nofile限制 (/etc/security/limits.conf或 Systemd service 中的LimitNOFILE)。

安全性强化:

- 绑定特定 IP: 服务配置中务必指定监听的本机具体 IP (

168.1.100),而非0.0.0(所有接口),减少暴露面。 - 低权限运行: 坚持使用

User=nobody或创建专用低权限用户。 - 严格防火墙: 仅允许必要的源 IP 地址访问转发端口 (在 iptables/firewalld 规则中细化源 IP

-s),这是防止服务被滥用的重要屏障。 - 定期维护: 关注

ncat及其依赖库的安全更新。

- 绑定特定 IP: 服务配置中务必指定监听的本机具体 IP (

多端口/多目标转发: 为每个独立的转发规则创建单独的 Systemd 服务文件,是清晰、易管理的最佳实践,避免在单个命令中串联复杂逻辑。

持续维护与监控建议

部署完成后,定期检查服务状态 (systemctl status) 和系统日志至关重要,对于关键业务,建议配置简单的监控脚本,定期发送测试 UDP 包并验证目标端是否收到,或使用专业的网络监控工具 (如 Zabbix, Nagios) 跟踪端口可用性和服务进程状态,转发服务的稳定性直接依赖于底层网络质量,确保服务器间网络延迟和带宽满足应用需求是基础保障,在实际生产环境中,务必进行充分压力测试,验证转发服务在高负载下的表现是否符合预期。

UDP转发解决了特定场景下的网络连通需求,但其无状态特性要求部署时更注重服务的持续性和异常恢复,选择

ncat配合Systemd的方案,在易用性与可靠性间取得了良好平衡,对于高并发场景,建议提前进行充分压力测试,并考虑更专业的网络中间件方案,防火墙策略的严谨程度,往往是这类服务能否长期稳定运行的决定因素。