在CentOS系统中开启UDP转发功能是一项常见需求,尤其适用于构建网络代理、内网穿透或实现特定类型的服务转发,UDP协议与TCP协议不同,它是一种无连接的传输层协议,适用于对实时性要求高但允许少量丢包的场景,如视频流传输、DNS查询、在线游戏等,正确配置UDP转发能够帮助用户更灵活地管理网络流量,提升服务可用性。

要启用UDP转发,需通过修改系统内核参数来实现,CentOS系统使用sysctl工具管理内核参数,通过调整net.ipv4.conf.all.forwarding和特定配置,可实现对UDP流量的转发支持,以下步骤将详细说明如何操作。

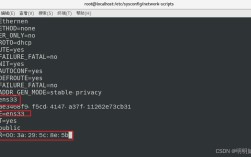

需要以root权限登录系统或使用sudo命令执行操作,打开终端,输入以下命令来编辑sysctl配置文件:

vi /etc/sysctl.conf

在打开的文件中,查找与IP转发相关的行,如果不存在,则添加以下内容:

net.ipv4.ip_forward = 1

这一参数启用IPv4包转发功能,是支持UDP转发的基礎,保存并退出编辑器后,运行以下命令使配置立即生效:

sysctl -p

系统已启用IP转发功能,但需注意,这仅针对通用IP流量,UDP转发还需依赖防火墙规则或应用程序的具体配置,使用iptables设置NAT规则是实现UDP转发的常见方法。

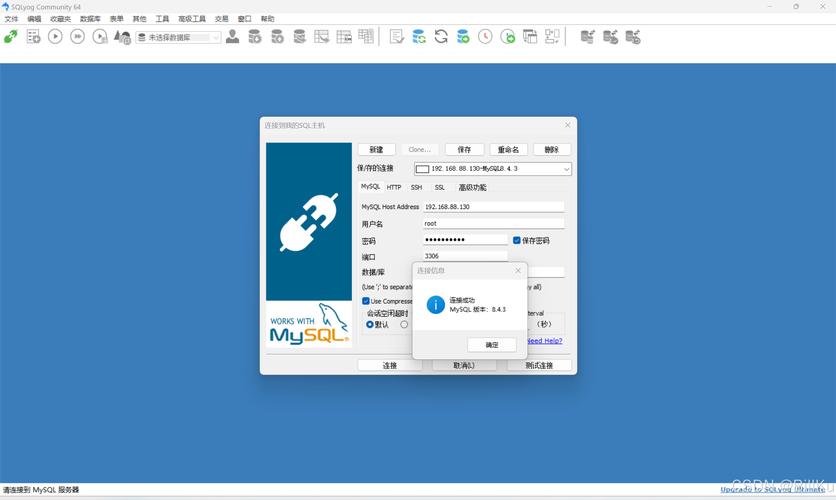

假设需要将本地UDP端口5353的流量转发到远程服务器192.168.1.100的53端口,可执行以下iptables命令:

iptables -t nat -A PREROUTING -p udp --dport 5353 -j DNAT --to-destination 192.168.1.100:53 iptables -t nat -A POSTROUTING -j MASQUERADE

第一条命令定义DNAT规则,将进入5353端口的UDP包目标地址改为192.168.1.100:53,第二条命令启用MASQUERADE,确保返回包能正确路由到原始客户端,完成后,保存iptables规则以确保重启后仍生效:

service iptables save

或对于使用firewalld的系统:

firewall-cmd --permanent --add-masquerade firewall-cmd --reload

需要注意的是,UDP转发可能受网络环境或应用程序限制影响,某些UDP服务可能依赖源地址信息,转发后需额外处理源地址保留问题,企业级场景中,建议结合防火墙策略和安全组规则,避免开放不必要的端口,减少安全风险。

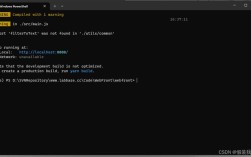

另一个实用场景是通过工具如socat实现简单UDP转发,socat是一个多功能网络工具,可创建双向数据流,安装socat后,可使用以下命令将本地UDP端口转发到远程地址:

socat UDP4-LISTEN:5353,fork UDP4:192.168.1.100:53

此命令监听本地5353端口的UDP流量,并将其转发到192.168.1.100的53端口,fork选项确保多连接处理,适合高并发场景,socat配置简单,但需长期运行,可通过systemd管理其服务。

在实际应用中,UDP转发的性能与稳定性需根据网络条件调整,高丢包率环境下,可结合流量控制工具或改用TCP隧道封装UDP流量,但会增加延迟,监控工具如netstat或tcpdump可帮助诊断转发问题,确保流量按预期处理。

从安全视角,开启转发功能可能增加系统暴露面,建议仅启用必需端口,并定期审计规则,对于生产环境,使用VPN或专用代理软件如WireGuard可能提供更加密的UDP转发方案,平衡功能与安全性。

个人观点:UDP转发是网络管理中的实用技术,但需根据实际需求谨慎配置,CentOS作为稳定系统,其内核参数与工具链为转发提供可靠支持,但管理员应充分理解协议特性与安全影响,避免盲目启用,良好配置的UDP转发能有效优化服务部署,而不当设置可能导致网络瓶颈或漏洞,始终结合监控与测试,确保功能符合预期。