在使用CentOS系统时,许多用户可能会遇到一个常见但令人困惑的问题:尝试使用 su root 命令切换至 root 用户时出现错误,这种情况不仅会影响工作效率,还可能让人对系统安全性产生疑虑,本文将详细解析这一问题的常见原因及解决方法,帮助您更顺畅地管理您的服务器。

我们需要明确 su 命令的基本作用。su(switch user)命令用于切换当前用户身份到其他用户,最常见的是切换到超级用户 root,正常情况下,只需输入 su root 并输入 root 密码即可完成切换,当这一过程出现错误时,通常有几种可能的原因。

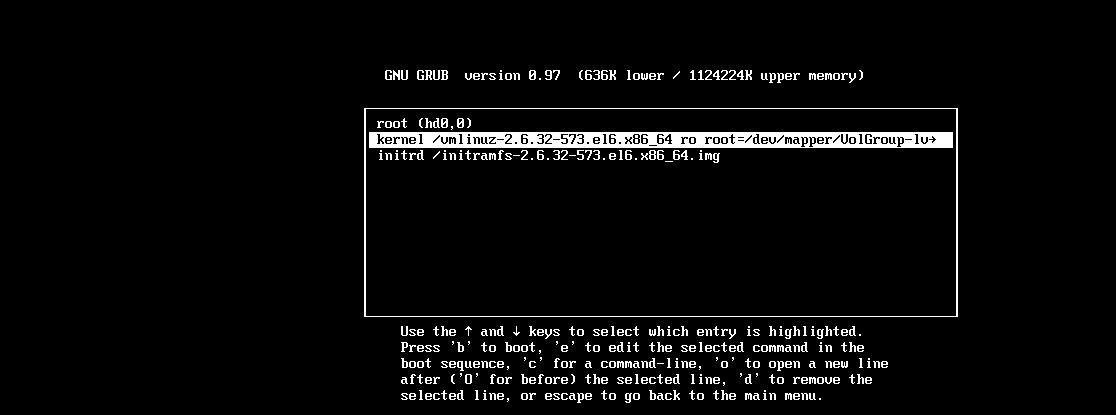

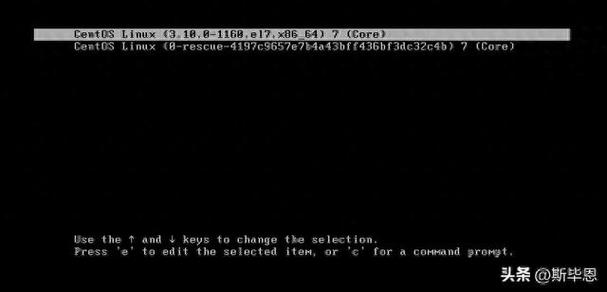

一种常见原因是密码错误,尽管这听起来简单,但却是最容易忽略的问题,root 密码区分大小写,且输入时不会显示任何字符,因此务必确保准确输入,如果忘记 root 密码,可以通过重启系统进入单用户模式重置,具体步骤是:重启机器,在 GRUB 启动菜单中选择内核,按 'e' 键编辑启动参数,在 linux16 行末尾添加 rd.break,然后按 Ctrl+X 启动,进入紧急模式后,依次执行 mount -o remount,rw /sysroot、chroot /sysroot、passwd root 等命令设置新密码,最后执行 touch /.autorelabel 并退出重启。

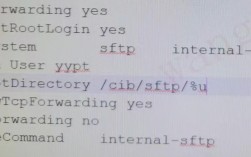

另一种可能是当前用户没有使用 su 的权限,在 CentOS 中,su 命令的权限受 PAM(Pluggable Authentication Modules)模块控制,配置文件 /etc/pam.d/su 决定了哪些用户或组有权使用 su,如果当前用户不在允许的列表中,切换操作便会失败,可以检查该文件中的设置,auth required pam_wheel.so use_uid 这一行表示只有 wheel 组成员才能使用 su,解决方法是将用户加入 wheel 组:使用 usermod -aG wheel 用户名 命令,然后重新登录即可。

SELinux 策略也可能导致 su 命令失败,SELinux 是 CentOS 的安全子系统,有时会限制某些操作,SELinux 配置不当,可能会阻止用户切换,可以暂时将 SELinux 设置为 permissive 模式测试是否解决问题:执行 setenforce 0,如果此时 su 命令正常工作,则说明是 SELinux 策略导致的问题,需检查相关审计日志(如 /var/log/audit/audit.log)并调整策略,或使用 audit2allow 工具生成自定义模块。

系统环境变量异常也可能影响 su 命令的执行。PATH 变量错误可能导致 shell 找不到 su 可执行文件,可以尝试使用绝对路径执行:/bin/su root,如果成功,说明环境变量配置有问题,需检查用户目录下的 .bashrc 或 .bash_profile 文件是否正确设置了 PATH。

还有一种较少见但值得注意的情况:root 账户被锁定,在某些安全强化设置中,管理员可能故意锁定 root 账户,禁止直接登录或切换,此时可以使用 sudo passwd -u root 解锁账户,或直接使用 sudo 执行管理命令。

系统文件损坏或权限错误也不容忽视。/bin/su 文件的权限被修改,可能导致无法执行,正常情况下,该文件的权限应为 -rwsr-xr-x,所有者是 root,如果权限异常,可以使用 chmod 4755 /bin/su 和 chown root:root /bin/su 修复。

对于经常需要切换root的用户,建议考虑使用 sudo 替代 su。sudo 提供了更细粒度的权限控制,并且可以通过配置允许特定用户执行特定命令,无需共享 root 密码,既方便又安全。

从系统管理角度看,正确配置用户权限和强化安全策略至关重要,盲目放宽权限可能带来风险,而过度限制又会影响正常操作,理解各项配置的作用并根据实际需求调整,才是维护系统稳定和安全的关键。

遇到技术难题时,保持耐心和细致的排查态度非常重要,Linux 系统提供了丰富的日志工具和调试方法,善于利用这些资源能够更快定位问题根源,无论是检查 /var/log/secure 中的认证日志,还是使用 strace 追踪命令执行过程,都是有效的诊断手段。

每个系统管理员的经验和习惯不同,但遵循最佳实践总是明智之举,定期更新系统、备份重要配置、阅读官方文档,这些习惯能帮助减少许多不必要的麻烦,技术之路难免遇到障碍,但每一次解决问题的过程都是积累经验的宝贵机会。