SFTP 报错排查指南:运维老兵的实战经验

(想象这个场景)深夜,你急需通过SFTP上传关键文件到服务器,指尖轻敲回车后,屏幕上却弹出一行冰冷的错误提示——连接失败、权限被拒、操作超时... 作为网站站长或运维人员,这种时刻难免心头一紧,别慌!我是拥有十年服务器运维经验的工程师,带你直击常见SFTP报错核心,高效恢复连接。

一、 连接建立失败:根源往往在起点

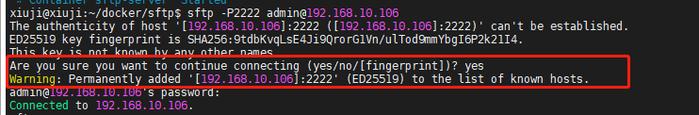

典型报错Connection closed,Connection refused,Connection timed out,Could not connect to server,No route to host

深度诊断

1.服务器状态确认: 第一步,登录服务器控制台或使用SSH命令(systemctl status sshd)检查SSH/SFTP服务(通常是sshd)是否正在运行,服务意外停止是最常见原因。

2.网络可达性: 使用ping 服务器IP测试基础网络连通性,若不通,检查服务器防火墙(如firewalld、ufw)、云服务商安全组规则是否放行了SFTP所使用的SSH端口(默认22),本地防火墙或公司网络策略同样可能阻断连接。

3.端口监听验证: 在服务器执行netstat -tuln | grep :22 (替换为你的实际端口),若未显示LISTEN状态,确认sshd配置(/etc/ssh/sshd_config)中Port设置正确且未被注释。

4.IP/域名解析: 确保输入的服务器地址(IP或域名)完全正确,域名解析失败?检查本地/etc/hosts或DNS设置。

精准解决

启动服务sudo systemctl start sshd

配置防火墙sudo ufw allow 22/tcp (示例,具体命令视防火墙而定)

修改安全组登录云控制台,添加入方向规则(协议TCP,端口22,源IP按需限制)。

* 核对并修正连接地址。

二、 认证与权限问题:钥匙对不上锁

典型报错Permission denied (publickey,password),Authentication failed,Access denied,Could not create file ‘xxx’: Permission denied,Write failed: Broken pipe (有时关联权限)

深度诊断

1.认证方式: 明确服务器要求密码还是密钥登录,检查客户端(如FileZilla、命令行)是否配置了正确的认证方式,密钥登录需检查:

* 密钥文件路径是否正确(客户端)。

* 密钥对是否匹配(公钥是否已正确添加到服务器对应用户的~/.ssh/authorized_keys文件中?权限是否为600?)。

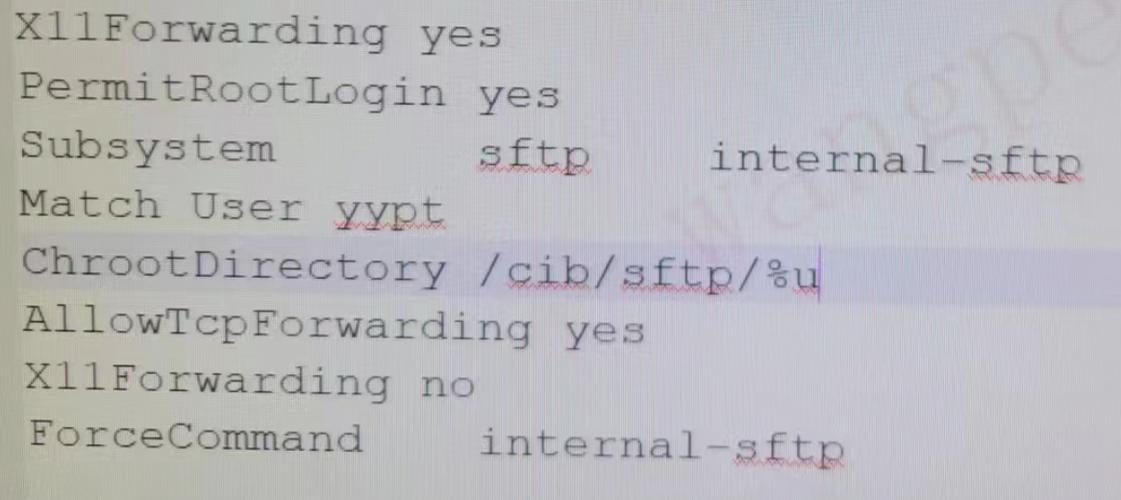

sshd_config 是否允许公钥认证(PubkeyAuthentication yes)?

2.用户名匹配: SFTP连接使用的用户名,必须在目标服务器上真实存在且有有效Shell(通常/bin/bash或/sbin/nologin需支持SFTP子系统),检查/etc/passwd。

3.目标目录权限: 这是导致上传/创建文件失败的重灾区!执行ls -ld /目标/目录:

目录自身用户(或所属组)需有写(w)和执行(x)权限(如drwxr-xr-x 或drwxrwxr-x)。

父级目录至少需要执行(x)权限才能进入。

文件操作尝试覆盖现有文件?用户需对该文件有写权限。

4.磁盘空间与Inode:df -h 和df -i 检查目标磁盘分区空间及Inode是否耗尽,满盘会触发权限错误假象。

5.SELinux/AppArmor: 严格的安全模块可能阻止SFTP进程访问特定目录,临时禁用测试(setenforce 0)或查看审计日志(/var/log/audit/audit.log)调整策略。

精准解决

密码登录 确认用户名密码无误,重置密码(服务器端:passwd 用户名)。

密钥登录

客户端指定正确私钥文件。

服务器端

确保authorized_keys文件权限chmod 600 ~/.ssh/authorized_keys

确保~/.ssh目录权限chmod 700 ~/.ssh

* 确认公钥内容正确无误。

目录权限

授予用户所有权sudo chown -R 用户名:组名 /目标/目录

授予用户写权限sudo chmod -R u+w /目标/目录 (更精细控制推荐chmod 755 或775 目录)

清理磁盘 删除无用文件或扩展磁盘。

调整SELinux 使用chcon 修改目录上下文或添加策略模块,谨慎操作。

三、 传输中断与超时:稳定性的挑战

典型报错Connection lost,Connection timeout,Received message too long,Failure (伴随中断),Write failed: Broken pipe

深度诊断

1.网络波动: 不稳定的网络(尤其是公网传输)是主因,测试网络延迟和丢包(ping -t 服务器IP,mtr 服务器IP)。

2.防火墙/会话超时: 中间防火墙或服务器sshd_config中的ClientAliveInterval 和ClientAliveCountMax 设置可能主动断开空闲连接。Received message too long 可能与MTU设置或加密算法有关。

3.服务器负载: 高CPU、内存或IO负载可能导致SFTP进程响应缓慢甚至崩溃,使用top,htop,iostat 监控。

4.客户端/服务器配置: 某些客户端或服务器端的特殊设置(如加密算法协商失败)可能引发兼容性问题,查看客户端和服务端的详细日志。

精准解决

增强网络 尝试更稳定的网络环境(如切换有线/WiFi/4G/5G),或使用支持断点续传的工具。

调整超时设置(服务器端) 在/etc/ssh/sshd_config 中适当增加:

ClientAliveInterval 60 # 60秒发送一次保活消息

ClientAliveCountMax 10 # 10次无响应才断开 修改后重启sshd (sudo systemctl restart sshd)。注意安全权衡。

优化算法(服务器端) 尝试在sshd_config 注释掉不常用或可能导致问题的Ciphers/MACs/KexAlgorithms行(谨慎操作,建议备份先)。

减轻负载 关闭非必要进程,优化应用,或升级服务器资源。

启用详细日志 客户端(如FileZilla设置中开启详细日志)和服务端(sshd_config 中LogLevel DEBUG 或VERBOSE,重启sshd)的详细日志是定位复杂问题的金钥匙,仔细分析日志中的时间戳和错误描述。

SFTP故障并不可怕,它只是服务器与你对话的一种方式,掌握权限管理、网络原理和日志分析这三项核心技能,就如同拥有了稳定连接的万能钥匙,每一次报错都是提升技术敏锐度的机会,耐心排查,你终将成为连接难题的解决者。