在CentOS 6.7环境中部署Docker引擎的技术实践与关键考量

重要提示: CentOS 6.7 是一个生命周期已结束(EOL)的旧版本操作系统,官方Docker文档明确指出,现代Docker Engine版本不再支持CentOS 6,本文旨在为特定遗留环境需求提供技术参考方案,强烈建议将系统升级至CentOS 7或更高版本(如CentOS Stream 8/9或兼容的RHEL衍生版)以获得官方支持、安全更新和稳定运行环境。

前置条件与环境准备

系统确认:

- 执行

cat /etc/redhat-release确认系统确为 CentOS 6.7。 - 执行

uname -r检查内核版本,Docker在CentOS 6上要求内核版本至少为 6.32-431.el6 或更高(对应kernel >= 2.6.32-431),低于此版本需升级内核:sudo yum update -y kernel sudo reboot # 重启应用新内核

- 执行

基础依赖安装:

- CentOS 6 默认仓库不包含 Docker,需要启用 EPEL (Extra Packages for Enterprise Linux) 仓库:

sudo rpm -Uvh http://dl.fedoraproject.org/pub/epel/6/x86_64/epel-release-6-8.noarch.rpm sudo yum clean all # 清理缓存

- 安装必要的工具和依赖库:

sudo yum install -y yum-utils device-mapper-persistent-data lvm2

- CentOS 6 默认仓库不包含 Docker,需要启用 EPEL (Extra Packages for Enterprise Linux) 仓库:

Docker安装步骤详解

添加旧版Docker仓库:

- 由于官方不再维护 CentOS 6 的仓库,需添加一个包含旧版 Docker 包的仓库(如

tobegit3hub维护的旧版仓库),请谨慎评估来源可靠性:sudo yum-config-manager --add-repo https://raw.githubusercontent.com/tobegit3hub/centos-repo/master/docker.repo sudo yum makecache fast # 建立新仓库缓存

- 由于官方不再维护 CentOS 6 的仓库,需添加一个包含旧版 Docker 包的仓库(如

安装指定旧版Docker:

- 明确安装

docker-io包(CentOS 6 时代的标准包名,而非后来的docker-ce):sudo yum install -y docker-io

- 此命令将安装仓库中可用的较旧兼容版本(如 1.7.1)。

- 明确安装

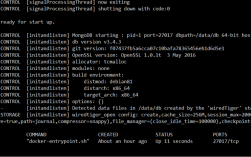

启动Docker服务并设置自启:

- CentOS 6 使用

upstart或sysvinit管理服务:sudo service docker start sudo chkconfig docker on # 设置开机自启

- CentOS 6 使用

验证安装:

- 运行基础测试命令检查 Docker 是否正常工作:

sudo docker run --rm hello-world

- 若成功,终端将输出 "Hello from Docker!" 等欢迎信息,此过程会拉取

hello-world镜像并运行一个临时容器。

- 运行基础测试命令检查 Docker 是否正常工作:

关键配置与注意事项(CentOS 6特有)

cgroup内存限制问题:

- 旧内核默认可能未启用

cgroup内存限制,编辑/etc/grub.conf(或/boot/grub/grub.conf),在启动内核参数行追加:cgroup_enable=memory swapaccount=1 - 修改后需重启系统生效:

sudo reboot。

- 旧内核默认可能未启用

存储驱动选择:

- 旧版 Docker on CentOS 6 通常使用

devicemapper驱动,这是当时兼容性最好的选择,但需注意其性能和稳定性不如现代驱动(如overlay2),可通过docker info查看当前驱动。

- 旧版 Docker on CentOS 6 通常使用

用户权限管理:

- 默认需

sudo执行 Docker 命令,将普通用户加入docker组可免 sudo:sudo usermod -aG docker your_username

- 重要安全提示:

docker组权限等同于 root,仅将受信任用户加入此组,操作后需用户重新登录生效。

- 默认需

防火墙配置:

- 若使用

iptables防火墙(CentOS 6 默认),需确保允许 Docker 容器网络通信,Docker 通常会动态修改 iptables 规则,若遇网络问题,检查防火墙状态及规则:sudo service iptables status

- 若使用

使用限制与潜在风险

- 官方支持缺失: 无法获得官方安全更新、功能更新或漏洞修复,使用的 Docker 版本包含已知且未修复的安全风险。

- 内核限制: CentOS 6 内核版本陈旧,缺少现代容器运行所需的许多内核特性(如完整的 cgroup v2 支持、更安全的命名空间隔离),影响容器性能和安全性。

- 兼容性问题: 许多新 Docker 镜像或特性依赖较新内核或 Docker 版本,在 CentOS 6 上可能无法运行或运行不稳定。

- 仓库依赖风险: 依赖第三方维护的旧仓库存在失效或包含恶意软件的风险(尽管本文示例仓库曾广泛使用,仍需自行甄别)。

- 性能瓶颈:

devicemapper存储驱动在旧环境下效率较低,尤其涉及磁盘I/O操作时。

个人观点

作为长期管理服务器环境的实践者,在CentOS 6.7上强行部署Docker更像是一种在特定约束下的技术探索,而非生产环境的推荐方案,老旧内核和缺乏维护的Docker版本会带来难以预料的兼容性问题,安全隐患更是无法忽视,我曾亲眼目睹因系统过旧导致的容器网络故障排查耗费数小时,最终升级系统才彻底解决。如果您的业务对稳定性和安全有基本要求,投资时间将系统迁移到受支持的平台(如CentOS 7或AlmaLinux 8/9)是唯一负责任的选择。 现代系统搭配官方支持的Docker CE或Podman,能提供更健壮、高效且安全的容器运行基础,对于必须维持CentOS 6的环境,务必严格限制容器使用范围,避免运行处理敏感数据或暴露在公网的服务,并积极规划系统升级路线,技术债务的累积终将在某个时刻要求偿还,及时升级才是明智之举。