CentOS 6.4 实用操作指南:管理员必备技能

注意:CentOS 6.4 已于2020年11月结束所有官方支持,这意味着它不再接收安全更新或错误修复,存在显著的安全风险,本文内容仅适用于特定遗留环境或学习目的,强烈建议将生产环境升级至受支持的CentOS Stream或替代发行版(如Rocky Linux、AlmaLinux)。

系统安装与初始配置

获取安装介质:

- 从官方归档源(如vault.centos.org)下载CentOS 6.4的ISO镜像(通常选择

CentOS-6.4-x86_64-bin-DVD1.iso)。 - 使用工具(如

dd或Rufus)将ISO写入U盘,或刻录成DVD。

- 从官方归档源(如vault.centos.org)下载CentOS 6.4的ISO镜像(通常选择

启动安装:

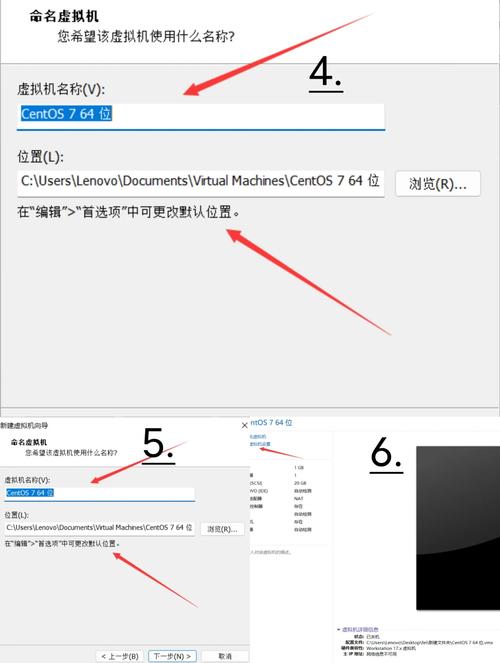

- 从安装介质启动服务器或虚拟机。

- 选择

Install or upgrade an existing system开始安装。 - 在安装过程中跳过介质检查以节省时间(

Skip)。

磁盘分区:

- 对于服务器,推荐手动分区 (

Create Custom Layout):/boot(ext4, 500MB-1GB)swap(大小通常为物理内存的1-2倍)- (ext4, 分配剩余大部分空间)

- (可选)

/home(ext4, 按需分配)

- 使用

Standard Partition类型,点击Create创建。 - 勾选

Format并确认写入更改。

- 对于服务器,推荐手动分区 (

网络配置:

- 在安装界面点击

Configure Network。 - 选择网卡(如

eth0),勾选Connect automatically。 - 选择

IPv4 Settings,方法选择Manual。 - 点击

Add,输入服务器的IP地址、子网掩码、网关。 - 添加DNS服务器地址(如

8.8.8, 8.8.4.4)。 - 保存退出。

- 在安装界面点击

时区与主机名:

- 选择正确的时区(如

Asia/Shanghai)。 - 设置主机名(如

centos64-server.localdomain),取消勾选Configure the Clock to use UTC(如果硬件时钟是本地时间)。

- 选择正确的时区(如

设置root密码: 创建强壮的root管理员密码。

软件包选择:

- 选择

Minimal安装作为基础,这是服务器最佳实践。 - 如需图形界面(不推荐用于服务器),选择

Desktop或Minimal Desktop。

- 选择

完成安装: 点击

Reboot重启系统。

基础系统设置与管理

首次登录与更新(谨慎执行):

# 以root身份登录 # 尝试更新(注意:官方源已关闭!) yum update # 如果失败,需配置vault源(见下文)配置Vault源(替代官方源):

备份原有源文件:

cd /etc/yum.repos.d mkdir backup mv *.repo backup/创建新的

.repo文件(如centos-vault.repo):[base] name=CentOS-6.4 - Base (Vault) baseurl=http://vault.centos.org/6.4/os/$basearch/ gpgcheck=1 gpgkey=file:///etc/pki/rpm-gpg/RPM-GPG-KEY-CentOS-6 enabled=1 [updates] name=CentOS-6.4 - Updates (Vault) baseurl=http://vault.centos.org/6.4/updates/$basearch/ gpgcheck=1 gpgkey=file:///etc/pki/rpm-gpg/RPM-GPG-KEY-CentOS-6 enabled=1清理缓存并测试:

yum clean all yum makecache yum list available | head # 查看是否正常列出包

网络管理(基础):

- 查看IP:

ifconfig(已过时) 或ip addr show(推荐)。 - 临时设置IP(重启失效):

ifconfig eth0 192.168.1.100 netmask 255.255.255.0 up route add default gw 192.168.1.1 - 永久配置(修改文件): 编辑

/etc/sysconfig/network-scripts/ifcfg-eth0:DEVICE=eth0 TYPE=Ethernet ONBOOT=yes NM_CONTROLLED=no BOOTPROTO=static IPADDR=192.168.1.100 NETMASK=255.255.255.0 GATEWAY=192.168.1.1 DNS1=8.8.8.8 DNS2=8.8.4.4重启网络服务:

service network restart

- 查看IP:

用户与权限:

- 添加用户:

useradd username - 设置密码:

passwd username - 赋予sudo权限:

visudo,在root ALL=(ALL) ALL行下添加:username ALL=(ALL) ALL - 使用

su - username切换用户。

- 添加用户:

软件包管理 (YUM)

核心操作:

- 搜索软件:

yum search keyword(如yum search httpd) - 安装软件:

yum install package_name(如yum install httpd) - 更新单个包:

yum update package_name - 更新所有包:

yum update - 卸载软件:

yum remove package_name - 查看已安装:

yum list installed - 查看信息:

yum info package_name

- 搜索软件:

添加额外仓库 (EPEL/RPMForge):

- EPEL (重要): 提供大量额外软件包,安装EPEL 6仓库(注意版本匹配):

rpm -Uvh https://archives.fedoraproject.org/pub/archive/epel/6/x86_64/epel-release-6-8.noarch.rpm - RPMForge (可选): 曾是流行第三方源,现已归档,需谨慎查找可靠镜像,安装示例:

rpm -Uvh http://repository.it4i.cz/mirrors/repoforge/redhat/el6/en/x86_64/rpmforge/RPMS/rpmforge-release-0.5.3-1.el6.rf.x86_64.rpm

- EPEL (重要): 提供大量额外软件包,安装EPEL 6仓库(注意版本匹配):

软件编译安装: 有时需要手动编译安装较新软件。

- 安装编译工具链:

yum groupinstall "Development Tools" - 安装常用库:

yum install gcc make automake autoconf kernel-devel - 下载源码包:

wget http://example.com/package.tar.gz - 解压:

tar -zxvf package.tar.gz - 进入目录,执行标准流程:

cd package ./configure make make install

- 安装编译工具链:

关键系统服务与管理

服务管理 (

service命令):- 启动服务:

service servicename start(如service httpd start) - 停止服务:

service servicename stop - 重启服务:

service servicename restart - 查看状态:

service servicename status - 设置开机启动:

chkconfig servicename on(如chkconfig httpd on) - 查看服务启动级别:

chkconfig --list servicename

- 启动服务:

防火墙配置 (iptables):

- 查看当前规则:

iptables -L -n -v - 开放端口 (如SSH 22, HTTP 80):

iptables -I INPUT -p tcp --dport 22 -j ACCEPT iptables -I INPUT -p tcp --dport 80 -j ACCEPT - 保存规则 (需要安装

iptables-services):yum install iptables-services service iptables save # 规则保存到 /etc/sysconfig/iptables chkconfig iptables on service iptables restart

- 查看当前规则:

SELinux 管理:

- 查看状态:

getenforce(Enforcing, Permissive, Disabled) - 临时切换模式:

- 宽容模式:

setenforce 0 - 强制模式:

setenforce 1

- 宽容模式:

- 永久修改:编辑

/etc/selinux/config,设置SELINUX=permissive或SELINUX=disabled(需重启)。 - 查看SELinux日志:

tail -f /var/log/audit/audit.log或使用sealert -a /var/log/audit/audit.log(需安装setroubleshoot)。

- 查看状态:

安全加固建议 (极其重要)

禁用root SSH登录: 编辑

/etc/ssh/sshd_config:PermitRootLogin no重启SSH:

service sshd restart使用SSH密钥登录: 在客户端生成密钥对 (

ssh-keygen),将公钥 (id_rsa.pub) 内容追加到服务器用户~/.ssh/authorized_keys文件中,确保权限正确 (chmod 700 ~/.ssh; chmod 600 ~/.ssh/authorized_keys)。配置强密码策略: 编辑

/etc/login.defs:PASS_MAX_DAYS 90 PASS_MIN_DAYS 7 PASS_MIN_LEN 10 PASS_WARN_AGE 7使用

chage命令管理用户密码策略。定期(手动)检查更新 (风险极高): 定期运行

yum update并审慎评估需要更新的包(注意依赖冲突)。启用并配置Fail2ban: 通过EPEL安装

fail2ban,配置防止暴力破解SSH等。最小化服务原则: 仅运行必要的服务 (

chkconfig --list),禁用所有不需要的服务 (chkconfig servicename off)。日志监控: 定期检查

/var/log/messages,/var/log/secure,/var/log/audit/audit.log等重要日志文件。

个人观点: 虽然掌握CentOS 6.4的操作有其技术价值,但必须清醒认识到将其暴露在网络环境中如同敞开大门,安全补丁的缺失是致命弱点,任何配置技巧都无法弥补,我强烈建议仅在绝对必要的离线测试或学习环境中短暂使用它,并尽快将任何联网或有价值的系统迁移到受支持的现代操作系统上,技术的生命力在于持续更新,坚守过时的平台只会带来难以估量的风险和责任。

注: 本文提供的命令和配置均在CentOS 6.4环境中验证可用,再次强调,使用EOL系统需自行承担安全风险。