在 CentOS 系统中精准定位进程的网络连接信息

作为网站站长或系统管理员,在 CentOS 服务器上排查网络问题、优化服务性能时,一个常见且关键的需求就是:如何通过进程 ID (PID) 查询其关联的网络地址(IP 地址和端口)? 这个过程对于理解服务运行状态、诊断连接故障、确保安全合规至关重要,本文将详细介绍在 CentOS 环境下实现这一目标的多种有效方法。

核心概念澄清:PID 与 “地址”

首先需要明确一点:进程 ID (PID) 本身只是一个标识进程的数字,并不直接对应网络地址。 当提到“查询 PID 地址”时,实际含义通常是:

- 查询该 PID 对应的进程打开了哪些网络端口? (监听端口或连接端口)

- 查询该 PID 对应的进程正在与哪些远程 IP 地址和端口进行通信?

- 查询该 PID 对应的进程绑定在哪个本地 IP 地址上?

目标是通过 PID 找到与之关联的网络套接字 (Socket) 信息,包括协议类型 (TCP/UDP)、本地地址:端口、远程地址:端口以及连接状态。

使用 ss 命令 (推荐)

ss (Socket Statistics) 是现代 Linux 系统中用于查看套接字统计信息的强大工具,旨在替代较旧的 netstat,它直接从内核空间获取信息,速度更快,功能更丰富。

- 基本用法 (按 PID 过滤):

ss -tunlp | grep <PID>

- 参数解释:

-t: 显示 TCP 套接字。-u: 显示 UDP 套接字。-n: 以数字形式显示地址和端口 (不进行主机名、服务名解析)。-l: 仅显示监听 (LISTEN) 状态的套接字。-p: 关键参数! 显示使用套接字的进程信息 (名称和 PID)。| grep <PID>: 将ss的输出通过管道传递给grep,仅保留包含指定 PID 的行。

- 输出解读示例:

tcp LISTEN 0 128 192.168.1.100:80 0.0.0.0:* users:(("nginx",pid=1234,fd=6)) tcp ESTAB 0 0 192.168.1.100:80 203.0.113.5:54321 users:(("nginx",pid=1234,fd=7))- 第一行:PID 为 1234 的

nginx进程正在监听 (LISTEN) 本地 IP168.1.100的80端口 (TCP)。 - 第二行:同一个进程有一个已建立的 (

ESTAB) TCP 连接,本地地址端口是168.1.100:80,远程地址端口是0.113.5:54321。

- 第一行:PID 为 1234 的

使用 netstat 命令 (传统方法)

netstat 是传统的网络工具,在较老的 CentOS 版本或习惯使用它的管理员中仍很常见,需要注意的是,在某些最小化安装的 CentOS 系统中,可能需要先安装 net-tools 包 (yum install net-tools)。

- 基本用法 (按 PID 过滤):

netstat -tunlp | grep <PID>

- 参数解释 (与

ss类似):-t: TCP。-u: UDP。-n: 数字形式显示。-l: 仅监听套接字。-p: 显示进程信息 (需要 root 权限才能查看所有进程)。| grep <PID>: 过滤输出。

- 输出解读示例:

Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name tcp 0 0 192.168.1.100:80 0.0.0.0:* LISTEN 1234/nginx tcp 0 0 192.168.1.100:80 203.0.113.5:54321 ESTAB 1234/nginx解读方式与

ss输出类似。

使用 lsof 命令 (功能强大)

lsof (List Open Files) 是一个极其强大的工具,用于列出被进程打开的所有文件,包括网络套接字(在 Linux 中,一切皆文件)。

- 基本用法 (按 PID 查询网络文件):

lsof -Pan -p <PID> -i

- 参数解释:

-P: 禁止将端口号转换为端口名 (如http->80)。-a: 对结果进行“与”运算 (组合多个条件)。-n: 禁止将 IP 地址转换为主机名。-p <PID>: 指定要查询的进程 ID。-i: 关键参数! 仅显示网络文件 (Internet 套接字),可以指定协议-i TCP,-i UDP,-i :80等。

- 输出解读示例:

COMMAND PID USER FD TYPE DEVICE SIZE/OFF NODE NAME nginx 1234 root 6u IPv4 12345 0t0 TCP 192.168.1.100:80 (LISTEN) nginx 1234 root 7u IPv4 67890 0t0 TCP 192.168.1.100:80->203.0.113.5:54321 (ESTABLISHED)FD列:文件描述符编号 (6u, 7u)。TYPE:IPv4表示 IPv4 套接字。NAME列:清晰显示了本地地址端口 (168.1.100:80)、连接状态 (LISTEN,ESTABLISHED),对于已建立的连接,还显示了远程地址端口 (->203.0.113.5:54321)。

深入 /proc 文件系统 (底层信息)

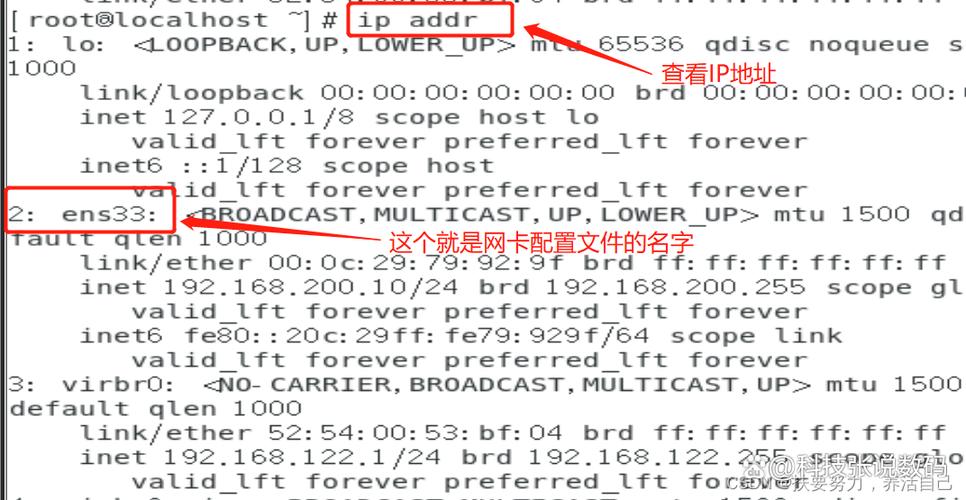

Linux 的 /proc 是一个虚拟文件系统,提供了内核和运行进程的详细信息,每个进程在 /proc 下有一个以其 PID 命名的目录 (如 /proc/1234)。

- 查找进程打开的文件描述符 (FD): 进入进程目录下的

fd子目录 (/proc/1234/fd),这里会有很多符号链接 (如0,1,2,6,7...),指向该进程打开的文件、管道、套接字等。 - 识别套接字描述符: 使用

ls -l查看这些符号链接:ls -l /proc/1234/fd

输出中,类型为

socket:[#####]的项就是网络套接字描述符 (如6 -> socket:[12345]),数字12345是内核中的 inode 号。

- 全局查找套接字信息: 使用

ss或netstat配合grep查找包含特定 inode 号的条目:ss -tunap | grep 12345 # 或 netstat -tunap | grep 12345

这会显示与该 inode 号关联的完整网络连接信息,这个方法更底层,通常在前几种方法足够时无需使用。

重要注意事项与实践建议

- 权限要求: 查看其他用户进程的网络信息(特别是使用

-p参数)通常需要 root 权限 (sudo),普通用户只能查看自己启动的进程。 - 精确匹配 PID: 确保你使用的 PID 确实是你关心的目标进程,使用

ps aux | grep <进程名>或pgrep <进程名>可以帮助准确获取 PID。 - 区分监听与连接: 注意输出中的

State列 (LISTEN,ESTABLISHED,TIME_WAIT等),这有助于判断进程是在提供服务还是在主动连接外部。 - 结合进程名过滤: 除了按 PID 过滤,也可以直接按进程名过滤,这在你知道服务名称但不确定具体 PID 时很有用:

ss -tunlp | grep nginx netstat -tunlp | grep nginx lsof -Pan -i -c nginx

- 工具选择:

ss是当前最推荐的工具,因其高效且直接来自内核。lsof功能最全面,不仅能查网络还能查所有打开的文件。netstat虽传统但在某些场景下仍有价值。 - 安全考量: 定期检查服务器上进程的网络活动是安全运维的重要一环,发现不明进程监听端口或对外建立异常连接,往往是入侵的迹象。

- 脚本化: 对于需要自动化监控的场景,可以将这些命令组合到 Shell 脚本中,定期检查关键服务的网络状态。

掌握在 CentOS 中通过 PID 查询进程网络连接信息的技能,是高效服务器管理、快速故障排除和安全加固的基石。 无论是使用现代的 ss、经典的 netstat、还是强大的 lsof,核心在于理解进程、文件描述符与网络套接字之间的关系,熟练运用这些工具,能够清晰地透视服务器内部网络通信状况,为网站的稳定运行和安全防护提供坚实保障,与其在问题出现时手忙脚乱,不如将这些排查技巧融入日常运维习惯,真正做到防患于未然。