在管理Linux服务器时,SSH连接的稳定性直接影响工作效率,尤其是使用CentOS系统的管理员,经常会遇到连接意外断开的情况,这不仅会打断正在执行的任务,还可能造成未保存的操作丢失,理解SSH断开的原因并掌握调整方法,对服务器管理至关重要。

SSH会话的超时断开通常由客户端和服务端的共同设置决定,最常见的原因是TCP连接超时机制和SSH自身的存活检测配置,在CentOS系统中,相关设置主要集中在SSH服务端配置文件和系统内核参数中。

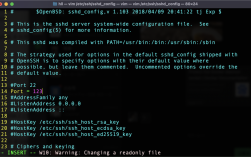

服务端的SSH守护进程配置位于/etc/ssh/sshd_config,其中有两个关键参数控制连接保持行为:ClientAliveInterval和ClientAliveCountMax。ClientAliveInterval指定了服务器向客户端发送存活消息的时间间隔(单位为秒),如果设置为60,表示服务器每60秒会发送一次请求到客户端,检测其是否仍在活动状态。ClientAliveCountMax则定义了服务器在未收到客户端响应的情况下,发送存活消息的最大次数,如果设置间隔为60,最大次数为3,那么服务器会在连续3次未收到响应(即180秒)后断开连接。

默认情况下,CentOS的SSH服务端可能未启用这些选项,若要防止空闲连接断开,可以修改该文件:

ClientAliveInterval 60

ClientAliveCountMax 3 这表示服务器会每60秒检测一次客户端,最多允许3次检测失败(总计180秒)才断开连接,修改后需重启SSH服务生效:

systemctl restart sshd

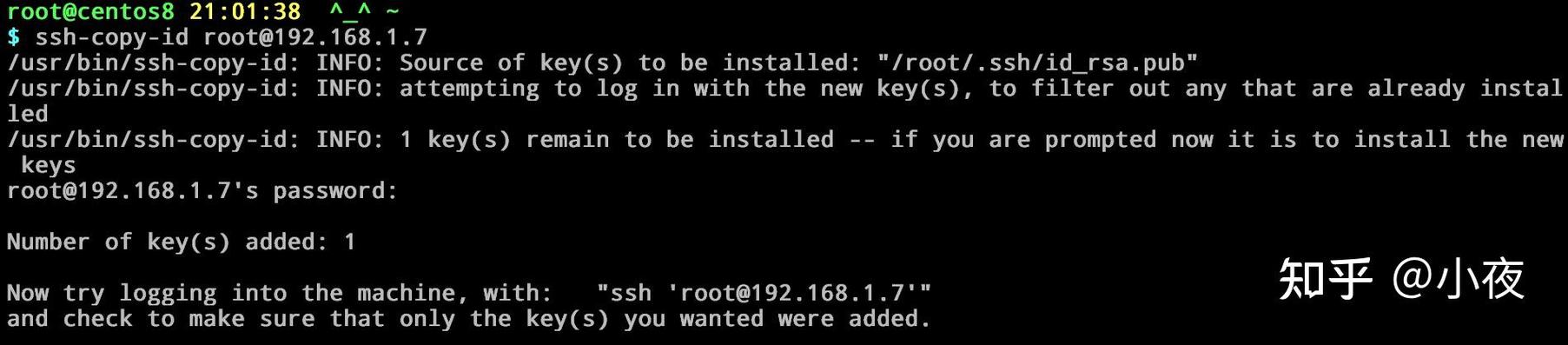

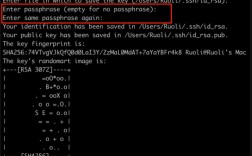

客户端也可配置相应参数主动维持连接,在用户家目录下的SSH配置文件~/.ssh/config中(若不存在可手动创建),可添加以下内容:

ServerAliveInterval 50

ServerAliveCountMax 2 这里ServerAliveInterval指定客户端每50秒向服务器发送一次存活请求,而ServerAliveCountMax表示允许连续未响应的次数,这样,客户端会在100秒无响应后尝试重连或断开,此设置针对所有SSH连接生效,也可为特定主机单独配置。

除了SSH自身的配置,系统级的TCP超时参数也会影响连接持久性,通过调整内核参数net.ipv4.tcp_keepalive_time,可以修改TCP连接发送存活探测包的间隔,查看当前值:

sysctl net.ipv4.tcp_keepalive_time

若要临时修改为每小时(3600秒)发送一次:

sysctl -w net.ipv4.tcp_keepalive_time=3600

需在/etc/sysctl.conf中添加net.ipv4.tcp_keepalive_time=3600才能永久生效,执行sysctl -p重新加载配置。

网络环境的不稳定性也是导致断开的重要原因,例如防火墙或中间路由器可能会丢弃长时间空闲的连接,在企业网络或云计算平台中,安全组策略和负载均衡器通常设有默认的空闲超时时间(如阿里云TCP默认900秒),若遇到此类情况,除了调整本地配置,还需联系网络管理员或云服务商确认中间设备的超时策略。

实际管理中,需根据具体场景平衡安全性与便利性,过长的超时时间可能增加安全风险,而过短则会影响使用体验,对于生产服务器,建议设置合理的存活检测间隔(如60-120秒),并限制重试次数(2-3次),结合终端多路复用器如tmux或screen,可在连接意外中断时恢复会话,避免操作丢失。

个人经验上,保持连接稳定不仅依赖配置优化,还需定期检查系统日志(如/var/log/secure)中的SSH连接记录,分析断开原因,网络延迟较高时,适当缩短ServerAliveInterval可能更有效;而对于内部稳定网络,则可延长超时时间减少冗余流量,最重要的是理解每个参数的实际作用,而不是盲目复制配置,只有针对性地调整,才能实现既可靠又高效的远程管理环境。