在服务器管理的日常操作中,远程访问是一项不可或缺的功能,对于使用 CentOS 系统的管理员来说,开启 SSH 协议是实现远程安全连接的基础步骤,SSH 作为一种加密的网络传输协议,能够在不可靠的网络环境中提供安全的通信链路,确保远程管理过程中的数据完整性和机密性。

CentOS 系统默认通常已经安装了 OpenSSH 服务器组件,如果尚未安装,可以通过 YUM 包管理器快速完成安装,只需在终端中输入以下命令:

yum install openssh-server

安装完成后,需要启动 SSH 服务并设置为开机自启,执行以下命令即可实现:

systemctl start sshd systemctl enable sshd

为了确保 SSH 服务正常运行,可以通过以下命令检查服务状态:

systemctl status sshd

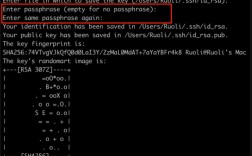

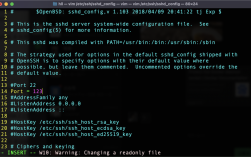

配置 SSH 是保证安全性的关键环节,SSH 的主要配置文件位于 /etc/ssh/sshd_config,通过编辑该文件,管理员可以根据实际需求调整各项参数,修改默认端口可以降低被自动化工具扫描的风险;禁止 root 用户直接登录能有效提升系统安全性;而启用公钥认证则比单纯使用密码更加安全可靠。

在修改配置文件时,务必谨慎操作,建议在修改前备份原始文件,以便出现问题时快速恢复,每次修改配置后,都需要重新加载 SSH 服务使更改生效:

systemctl reload sshd

防火墙配置也是不可忽视的环节,如果系统启用了 firewalld,需要放行 SSH 服务使用的端口,以下命令将默认的 SSH 端口加入防火墙允许列表:

firewall-cmd --permanent --add-service=ssh firewall-cmd --reload

若选择了自定义端口,则需指定具体端口号:

firewall-cmd --permanent --add-port=你的端口号/tcp firewall-cmd --reload

在实际使用过程中,可能会遇到各种连接问题,这时可以检查服务状态、确认防火墙设置、验证网络连通性,以及查看日志文件来排查故障,SSH 的日志通常位于 /var/log/secure,通过分析日志内容可以获得有价值的诊断信息。

从安全角度考虑,建议定期更新系统及 SSH 软件包以获取最新的安全补丁,遵循最小权限原则,仅授予必要用户访问权限,使用强密码或密钥认证,并考虑使用 fail2ban 等工具来防范暴力破解攻击。

作为系统管理员,我认为正确配置和维护 SSH 服务不仅是技术操作,更体现了对系统安全责任的重视,每一次安全设置调整都是对潜在风险的防范,这种谨慎的态度值得坚持,良好的安全实践应该成为每个管理员的职业习惯,毕竟在网络安全领域,预防远胜于补救。