CentOS入侵处理与防范

CentOS服务器被入侵后的处理步骤

当CentOS服务器被入侵后,首先需要采取紧急措施以控制损失并恢复系统安全,以下是详细的处理步骤:

1、断开网络连接:立即将服务器从网络中隔离,以防止进一步的恶意活动和数据泄露。

2、分析系统日志:检查系统日志(如/var/log/secure、/var/log/messages等)以确定入侵的时间、方式和影响范围。

3、查找异常进程和文件:使用命令如ps、top、lsof等查找系统中的异常进程和文件,特别注意那些消耗大量CPU或内存资源的进程。

4、清理恶意软件:一旦找到恶意软件,应立即停止其进程并删除相关文件,对于挖矿程序minerd,可以使用pkill命令杀死进程,然后删除程序文件。

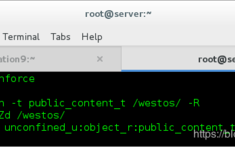

5、检查系统配置:检查系统配置文件(如/etc/passwd、/etc/shadow等)是否被篡改,以及是否有未知的用户账户被添加。

6、强化系统安全:更新系统和应用程序到最新版本,修补已知的安全漏洞,关闭不必要的服务和端口,加强防火墙规则。

7、数据备份与恢复:在清理系统之前,尽可能备份重要数据,完成清理后,可以从备份中恢复数据。

8、提交解除隔离申请:如果服务器被云服务提供商隔离,按照其要求提交解除隔离的工单申请。

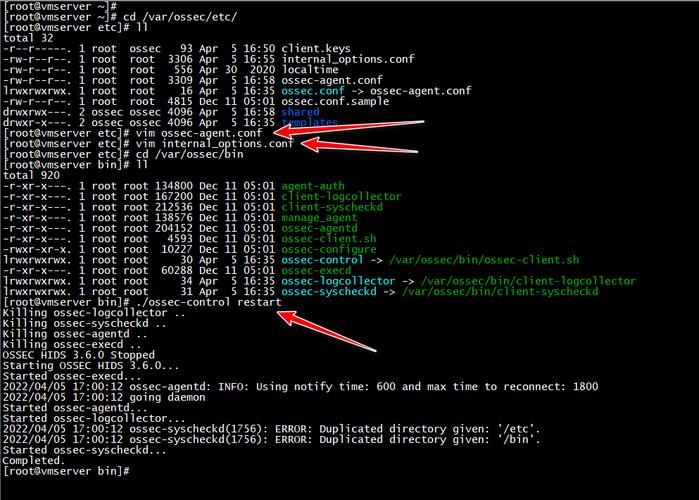

9、监控与审计:在系统恢复后,持续监控系统活动,确保没有再次被入侵,定期进行安全审计,检查系统配置和日志。

CentOS入侵防范策略

为了防止CentOS服务器未来再次遭受入侵,可以采取以下防范措施:

1、最小化安装:只安装必要的软件包和服务,减少潜在的攻击面。

2、定期更新和维护:保持系统和所有软件包的最新状态,及时安装安全补丁。

3、强化访问控制:使用强密码策略,限制root登录,设置复杂的用户权限和认证机制。

4、网络隔离与监控:利用防火墙和IDS/IPS系统监控和限制进出服务器的网络流量。

5、日志管理:启用和配置系统日志记录功能,定期审查日志以检测异常活动。

6、教育与培训:提高IT团队的安全意识,定期进行安全培训和演练。

FAQs

1、如何检查CentOS服务器是否已经被植入了挖矿程序?

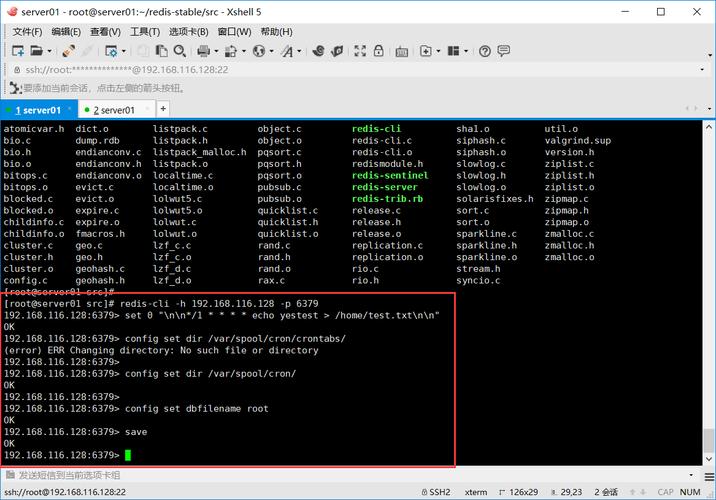

可以通过查看系统资源占用情况来初步判断,使用top或htop命令查看CPU和内存使用率,如果发现有不明进程占用大量资源,可能是挖矿程序,进一步地,可以使用ps ef或netstat anp命令查找可疑的网络连接和进程,还可以检查计划任务(cron jobs),看是否有定时执行的挖矿脚本。

2、CentOS服务器被入侵后,如何避免数据丢失并尽快恢复服务?

立即断开服务器的网络连接以防数据进一步泄露,根据系统日志和进程信息确定入侵的范围和程度,如果可能,尝试从最近的备份中恢复数据和服务,如果没有备份或备份不可用,可以考虑使用专业的数据恢复服务来尝试恢复丢失的数据,在清理和恢复过程中,务必确保系统的安全性,避免再次被入侵,重新配置系统安全设置,加强防护措施,并定期进行安全审计和监控。