CentOS漏洞

CentOS 是一个基于 Red Hat Enterprise Linux (RHEL) 的开源操作系统,广泛应用于服务器和云计算环境中,由于其与 RHEL 的紧密联系,CentOS 继承了许多 RHEL 的安全更新和补丁机制,尽管有这些安全措施,CentOS 仍然会面临各种安全漏洞的威胁,需要持续关注和及时更新。

常见漏洞及其影响

1、缓冲区溢出漏洞(CVE20177308):

描述:Linux 内核的packet_set_ring() 函数中存在缓冲区溢出问题。

影响:本地攻击者可以使用 CAP_NET_RAW 访问进行攻击,导致系统崩溃。

2、散列算法漏洞(CVE20168646):

描述:Linux 内核的shash_async_export() 函数允许无特权的本地用户尝试强制用内核的散列算法来解密一个空数据集。

影响:可能导致信息泄露或未授权的数据访问。

3、SLABOutofBounds 读取和内存损坏(CVE201610208):

描述:手动将 EXT4 分区安装为只读时,可能会导致 SLABOutofBounds 读取和内存损坏。

影响:可能导致数据损坏或系统不稳定。

4、SCTP 处理漏洞(CVE20175986):

描述:如果套接字 tx 缓冲区已满,可能会触发 Linux 内核的sctp_wait_for_sndbuf 函数中的 BUG_ON。

影响:可能导致应用程序崩溃或拒绝服务。

5、seq_file 实现漏洞(CVE20167910):

描述:在 Linux 内核的seq_file 实现中发现了内存操纵漏洞。

影响:本地攻击者可以提升权限或执行任意代码。

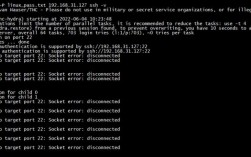

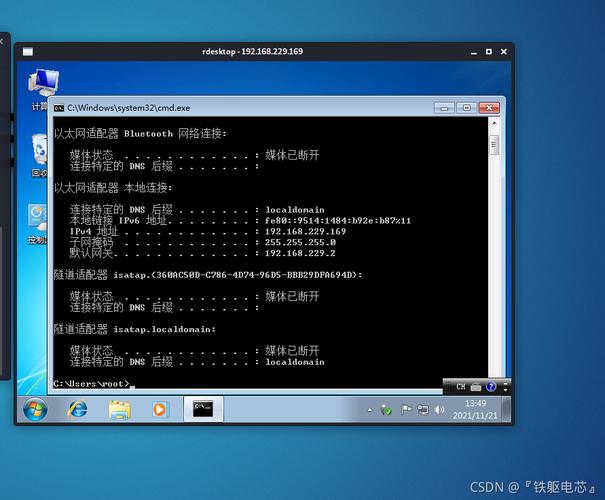

6、CentOS Web Panel 远程命令执行漏洞(CVE202244877):

描述:Centos Web Panel 7 版本 < 0.9.8.1147 在 /login/index.php 组件中存在漏洞,允许未经身份验证的远程攻击者通过精心设计的 HTTP 请求执行任意系统命令。

影响:可能导致完全的系统接管。

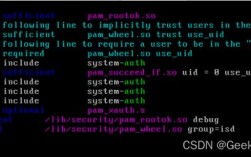

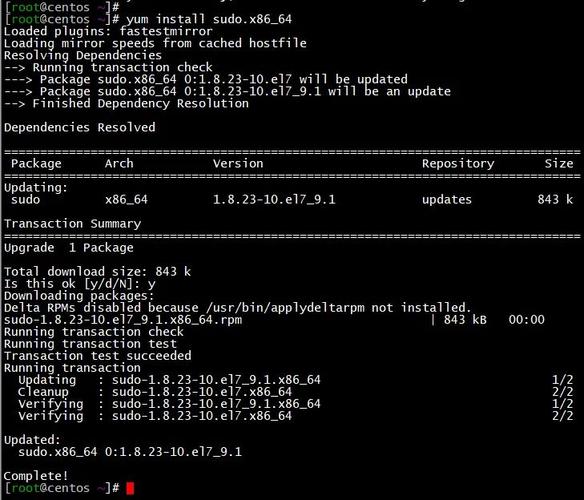

7、Sudo 堆缓冲区溢出漏洞(CVE20213156):

描述:Sudo 1.9.5p2 版本之前存在堆缓冲区溢出问题,普通用户可以将自身身份提升为 root。

影响:可能导致权限提升和系统控制。

修复建议

针对上述漏洞,以下是一些通用的修复步骤和建议:

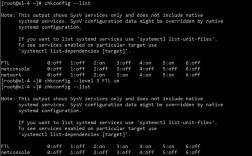

1、及时更新系统:使用 yum 工具清理缓存并安装所有软件和系统更新。

```bash

yum clean all

yum y update

```

2、重启系统:如果有漏洞需要重启,可以安全地重启系统。

```bash

reboot

```

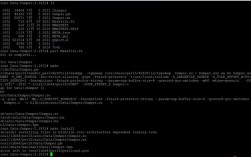

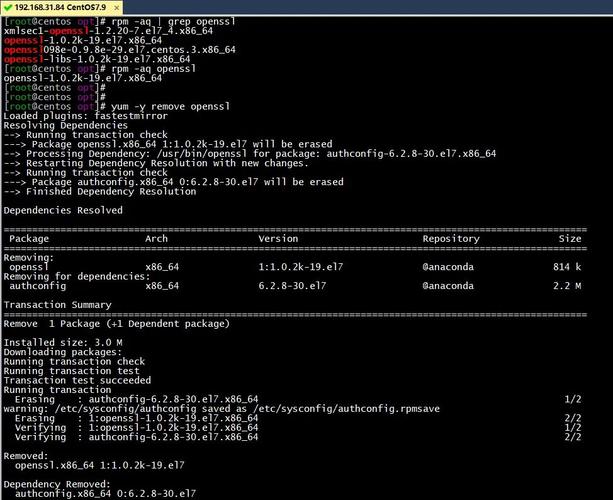

3、检查特定软件的更新:对于特定的软件漏洞,如 CentOS Web Panel,应升级到最新版本。

4、定期审计和监控:定期对系统进行安全审计和监控,及时发现和修复潜在的安全问题。

相关问答FAQs

Q1: 如何判断我的系统是否受到某个漏洞的影响?

A1: 你可以通过查看系统的日志文件和错误报告来初步判断,使用相关的诊断工具和脚本(如 CVE20213156 的检测脚本)可以更准确地确认漏洞的存在。

Q2: 更新系统是否会对现有应用产生影响?

A2: 一般情况下,系统更新是为了修复漏洞和提升安全性,不会对现有应用产生负面影响,但在更新前,建议备份重要数据以防万一。