CentOS 漏洞分析与应对

背景介绍

CentOS 是一款基于Red Hat Enterprise Linux(RHEL)的开源操作系统,广泛应用于服务器环境,因其稳定性和安全性备受青睐,像所有复杂的软件系统一样,CentOS 也不可避免地存在漏洞,这些漏洞可能来源于内核、软件包或依赖库等各个层面,且容易被恶意攻击者利用,造成数据泄露、权限提升甚至系统崩溃等问题。

漏洞类型

本地提权漏洞:如CVE20213156,Sudo堆缓冲区溢出漏洞允许普通用户通过特定操作提升为root权限。

远程代码执行漏洞:OpenSSH中的漏洞(如CVE20246387)允许未经身份验证的攻击者在特定条件下执行任意代码。

文件覆盖漏洞:例如CVE20220847,Linux脏管漏洞,通过创建特殊管道实现任意文件的页面缓存覆盖,可能导致权限提升。

影响范围

不同的漏洞影响不同版本的CentOS:

CVE20213156 (Sudo 堆缓冲区溢出漏洞)

影响版本: Sudo版本低于1.9.5p2

修复措施: 升级Sudo到1.9.5p2或更高版本

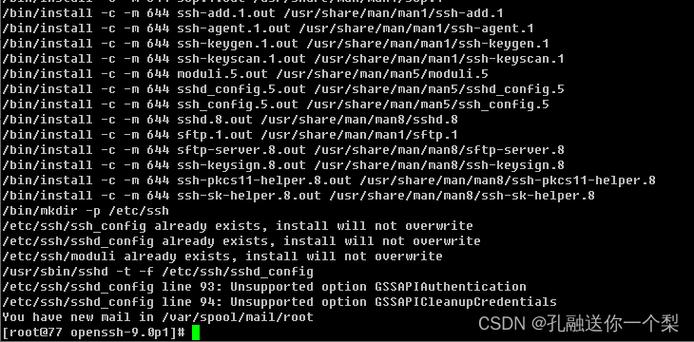

CVE20246387 (OpenSSH远程代码执行漏洞)

影响版本: OpenSSH 9.8p1之前的版本

修复措施: 升级OpenSSH到9.8p1或更高版本

CVE20220847 (DirtyPipe/Dirty Pipe漏洞)

影响版本: Linux内核 >= 5.8且< 5.16.11, 5.15.25, 5.10.102

修复措施: 升级Linux内核到5.16.11, 5.15.25或5.10.102

解决方案

针对上述漏洞,可以采取以下措施进行防范和修复:

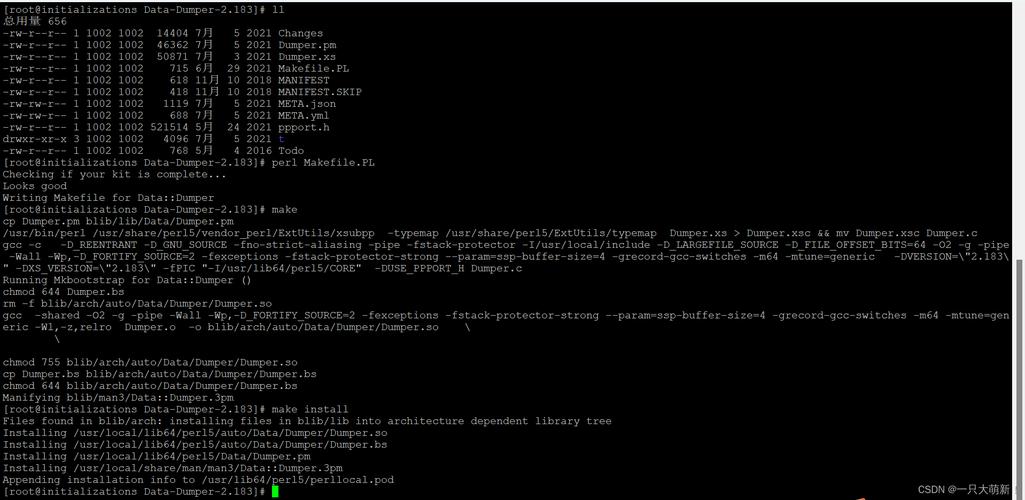

定期更新与补丁管理

确保系统及时安装安全更新和补丁,这是防止已知漏洞被利用的最有效手段,使用yum update命令可以检查并安装大多数常见的安全补丁。

示例命令:

- sudo yum update

启用自动更新

对于不能经常手动检查更新的系统,可以配置YUM的自动更新功能,确保系统始终处于最新状态。

编辑/etc/yum/yumcron.conf文件,添加以下内容:

- apply_updates = yes

然后启动yumcron服务:

- sudo systemctl enable now yumcron

强化访问控制

限制对敏感端口和服务的访问,仅允许受信IP地址访问关键服务,使用防火墙(如firewalld或iptables)来实施严格的访问控制策略。

使用firewalld设置规则:

- sudo firewallcmd permanent addrichrule='rule family="ipv4" source address="trusted_ip" port protocol="tcp" port="22" accept'

- sudo firewallcmd reload

日志监控与审计

定期检查系统日志,及时发现异常活动,可以使用auditd来监控和记录系统中的关键事件,如登录失败、权限变更等。

安装并配置auditd:

- sudo yum install audit

- sudo systemctl enable now auditd

- sudo auditctl a exit,always F arch=b64 S exit F path=/bin/su k privileged

查看审计日志:

- sudo ausearch k privileged

入侵检测与预防

部署入侵检测系统(IDS)和入侵防御系统(IPS),实时监测网络流量和系统行为,识别潜在的攻击行为并采取相应措施。

常见IDS工具包括:Snort、Suricata等。

最小权限原则

遵循最小权限原则,为用户和进程分配完成其任务所需的最低权限,减少潜在的攻击面。

创建具有最小权限的用户:

- sudo useradd limiteduser

- sudo passwd limiteduser

并为该用户分配必要的权限。

定期备份与恢复计划

定期备份重要数据和系统配置,确保在发生安全事件时能够迅速恢复,制定详细的应急响应计划,包括如何隔离受感染系统、如何通知相关人员以及如何恢复服务。

使用rsync进行备份:

- sudo rsync avz delete /source/ /backup/

恢复时只需反向操作即可。

相关问答FAQs

Q1: 如何检查系统是否受到CVE20246387漏洞的影响?

A1: 可以通过检查OpenSSH的版本来确定是否受影响,执行以下命令:

- ssh V

如果版本低于9.8p1,则应升级OpenSSH。

Q2: 如何更改Sudo的配置以减少漏洞风险?

A2: 确保Sudo配置文件(/etc/sudoers)中没有不必要的权限分配,特别是避免使用NOPASSWD标志,除非绝对必要,定期审查并更新Sudo用户列表。

Q3: 如何应对未知的或新发现的漏洞?

A3: 对于未知或新发现的漏洞,首先保持冷静,迅速隔离受影响的系统以防止进一步损害,参考官方安全公告和社区资源,寻找缓解措施或临时解决方案,应用永久修复并进行全面的安全审计。