SSH连接报错排查指南:从问题定位到解决方案

作为服务器管理员或开发者,使用SSH(Secure Shell)远程连接服务器是日常工作的重要环节,SSH报错信息常常让人感到困惑,尤其是当错误提示不够明确时,本文将针对常见的SSH报错场景,提供系统的排查思路与解决方案,帮助用户快速恢复连接并避免类似问题再次发生。

一、SSH连接报错的常见类型及原因

1、“Connection Timed Out”或“Connection Refused”

现象:尝试连接时长时间无响应,最终提示超时或被拒绝。

可能原因:

- 目标服务器未启动SSH服务(如sshd未运行)。

- 服务器防火墙拦截了SSH端口(默认22端口)。

- 本地网络或服务器网络配置异常(如路由错误)。

解决方案:

- 检查目标服务器SSH服务状态:systemctl status sshd(Linux系统)。

- 确认防火墙是否放行SSH端口:ufw status(若使用UFW)或iptables -L。

- 使用telnet [IP] 22测试端口连通性,若不通则排查网络配置。

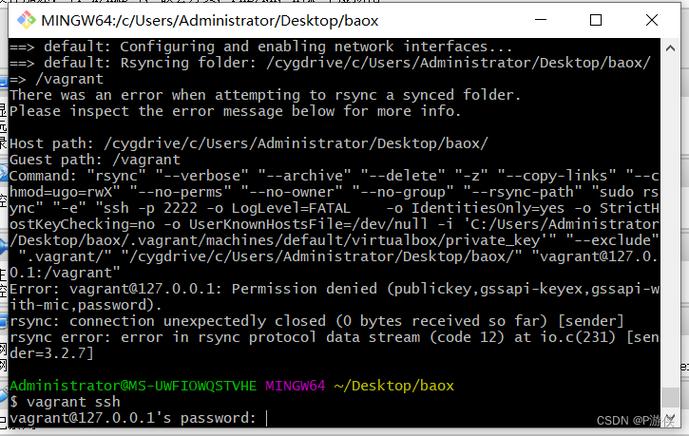

2、“Permission Denied (publickey)”

现象:密钥认证失败,提示权限被拒绝。

可能原因:

- 客户端私钥文件权限过于开放(如权限设置为777)。

- 服务器未正确配置公钥(~/.ssh/authorized_keys格式错误)。

- SSH服务配置禁用了密钥登录(如PasswordAuthentication被误开启)。

解决方案:

- 调整私钥文件权限:chmod 600 ~/.ssh/id_rsa。

- 检查服务器authorized_keys文件,确保公钥内容完整且无多余字符。

- 修改SSH配置文件/etc/ssh/sshd_config,确认PubkeyAuthentication yes。

3、“Host Key Verification Failed”

现象:首次连接服务器时提示主机密钥验证失败。

可能原因:

- 服务器重装系统后,SSH密钥发生变更。

- 本地known_hosts文件中存在旧密钥记录。

解决方案:

- 删除本地~/.ssh/known_hosts中对应IP的旧记录:ssh-keygen -R [IP]。

- 确认服务器密钥变更是否合理(如运维操作导致)。

二、进阶排查:日志分析与调试模式

若上述方法无法解决问题,可通过SSH的日志和调试功能进一步定位原因。

1、查看SSH服务日志

- 服务器端日志路径:/var/log/auth.log(Debian/Ubuntu)或/var/log/secure(CentOS/RHEL)。

- 搜索关键词“sshd”过滤日志,观察连接失败时的具体报错信息。

2、启用SSH客户端调试模式

- 添加-v参数输出详细日志:ssh -v user@host。

- 通过日志可查看握手过程、密钥交换等细节,

debug1: Authenticating to host:22 as 'user'

debug1: SSH2_MSG_KEXINIT sent若日志显示“No supported authentication methods available”,需检查服务端认证配置。

**三、预防SSH报错的运维建议

1、标准化配置管理

- 使用Ansible、Chef等工具统一管理SSH配置文件(sshd_config),避免人工修改失误。

- 定期备份/etc/ssh/目录,防止配置丢失或损坏。

2、强化安全策略

- 禁用root直接登录:设置PermitRootLogin no。

- 启用双因素认证(如Google Authenticator)提升账户安全性。

- 限制IP访问:通过防火墙或AllowUsers配置仅允许可信IP连接。

3、定期维护与更新

- 升级SSH服务至最新版本,修复已知漏洞(如OpenSSH的安全更新)。

- 清理过期密钥:定期检查authorized_keys文件,移除无效公钥。

个人观点

SSH报错看似复杂,但多数问题源于配置偏差或环境变动,掌握基础排查方法后,90%的报错可在5分钟内解决,对于运维人员而言,建立规范的流程(如变更记录、配置审核)比被动修复更重要,遇到报错时,保持冷静,逐层分析日志,往往能快速定位根源,切勿忽视“小问题”——一次权限配置失误可能导致严重的安全隐患。