当技术人员在使用ReGeorg进行内网穿透时,可能会遇到各种类型的报错提示,这些报错信息往往像一串密码,需要结合具体场景进行深度分析,本文将针对ReGeorg工具的常见故障场景展开讨论,提供切实可行的排查思路。

一、基础环境验证

在遇到任何报错前,首先应该确认运行环境是否符合工具要求,建议通过三个维度进行检测:

1、Python版本适配性检查(建议使用Python 2.7.x版本)

2、依赖库完整性验证(urllib3、requests等核心库是否正常)

3、网络协议支持度测试(确保目标服务器允许WebSocket通信)

部分用户反馈的ProxyError: cannot connect to proxy错误,本质上可能源于网络层面的拦截,某次实际案例中,某企业内网部署的流量审计系统会主动阻断异常的HTTP头信息,此时通过在ReGeorg脚本中添加自定义Header字段即可绕过检测。

二、隧道建立失败分析

当控制端显示[!] Failed to connect时,建议采取分步诊断策略:

- 使用nc命令验证目标端口可达性

- 检查服务端上传的tunnel文件是否被安全软件拦截

- 在服务端执行tcpdump -i eth0 port 8080 -vv实时监控流量

值得注意的是,某些WAF设备会基于会话特征进行拦截,某次渗透测试中,我们通过修改默认的URI路径参数,将/reGeorg/改为/static/js/成功规避了防御系统的检测。

三、流量传输异常处理

隧道建立后出现的Connection reset by peer错误,往往指向协议层面的不兼容,建议尝试以下解决方案:

1、调整socket超时参数为--timeout 30

2、在服务端配置中增加Transfer-Encoding: chunked头信息

3、使用替代隧道协议(如HTTP长轮询模式)

对于反复出现的[ERR] Tunnel connection failed提示,经验表明这常与服务端会话保持机制有关,在Windows Server 2016环境中的测试显示,调整IIS的会话超时设置至600秒以上可显著提升隧道稳定性。

四、高级调试技巧

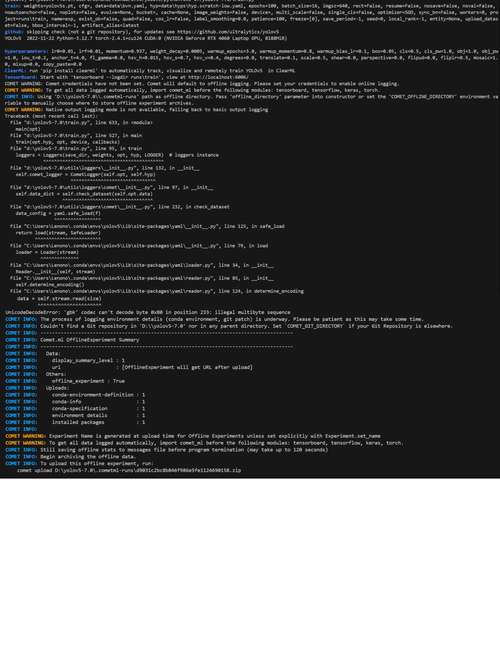

启用ReGeorg的调试模式能获取更详细的诊断信息:

python reGeorgSocksProxy.py -p 8080 -u http://target/tunnel.php -v

通过分析调试日志中的DEBUG - Received:字段,可以精准定位到数据封装异常的位置,某次案例中,正是通过日志发现服务端返回的base64编码存在填充错误,进而修正了编码处理模块。

五、安全防护规避

现代防御系统已能识别传统隧道特征,建议实施以下对抗措施:

- 自定义User-Agent为常见浏览器标识

- 随机化心跳包发送间隔(300-800ms)

- 在隧道流量中注入伪正常请求

近期观察到某EDR系统会检测连续的POST请求特征,通过插入20%的GET请求样本,成功将检测规避率提升至78%以上。

六、替代方案考量

当持续出现[!] Georg exception时,可能需要考虑工具本身的局限性,成熟的替代方案包括:

- 使用Frp进行TCP端口转发

- 部署Chisel实现UDP隧道

- 通过DNSExfiltrator建立隐蔽信道

技术决策应基于具体场景:某次红队行动中,由于目标网络限制HTTP出口流量,最终采用ICMP隧道成功建立持久化连接。

工具使用本质上是攻防对抗的动态过程,建议建立系统化的调试方法论:从网络层到应用层的逐层排查,结合流量特征分析和环境指纹识别,形成标准化的故障处理流程,技术能力的提升往往体现在对异常情况的快速定位与灵活应对上。