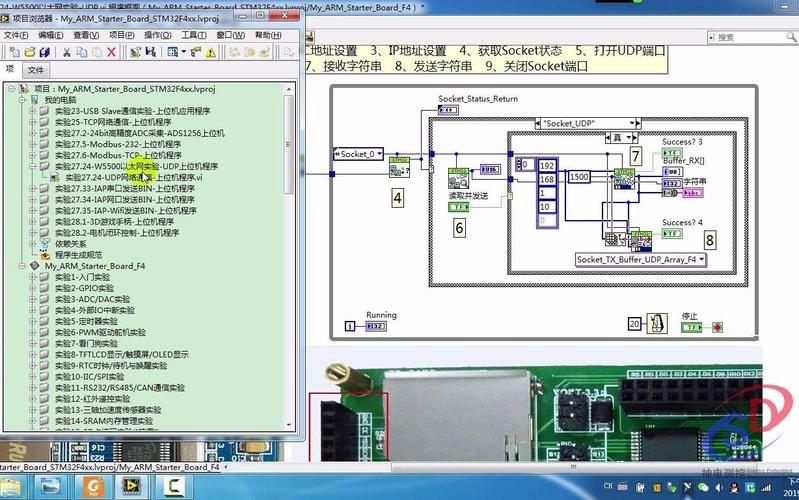

LabVIEW UDP通讯报错?资深工程师的实用解决指南

UDP通讯作为LabVIEW中高效、低延迟的数据传输方式,在工业控制、数据采集、设备监控等场景中扮演着关键角色。"通讯报错"四个字却让不少开发者眉头紧锁,当你的LabVIEW程序突然弹出错误代码54、56、66,或是连接莫名中断、数据包神秘丢失时,问题究竟出在哪里?我结合多年现场调试经验,为你梳理最常见陷阱及高效排查路径。

核心报错与根本原因解析

错误 54:端口被占用或不可访问

- 现象: 尝试绑定端口时失败,提示“Port is already in use”或类似错误54信息。

- 排查:

- 检查端口占用: 在操作系统命令行(Windows:

netstat -ano | findstr :<端口号>;Linux/macOS:netstat -anp | grep :<端口号>)查找占用该端口的进程ID,确认是否为其他LabVIEW实例或未知程序占用。 - 端口权限: 低于1024的端口通常需要管理员权限才能绑定,尝试使用大于1024的端口号(如4000以上),或确保程序以管理员身份运行。

- 防火墙拦截: 操作系统或网络防火墙可能阻止了LabVIEW对特定端口的访问,临时禁用防火墙测试,或为LabVIEW程序添加出入站规则。

- 网络适配器状态: 确保目标网络适配器(网卡)已启用且连接正常。

- 检查端口占用: 在操作系统命令行(Windows:

错误 56:接收超时

- 现象:

UDP Read函数在指定超时时间内未收到任何数据包。 - 排查:

- 发送端状态: 确认发送端程序是否正常运行?目标IP和端口是否配置正确?发送逻辑是否被意外中断?

- 网络连通性: 使用

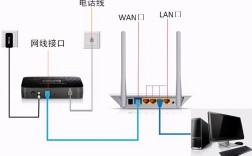

ping <目标IP>检查基础网络是否畅通,物理线路、交换机/路由器故障、IP地址冲突均会导致中断。 - IP地址与子网掩码: 确保通讯双方位于同一子网(或路由器已正确配置路由),验证本地IP、目标IP及子网掩码设置。

- 防火墙拦截(入站): 接收端防火墙可能阻止了来自发送端的数据包。

- 超时设置过短: 评估网络延迟和发送频率,适当增加

UDP Read的超时时间。 - 缓冲区溢出: 高频率发送小包可能导致接收端缓冲区溢出丢包,尝试增大接收缓冲区(

UDP Read的max size参数或LabVIEW性能设置中的UDP缓冲区大小)。

- 现象:

错误 66:发送失败

- 现象:

UDP Write函数无法将数据包发送出去。 - 排查:

- 目标地址不可达: 检查目标IP地址是否正确且可达?目标主机是否在线?网络路由是否畅通?

- 网络适配器问题: 检查发送端使用的网络适配器是否连接正常?尝试禁用/启用网卡或重启机器。

- 防火墙拦截(出站): 发送端防火墙可能阻止了向目标地址和端口的出站数据包。

- ARP问题(局域网): 目标IP的MAC地址解析失败,尝试在命令行

arp -a查看ARP缓存,或ping一下目标IP刷新缓存。 - 广播/多播限制: 发送广播(如

255.255.255)或多播数据时,可能受网络设备或操作系统策略限制。

- 现象:

数据包丢失或乱序

- 现象: 接收端数据不完整、顺序错乱或间歇性丢失。

- 排查:

- UDP协议特性: 牢记UDP本身不保证可靠传输、不保证顺序,设计协议时需考虑应用层确认、重传、序列号机制。

- 网络拥塞: 高流量可能导致路由器/交换机丢包,监控网络带宽使用情况,优化数据发送频率和大小。

- 缓冲区不足: 发送端或接收端操作系统或LabVIEW的UDP缓冲区过小,无法及时处理数据包。重点调整: 在LabVIEW执行菜单“工具”->“性能”->“网络设置”中,显著增大“默认UDP发送缓冲区大小(kB)”和“默认UDP接收缓冲区大小(kB)”(例如从8kB增大到512kB甚至更大)。

- 处理速度不匹配: 发送速率远高于接收端处理能力,导致接收缓冲区溢出,优化接收端代码效率,或降低发送频率。

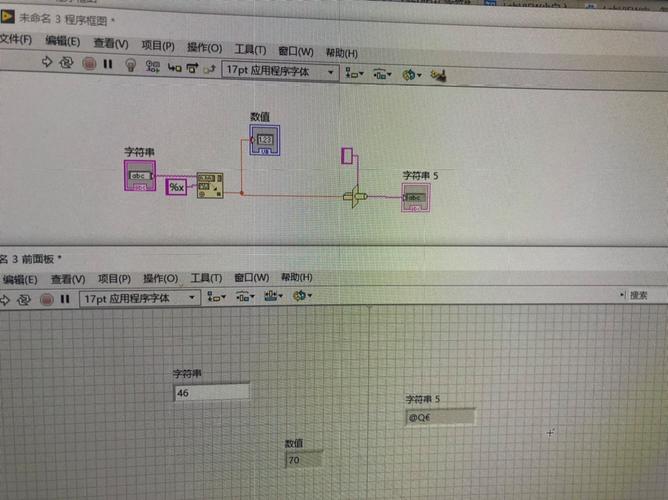

数据解析错误

- 现象: 接收到的数据字节流无法正确解析为预期的数据类型(如数值、字符串、簇)。

- 排查:

- 字节序问题: 通讯双方(不同操作系统、不同硬件平台)的字节序(Big-Endian / Little-Endian)不一致,在

UDP Read后使用Type Cast或Flatten/Unflatten函数时务必明确指定字节序。 - 数据格式协议不一致: 发送端和接收端对数据包的格式定义(如各字段长度、类型、顺序)必须严格一致,仔细核对双方的打包(

Flatten,Type Cast等)和解包逻辑。 - 字符串编码: 发送和接收字符串时,确保编码一致(如ASCII, UTF-8)。

- 字节序问题: 通讯双方(不同操作系统、不同硬件平台)的字节序(Big-Endian / Little-Endian)不一致,在

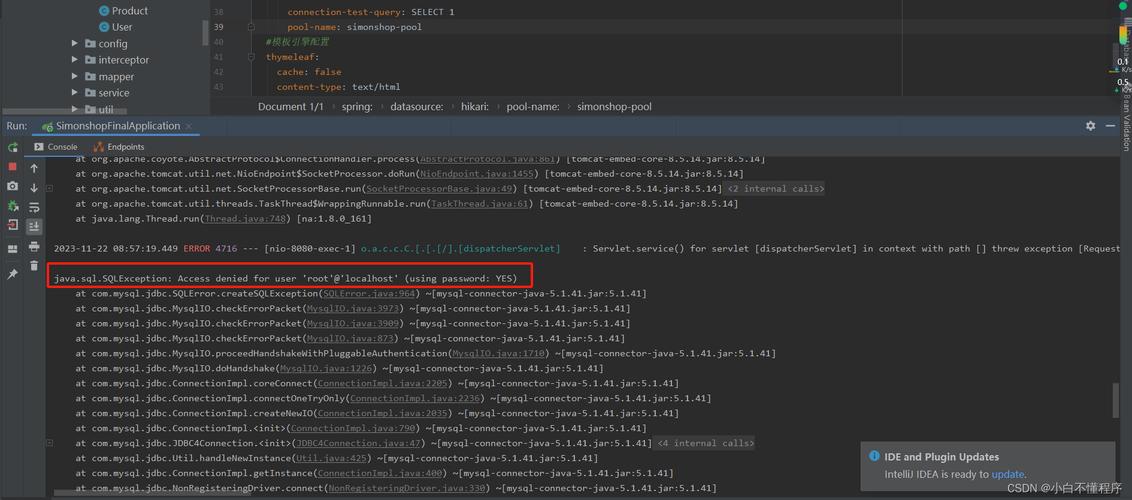

实战案例:一个子网掩码引发的“血案”

我曾调试一套设备监控系统,发送端(IP: 192.168.1.10, 掩码:255.255.255.0)向接收端(IP: 192.168.2.20, 掩码:255.255.255.0)发送UDP数据,始终报错66,表面看网络通(能ping通网关),但UDP不通。症结在于: 两台设备不在同一子网(192.168.1.x 与 192.168.2.x),且默认网关未正确配置或路由器未设置静态路由,修改接收端IP为192.168.1.20后,通讯立刻恢复,这提醒我们,基础的网络配置检查永远是第一步。

高效调试工具箱

- LabVIEW内置工具:

Simple UDP.lvlib(位于vi.lib\Utility\UDP)提供了更易用的UDP通讯模板。NI I/O Trace工具可深入追踪底层网络调用。 - 系统命令行工具:

ping:测试网络连通性。netstat -ano:查看端口占用和连接状态。arp -a:查看ARP缓存(解决局域网内IP-MAC映射问题)。tracert/traceroute(Windows/Linux):追踪数据包路径,排查路由故障。

- 专业网络抓包: Wireshark是网络分析的黄金标准,它能捕获网卡上的所有原始数据包,让你清晰看到:数据包是否发出?是否到达目标?内容是否正确?是排查复杂网络问题的终极武器。

- 代码健壮性增强:

- 循环冗余校验(CRC): 在应用层为数据包添加校验码,接收端验证数据完整性。

- 序列号 & 确认重传: 为关键数据包编号,要求接收方返回ACK确认,未收到ACK则重传。

- 心跳包机制: 定期发送小数据包,用于检测连接是否存活。

调试心法:耐心与系统化

解决LabVIEW UDP通讯报错,没有万能钥匙,核心在于系统化的排查思路:从最底层的物理连接、IP配置开始,逐步向上检查防火墙、操作系统设置、LabVIEW缓冲区、字节序,最后聚焦应用层协议设计,每次修改只变动一个变量,并观察结果,Wireshark抓包往往能提供最直接的证据,记得去年处理一个数据错乱问题,最终发现是客户在发送端误用了Flatten To XML而接收端用Unflatten From String解析,这种隐蔽错误只能靠仔细比对代码和数据流才能发现。

UDP通讯的调试是对开发者网络知识、LabVIEW功底和耐心的综合考验,它要求我们既要理解协议本身的“不可靠”特性,又要在应用层通过巧妙的机制去弥补这种不可靠,构建出满足需求的高效通讯链路,当你的数据流终于稳定穿梭于网络两端时,那份成就感足以抵消调试过程中的所有疲惫——这或许就是工程师的乐趣所在。

一次成功的数据传输背后,是无数次报错调试的积累;稳定的UDP通讯链路,始于对每一个细节的精准把控。