CentOS查看端口被谁占用并定位访问源IP:一条命令揪出“幕后黑手”

服务器突然卡顿,CentOS查看端口被谁占用成了运维群里最高频的求助。别急着重启,先把“谁”和“从哪来”摸清楚,再动刀也不迟。下面这套组合拳,我自己在生产线上一遍遍磨出来的,**三分钟定位进程+访问源IP**,不花里胡哨,直接能救命。

先锁定端口:lsof 比 netstat 更干脆

老习惯先敲 netstat -tunlp,其实输出太挤,眼睛容易看花。我直接上 lsof:

lsof -i :被占用的端口号

示例:

lsof -i :6379

回显里PID、进程名、用户一清二楚,**记住 PID**,下一步就要揪它老巢。

再追进程详情:ps 一看就知道是不是“内鬼”

拿着刚拿到的 PID,继续:

ps -ef | grep PID

这条能把启动命令、启动时间、所属用户全抖出来。若发现是自家服务,算你走运;**要是莫名奇妙的 Python、Java 进程**,基本中奖,赶紧继续往下薅。

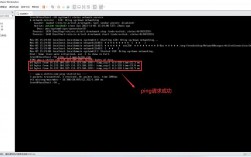

实时抓连接:ss 命令比 netstat 快十倍

想定位访问源 IP,别用老掉牙的 netstat,ss 速度肉眼可见:

ss -antp | grep :端口号

示例:

ss -antp | grep :6379

输出里Recv-Q、Send-Q、Foreign Address全都有,**Foreign Address 列就是访问源 IP+端口**,谁连你一目了然。看见陌生 IP 先别封,先记下来,多抓几次对比,排除运维同事本人的误操作。

持续监控:组合 watch + ss 做“实时大屏”

遇到间歇性连接,只敲一次命令容易错过,用 watch 刷新:

watch -n 1 'ss -antp | grep :端口号'

**每秒刷新一次**,谁连、谁断,屏幕上一目了然。这招在**晚上应急值守**时特别好使,手机拍个小视频,第二天给开发复盘,对方再也甩不了锅。

日志兜底:iptables 最近模块留痕

若当时没抓到现形,别慌,把日志打开,下次再来就能留证据:

iptables -I INPUT -p tcp --dport 端口号 -j LOG --log-prefix "可疑连接 "

示例:

iptables -I INPUT -p tcp --dport 6379 -j LOG --log-prefix "可疑连接 "

后面只要有人碰这个端口,/var/log/messages 里就会出现“可疑连接 + 源 IP”,**配合 awk 简单过滤**就能出报表,领导看了都说专业。

一键脚本:把以上步骤压成 15 秒搞定

懒得一次次手敲?把下面脚本保存成 check_port.sh:

#!/bin/bashPORT=$1

echo "=== 端口 $PORT 占用与连接清单 ==="

lsof -i :$PORT

echo ""

echo "=== 进程详情 ==="

ps -ef | grep $(lsof -t -i :$PORT) | grep -v grep

echo ""

echo "=== 当前活跃连接 ==="

ss -antp | grep :$PORT

赋权:

chmod +x check_port.sh

使用:

./check_port.sh 6379

**一次性输出进程、命令、所有外来 IP**,凌晨两点排障也能半睡半醒间搞定。

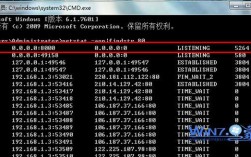

常见坑提醒

- 权限不够:普通账号跑

lsof可能看不着进程,加sudo或者直接 root 最省心。 - TIME_WAIT 洪水:ss 输出里大量 TIME_WAIT 别紧张,**这是正常四次挥手残留**,关键看 ESTABLISHED。

- IPv6 干扰:如果服务器监听 :::端口,记得把

grep条件放宽,别漏掉 IPv6 连接。

收尾:确认无误再动刀

端口、进程、源 IP 三方信息都对上后,再决定是**加防火墙、杀进程**,还是**升级应用**。千万别一上来就 kill -9,万一是老板在跑报表,年终奖就飞了。

整套下来,**CentOS查看端口被谁占用并定位访问源IP**不再是玄学,而是可复制、可落地的三板斧。记得把脚本丢到跳板机,下次谁再喊“服务器又卡了”,你两分钟给他甩份报告,**技术价值直接拉满**。