在当今网络环境中,数据库安全是网站运营的核心议题,作为网站管理员,我经常遇到各种安全威胁,其中SQL注入攻击尤为常见,MySQL报错注入是一种特定形式的注入攻击,它利用数据库的错误响应机制来窃取敏感信息,理解其原理,不仅能帮助识别风险,还能有效加固防御,我将详细解析MySQL报错注入的工作机制,分享实际案例,并强调防护措施的重要性。

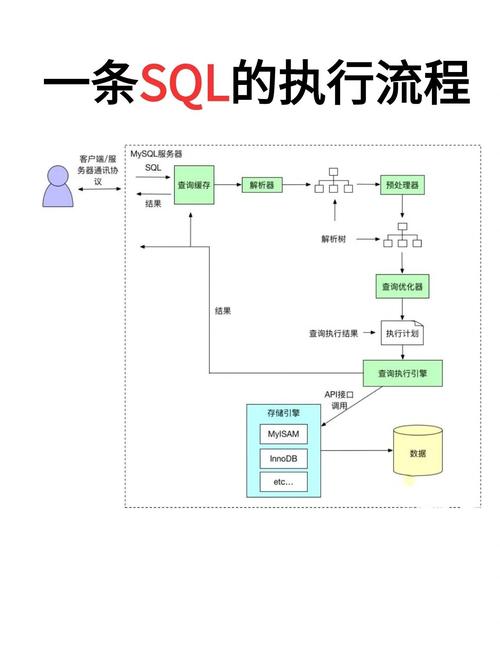

MySQL报错注入的原理基于一个简单事实:当数据库执行恶意SQL查询时,如果引发错误,错误消息可能包含关键数据如数据库名、表结构或用户信息,攻击者通过精心构造输入,让应用程序向MySQL发送非正常查询,导致系统返回错误而非预期结果,在这个过程中,错误日志或页面输出泄露了本应隐藏的细节,在用户输入字段中注入特殊代码,迫使数据库执行聚合函数或子查询组合,从而触发错误并暴露数据,核心在于错误消息的利用——攻击者不需要直接获取查询结果,只需分析错误反馈就能拼凑出完整情报。

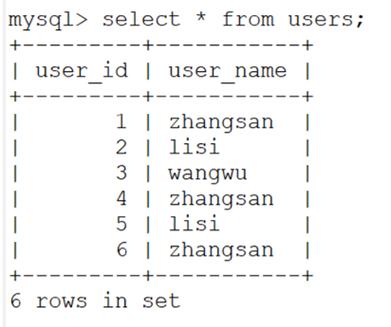

让我们通过一个典型示例来说明,假设一个网站使用PHP和MySQL处理用户登录,表单中有一个用户名输入框,后端代码直接将输入拼接到SQL查询中,正常情况下,查询类似SELECT * FROM users WHERE username = '输入值',攻击者可能输入' AND (SELECT 1 FROM (SELECT COUNT(*), CONCAT((SELECT version()), 0x3a, FLOOR(RAND()*2)) AS x FROM information_schema.tables GROUP BY x) y) --,这段代码利用RAND()和GROUP BY制造冲突,导致MySQL返回错误如"Duplicate entry '5.7.34:1' for key 'group_key'",5.7.34"就是数据库版本号,通过反复测试,攻击者能逐步提取表名、列内容甚至管理员密码,这种方式高效隐蔽,因为错误消息往往被开发者忽略或未做屏蔽处理。

这种攻击的危害性不容小觑,一旦成功,它可能导致数据泄露、用户隐私侵犯或整个网站瘫痪,敏感信息如客户邮箱、支付细节或内部配置被窃取,不仅损害用户信任,还可能触发法律纠纷,作为网站管理员,我见过不少案例:小型电商因报错注入丢失订单数据,流量暴跌;论坛平台用户账号被盗用,引发连锁安全问题,更糟的是,攻击成本低——只需简单工具如Burp Suite或手动注入,就能从外部发起,长期看,这削弱网站权威性,影响搜索引擎排名和用户体验,百度等平台重视E-A-T(专业知识、权威性、可信度),如果网站频繁出现安全漏洞,会降低权重,导致流量流失。

防御MySQL报错注入,关键在于应用层和数据库层的协同防护,首要方法是采用参数化查询或预处理语句,避免直接拼接用户输入到SQL中,在PHP中使用PDO或MySQLi的prepare函数,确保输入被当作数据而非代码执行,实施严格输入验证,只允许白名单字符,并过滤特殊符号如单引号或分号,配置MySQL错误处理:关闭详细错误回显到前端,使用自定义错误页面;在生产环境中,将错误日志定向到安全文件,而非显示给用户,定期安全审计也必不可少——通过工具如SQLMap扫描漏洞,或聘请专业团队进行渗透测试,保持软件更新,MySQL和应用程序补丁能修复已知弱点,结合这些措施,能大幅降低风险。

在我看来,数据库安全不是附加选项,而是网站生存的基石,作为管理员,我坚信预防胜于治疗:投资安全培训、采用自动化防护工具,并培养团队的安全意识,能构建更可靠的网络生态,忽视这一点,只会让攻击者有机可乘。